Vmware vsphere լռելյայն գաղտնաբառը: Արմատային գաղտնաբառի վերականգնում Active Directory-ի և vCenter-ի միջոցով

VMware-ի լռելյայն օգտանունների և գաղտնաբառերի ցանկ

Ահա VMware-ի արտադրանքների մեծ մասի լռելյայն օգտանունների և գաղտնաբառերի համապարփակ ցանկը: Եթե դուք ինձ նման եք, ապա դուք հակված եք շփոթության մեջ մտնել:

գաղտնաբառ՝ 123456

կանխադրված ADM կառավարման վահանակի գաղտնաբառը 123456 է, իսկ CLI գաղտնաբառը՝ ChangeMe

գաղտնաբառը: vmware

գաղտնաբառ. Մատակարարվում է OVA-ի տեղակայման ժամանակ

vCenter Log Insight

https://log_insight-host/

գաղտնաբառ. սկզբնական կազմաձևման ժամանակ նշված գաղտնաբառը

գաղտնաբառը: vmware

գաղտնաբառը: vmware

vSphere 5.1-ի համար = Windows-ի լռելյայն օգտանունը՝ admin@System-Domain

vSphere 5.1-ի համար = Linux (Վիրտուալ սարք) լռելյայն օգտանուն՝ root@System-Domain

գաղտնաբառ. նշված է տեղադրման ժամանակ

AD վավերացման ավելացում VMware SSO 5.1-ին

vSphere 5.5-ի համար = լռելյայն օգտանուն. [էլփոստը պաշտպանված է]

Սարքի կոնֆիգուրացիա.

փոխել սարքի Linux օգտագործողի արմատային գաղտնաբառը: Հակառակ դեպքում, առաջին անգամ, երբ փորձեք մուտք գործել սարքի վեբ վահանակ, ձեզ կառաջարկվի փոխել գաղտնաբառը:

Նվագախմբի կազմաձևում.

օգտվողի անուն: vmware

Նվագախմբի հաճախորդ.

օգտվողի անուն: vcoadmin

գաղտնաբառը: vcoadmin

Վեբ օպերատոր

օգտվողի անուն: vcoadmin

գաղտնաբառը: vcoadmin

vCenter Orchestrator Windows-ի համար.

օգտվողի անուն: vmware

vCenter Orchestrator vCloud Automation Center-ի համար (ներկառուցված).

օգտվողի անուն: vmware

vCloud Automation Center Identity Appliance

vCloud Automation Center vCAC Appliance

գաղտնաբառ. գաղտնաբառ, որը տրամադրվել է սարքի գործարկման ժամանակ

օգտվողի անուն: [էլփոստը պաշտպանված է]

գաղտնաբառ. SSO գաղտնաբառը կազմաձևված է տեղակայման ընթացքում

vCloud Automation Center ներկառուցված vCenter Orchestrator

:

օգտվողի անուն: vmware

գաղտնաբառը՝ vmware (նախնական մուտքից հետո այս գաղտնաբառը փոխվում է)

օգտվողի անուն: [էլփոստը պաշտպանված է](կամ SSO-ի ադմինիստրատորի օգտանունը)

գաղտնաբառ. նշված գաղտնաբառը SSO-ի ադմինիստրատորի համար vCAC-Identity-ի տեղակայման ժամանակ

գաղտնաբառը: vmware

գաղտնաբառը: vmware

օգտվողի անուն: ադմինիստրատոր

գաղտնաբառ. նշված է կախարդի տեղադրման ժամանակ

vCloud Director Appliance

գաղտնաբառը՝ լռելյայն0

OracleXEDatabase

օգտվողի անուն: vcloud

գաղտնաբառը՝ VCloud

vCloud ցանցեր և անվտանգություն

գաղտնաբառը: լռելյայն

գաղտնաբառը: լռելյայն

VMware կայքի վերականգնման մենեջեր :

օգտվողի անուն՝ vCenter ադմինիստրատորի օգտանուն

գաղտնաբառը՝ vCenter ադմինիստրատորի գաղտնաբառը

vShield մենեջեր

գաղտնաբառը: լռելյայն

գաղտնաբառը: լռելյայն

արմատ. նշված է տեղակայման ժամանակ

գաղտնաբառ. նշված է տեղակայման ժամանակ

darwin_user գաղտնաբառը՝ նշված է տեղակայման ժամանակ

admin. նշված է տեղակայման ժամանակ

գաղտնաբառ. նշված է OVA-ի տեղակայման ժամանակ

օգտվողի անուն. ստեղծվել է կախարդի ժամանակ

գաղտնաբառ՝ ստեղծված qizard-ի ժամանակ

vFabric Hyperic vApp

գաղտնաբառը: hqadmin

օգտվողի անուն. windows հավատարմագրերը

գաղտնաբառ՝ Windows-ի հավատարմագրերը

vSphere տվյալների պաշտպանության սարք

https://:8543/vdp-configure/

գաղտնաբառը՝ փոխել ինձ

գաղտնաբառ. դուք կարգավորել եք արմատային գաղտնաբառը vSphere Replication սարքի OVF տեղակայման ժամանակ

Zimbra Appliance Administration Console

օգտվողի անուն: vmware

գաղտնաբառ. կազմաձևվել է կախարդի տեղադրման ժամանակ

VMware-ն առաջարկում է բազմաթիվ սարքեր իրենց արտադրանքի համար: Ցավոք, նրանք բոլորը հավասարապես չեն ստեղծված: Տեղադրման և կազմաձևման ընթացակարգերը տարբերվում են սարքերի մեծ մասի համար, ինչպես նաև լռելյայն օգտանուններն ու գաղտնաբառերը տարբեր են սարքերի ողջ տիրույթում: Այսպիսով, ահա լռելյայն օգտանունների և գաղտնաբառերի ցանկը: Քանի որ ես գիտեմ նրանց, եթե բաց թողնեք մեկը, խնդրում եմ տեղեկացրեք ինձ, և ես այն կավելացնեմ այս ցուցակում:

Սարքի անունը (բոլոր տարբերակները, եթե այլ կերպ նշված չէ) օգտվողի գաղտնաբառը

vCenter սերվերՍարքի արմատային vmware

vSphere Տվյալների պաշտպանության արմատային փոփոխություն

vSphere կառավարման օգնական vi-admin vmware

vCenter Operations Manager Appliance-ի ադմինիստրատիվ օգտատեր՝ UI-login admin admin-ի համար

vCenter Operations Manager Appliance root user root vmware

vShield Manager ադմինիստրատորի լռելյայն

vSphere Replication արմատ<*>

vCloud Director 5.5 արմատ/հյուր<*>

vCloud միակցիչ (սերվեր և հանգույց) admin vmware

Horizon Workspace արմատ/ադմինիստրատոր<*>

vCenter Orchestrator Appliance Configuration vmware<*>

<*>Որոշ սարքերի համար դուք կարգավորում եք գաղտնաբառը OVA կամ OVF տեղակայման ժամանակ:

Գաղտնաբառերը այն բաներն են, որոնք մարդիկ հակված են մոռանալ: Դե, ESXi արմատային գաղտնաբառերը նույնպես բացառություն չեն: Առանց արմատային գաղտնաբառի, դուք կորցնում եք վերահսկողությունը ձեր տանտերերի վրա, ուստի լավ է իմանալ, թե ինչպես վերականգնել այն: Դե, ESXi հոսթի գաղտնաբառի վերականգնումն այն է, ինչի մասին ես կխոսեմ այս հոդվածում:

Ցանկանու՞մ եք իմանալ, թե ինչու եմ գրել այս հոդվածը: Ես ուզում եմ օգնել VMware-ի մյուս ադմիններին: Տեսնում եք, երբ նման բաներ են պատահում, առաջին բանը, որ անում եք, ուսումնասիրում եք ինչ-որ պաշտոնական փաստաթղթեր, այնպես չէ՞: Ցավոք, միակ բանը, որ VMware-ը խորհուրդ է տալիս վերականգնել գաղտնաբառերը, ՕՀ-ի նորից տեղադրումն է: Ոչ մի զվարճանք: Ի՞նչ անել, եթե ես չեմ ուզում (կամ չեմ կարող) դա անել: Այս հոդվածում ես փնտրում եմ գաղտնաբառը վերականգնելու ավելի լավ միջոց:

Այս հոդվածի համար ես օգտագործում եմ ESXi 6.7.0, 8169922, բայց այն ամենը, ինչ գրում եմ այստեղ, լավ է աշխատում ESXi 6.x կամ 5.x տարբերակների համար: Գաղտնաբառերը վերականգնելու որոշ մեթոդներ կարող են բավականին ռիսկային լինել: Այնպես որ, մի մեղադրեք ինձ, եթե ինչ-որ բան խառնեք:

Որոշ տեսական բացահայտումներ

Որոշ դեպքերի շուրջ մտածելուց հետո, թե ինչպես եք դուք տղաներ կորցնում գաղտնաբառերը, ես հասկացա, որ այս երկու սցենարները բավականին տարածված են. դուք մոռացել եք գաղտնաբառը, բայց դուք դեռ կարող եք մուտք գործել հոսթինգ vCenter-ի միջոցով, և դուք կորցրել եք առանձին հոսթի գաղտնաբառը անկախ ESXi հոսթից և դրան մուտք գործելու հնարավորություն չկա:

Դե, վերջինը իսկապես կոշտ տեսք ունի: Բայց ես ձեզ այսօր կսովորեցնեմ, թե ինչպես վերականգնել գաղտնաբառը երկու դեպքում էլ:

Փոխանցումը vCenter-ով

Սկսենք մի քանի վառ սցենարով. դուք մոռացել եք ESXi արմատային գաղտնաբառը, բայց այնտեղ տեղադրված է vCenter: Ես կասեի, որ դա բավականին տարածված խնդիր է: Ադմինները կառավարում են հյուրընկալողը vCenter-ի միջոցով, բայց մի օր նրանք կորցնում են գաղտնաբառը: Բարեբախտաբար, դա մեծ խնդիր չէ գաղտնաբառը վերականգնելու համար:

Նախ, եկեք տեսնենք, թե ինչպես փոխել գաղտնաբառը flash vCenter Webclient-ի միջոցով: Նկատի ունեցեք, որ այն, ինչ գրում եմ այստեղ, չի աշխատում html մեկը! Նկատի ունեցեք նաև, որ ձեզ անհրաժեշտ է, որ ձեր ESXi հրատարակությունը լինի Enterprise Plus-ից ցածր:

Գաղտնաբառը վերականգնելու համար անհրաժեշտ է հանել, խմբագրել և վերբեռնել Հոսթի պրոֆիլը: Ահա թե ինչպես եք դա անում:

Գնացեք vCenter և հանեք հյուրընկալողի պրոֆիլը ճիշտ այնպես, ինչպես ես անում եմ ստորև ներկայացված սքրինշոթում:

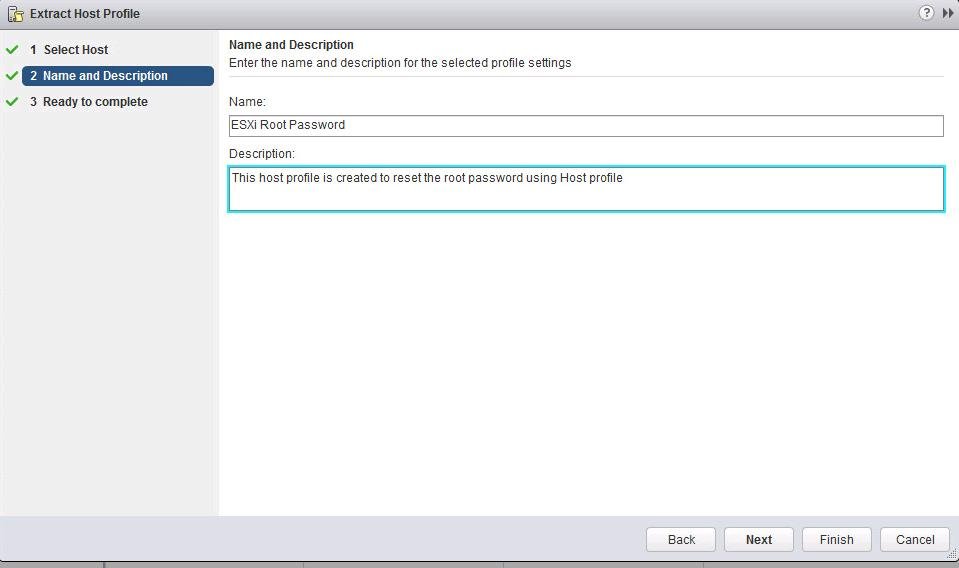

Արտահանման ընթացքում նշեք հյուրընկալողի անունը և անհրաժեշտության դեպքում ավելացրեք որոշ նկարագրություն:

Ստուգեք մուտքագրված տվյալները և սեղմել Ավարտել.

vCenter-ում նավարկեք դեպի «Տուն» ներդիր և այնտեղ անցեք «Հյուրընկալող պրոֆիլներ»:

Աջ սեղմեք Host Profile-ի վրա և խմբագրեք դրա կարգավորումները:

Այնտեղ անհրաժեշտության դեպքում կարող եք նշել նոր անունը և նկարագրությունը:

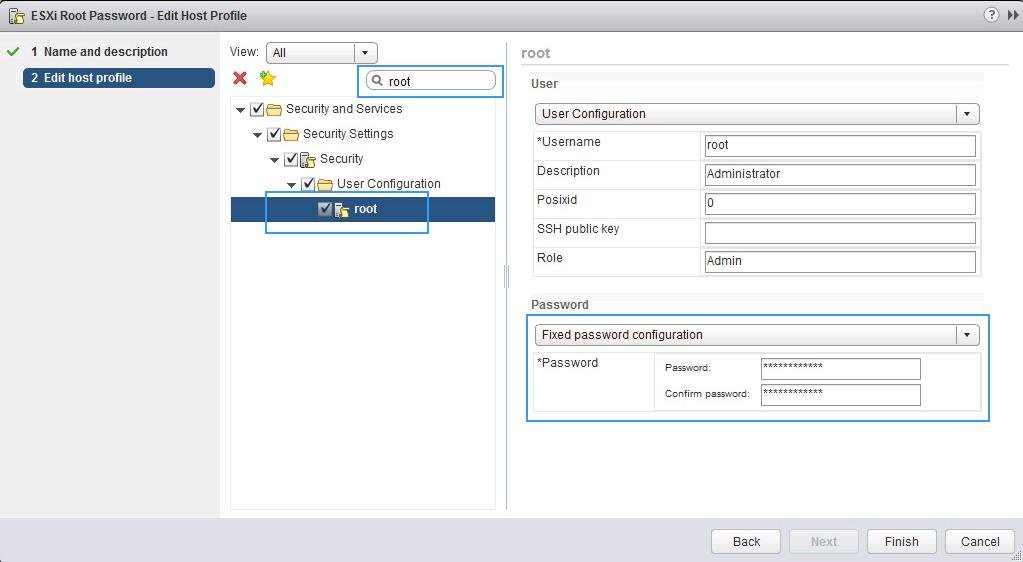

Անունը և հյուրընկալողի նկարագրությունը փոխելուց հետո անցեք դեպի Խմբագրել հյուրընկալողի պրոֆիլըներդիրն ինքնին: Փաստորեն, այնտեղ կարող եք փոխել մի շարք կարգավորումներ, բայց եկեք մնանք նախնական պլանին և փոխենք միայն արմատային գաղտնաբառը, լավ: Այս առաջադրանքն իրականացնելու համար մուտքագրեք նոր գաղտնաբառը և հաստատեք այն վերնագրված դաշտերում:

Շնորհավորում ենք, դուք փոխել եք գաղտնաբառը: Եկեք հիմա ավելացնենք հոսթը կլաստերին և կիրառենք կարգավորումները:

-ում Կցեք/Անջատեք հյուրընկալողներն ու կլաստերներըընտրացանկից ընտրեք այն հյուրընկալողը, որտեղ փոխել եք գաղտնաբառը: Այս պահին ես կցանկանայի նշել, որ դուք կարող եք փոփոխությունները կիրառել բազմաթիվ հոստերի վրա.

Հոսթին ավելացնելուց անմիջապես հետո կարող եք խաղալ ցանցի կարգավորումներով, եթե դա ձեզ անհրաժեշտ է: Դե, դուք կարող եք պարզապես սեղմել Ավարտելպարամետրերը կիրառելու համար:

Հաջորդը, դուք պետք է հանգույցը դնեք սպասարկման ռեժիմում, հակառակ դեպքում դուք ընդհանրապես չեք կարողանա որևէ կարգավորում կիրառել:

Հաստատեք, որ ընտրված հոսթը (կամ հոսթերը, ինչ էլ որ լինի) սպասարկման ռեժիմում դնելը: Նկատի ունեցեք, որ դուք պետք է տեղափոխեք ձեր VM-ները, քանի դեռ չեք կարող դրանք որոշ ժամանակով անջատել: Իմ դեպքում, հաղորդավարի վրա չկան առաքելության կարևոր VM-ներ, այնպես որ ես պարզապես դրանք նախապես անջատել եմ:

Այժմ վերադարձեք «Օբյեկտներ» ներդիր և, վերջապես, իրականացրեք հյուրընկալողի կարգավորումները: Աջ սեղմեք Host Profile-ի վրա և սեղմեք Վերականգնել.

Ընտրեք անհրաժեշտ հյուրընկալողը:

Ստուգեք բոլոր կարգավորումները և ստուգեք, թե արդյոք կարող եք ընդհանրապես կիրառել փոփոխությունները: Մամուլ Ավարտել.

Հյուրընկալի վերագործարկումից հետո դուրս եկեք սպասարկման ռեժիմից:

Այժմ, եկեք ստուգենք, թե արդյոք գաղտնաբառի վերակայումը սահուն է գործարկվել: Այդ նպատակով մուտք գործեք ESXi հանգույց Web Console-ի միջոցով կամ տերմինալով՝ օգտագործելով նոր գաղտնաբառը:

Արմատային գաղտնաբառի վերականգնում Active Directory-ի և vCenter-ի միջոցով

Կարող եք նաև փոխել գաղտնաբառը vCenter-ում՝ օգտագործելով Active Directory-ը: Տեսնում եք, եթե դուք կարող եք ավելացնել ESXi հոսթինգը տիրույթում, դուք կարող եք օգտագործել տիրույթի հավատարմագրերը հանգույց մուտք գործելու և արմատային գաղտնաբառը վերականգնելու համար: Ահա թե ինչպես եք դա անում:

Գնացեք դեպի AD օգտվողներ և համակարգիչներտիրույթի վերահսկիչի վրա և ստեղծել նոր աշխատանքային խումբ՝ ESX Admins: Համոզվեք, որ օգտագործեք հենց այդ անունը աշխատանքային խմբի համար: Այդ խմբին ավելացրեք նոր օգտվող, որը հետագայում կօգտագործեք գաղտնաբառը վերականգնելու համար: Դե, դա իրականում կարող է լինել ցանկացած օգտվող, բայց ես որոշեցի ստեղծել նորը` TestUser:

Մոռացված գաղտնաբառով հոսթին ավելացրեք տիրույթում:

Հաջորդը, փորձեք մուտք գործել ESXi հոսթ՝ TestUser հավատարմագրերով: Ահա, թե ինչպես պետք է նշեք օգտվողի անունը՝ կամ Դոմեն\Օգտվող:

Հոսթին մուտք գործելուց հետո անցեք դեպի Անվտանգություն և օգտվողներներդիր՝ արմատային գաղտնաբառը վերականգնելու համար:

Այսուհետ դուք կարող եք օգտագործել նոր root գաղտնաբառը: Մի մոռացեք հեռանալ տիրույթից, եթե ձեզ հարկավոր չէ, որ հոսթն այլևս լինի տիրույթում:

Փոփոխությունները կիրառելու համար վերագործարկեք հոսթը:

Նկատի ունեցեք, որ vCenter-ով գաղտնաբառը փոխելը բավականին հեշտ է, բայց VMware-ը, ի վերջո, ինչ-ինչ պատճառներով դա խորհուրդ չի տալիս:

Արմատային գաղտնաբառի վերականգնում ինքնուրույն ESXi հոսթերի վրա

Այժմ, քանի որ մենք գիտենք, թե ինչպես վերականգնել գաղտնաբառը vCenter-ով, եկեք նայենք մի քանի ծանր դեպքերի: Ենթադրենք, դուք չունեք vCenter-ը տեղադրված հոսթի վրա: Եվս մեկ անգամ ես չեմ ուզում նորից տեղադրել սերվերի ՕՀ-ն, ինչպես ասում է VMware-ը: Լուրջ, դա զվարճալի չէ: Փոխարենը եկեք ավելի հետաքրքիր բան նայենք: Դե, ասենք, ի՞նչ կասեք հենց հանգույցի վրա գաղտնաբառը փոխելու մասին:

Նախքան սկսելը, ես կցանկանայի նշել, որ դուք չեք կարողանա խաբել ESXi անվտանգությանը և փոխել արմատային գաղտնաբառը հանգույցի վրա՝ առանց այն անջատելու: Սա նշանակում է, որ ձեզ դուր է գալիս, թե ոչ, պետք է անջատեք յուրաքանչյուր VM ներսից: Եթե դուք սխալներ եք անում, դուք չեք կարողանա գործարկել VM-ներ առանց ESXi-ի վերատեղադրման:

Բացի այդ, դուք պետք է boot CD պատկերը. Այս հոդվածում ես օգտագործել եմ Ubuntu GNOME-ը: Իմացեք, թե ինչպես ստեղծել boot CD և ներբեռնել Ubuntu GNOME-ը: Ձեզ անհրաժեշտ է նաև Rufus-ը ֆլեշ կրիչի վրա boot CD-ի պատկերը գրելու համար:

Այսպիսով, դուք պետք է բեռնեք ֆլեշ սկավառակից, տեղադրեք անհրաժեշտ ESXi տվյալների պահեստը, բացեք արխիվը և խմբագրեք ֆայլը գաղտնաբառերով: Այնուհետև դուք վերբեռնում եք ֆայլը սկզբնական գրացուցակում, և հոսթին վերագործարկելուց հետո կարող եք մուտք գործել այն առանց գաղտնաբառի:

«Ստվերային» ֆայլի խմբագրում

Ի՞նչ է «ստվերը»:

Անվտանգության նկատառումներից ելնելով, ESXi-ն գաղտնաբառերը գաղտնագրված է պահում որոշ ֆայլերում… ինչ էլ որ լինի, ահա թե ինչպես կարող եք վերականգնել գաղտնաբառը: Որոշ ոչ պաշտոնական աղբյուրների համաձայն, այս ֆայլը կոչվում է «ստվեր»: Դուք կարող եք գտնել այն այդ բեռնման հատորներից մեկում / և այլնգրացուցակ. Նախքան հյուրընկալողի կոշիկը, /etc-ը գտնվում է local.tgz արխիվում: Ահա ուղին. /etc => local.tgz => state.tgz: Դուք կարող եք գտնել այն այդ բեռնման հատորներից մեկում / և այլնգրացուցակ. Նախքան հյուրընկալողի կոշիկները, /etc-ը գտնվում է local.tgz արխիվում: Ահա ուղին. state.tgz => local.tgz => /etc.

Ահա, թե ինչպես է սկավառակը ֆորմատավորվում ESXi 6.0 կամ ավելի բարձր տարբերակով.

| Հատորի անվանումը | Ինչի՞ համար է դա։ | Ծավալի չափը իմ դեպքում |

| /dev/sda1 | Սկսում է համակարգը | 4 ՄԲ |

| /dev/sda2: /scratch: | Համակարգի ծավալը, որը ստեղծվում է ESXi-ն 5 ԳԲ-ից ավելի սկավառակի վրա տեղադրելիս: | 4 ԳԲ |

| /dev/sda3: VMFS տվյալների պահեստ. | Ներկայացնում է սկավառակի մնացած տարածքը | |

| /dev/sda5: /bootbank: | ESXi պատկերը | 250 ՄԲ |

| /dev/sda6: /altrbootbank: | Համակարգի հին տարբերակի պատկերը: Դուք այն կտեսնեք որպես դատարկ ծավալ, եթե երբեք չեք թարմացրել համակարգը | 250 ՄԲ |

| /dev/sda7: vmkDiagnostic (առաջին հատոր) | Պահպանում է հիմնական աղբանոցը | 110 ՄԲ |

| /dev/sda8: /store | VMware Tools պատկեր | 286 ՄԲ |

| /dev/sda9: vmkDiagnostic (երկրորդ հատոր) | Պահպանում է vSAN ախտորոշման հետ կապված բոլոր տեղեկությունները: Դուք կարող եք դիտել այս ծավալը միայն 8 ԳԲ-ից ավելի տվյալների պահեստներում | 2,5 ԳԲ |

Այդ բոլոր հատորներից մեզ անհրաժեշտ է միայն /bootbank մեկը, քանի որ այն պահում է ESXi արխիվը: Այսպիսով, «ստվերը» պետք է լինի ինչ-որ տեղ:

Հետապնդելով «ստվերը»

Այսպիսով, եկեք նախ ներբեռնենք հոսթը ֆլեշ սկավառակից և գործարկենք տերմինալը:

Գործարկեք հետևյալ cmdlet-ը՝ արմատային արտոնություններ ձեռք բերելու համար.

# sudo su

Դիտեք սկավառակի անունները և գտեք ձեզ անհրաժեշտը:

# fdisk –l | grep /dev/sda

Դե, թվում է, որ մեզ պետք է այդ 250 ՄԲ /dev/sda5 գրացուցակը: Ստեղծեք mnt գրացուցակը:

# mkdir /mnt/sda5

Այժմ ստեղծեք ժամանակավոր ֆայլերի գրացուցակը:

# mkdir / ջերմաստիճան

Եվ տեղադրեք /dev/sda5 գրացուցակը, օգտագործելով ստորև բերված cmdlet-ը:

# mount /dev/sda5 /mnt/sda5

Հիմա փնտրեք դա պետություն.tgzարխիվ Վերևում խոսում էի.

# ls -l /mnt/sda5/state.tgz

Քաղեք երկուսն էլ պետություն.tgzև տեղական.tgz. Ահա այն հրամանները, որոնք կարող եք օգտագործել այդ նպատակով.

Հենց որ ավարտեք փաթեթավորումը, ձերբազատվեք այդ հին արխիվներից ստորև բերված cmdlet-ով.

# rm /temp/*.tgz

Այժմ դուք պատրաստ եք կախարդություն անել «ստվերի» հետ: Բացեք ֆայլը, խմբագրեք այն և փակեք այն: Որքան էլ պարզ է: Փոփոխությունները կրկնակի ստուգելու համար բացեք ֆայլը ևս մեկ անգամ:

# vi / temp/etc/shadow

Փաստորեն, ահա թե ինչպես է «ստվերը» ներքուստ թվում. Տեսեք, այն պարունակում է բոլոր օգտատերերի գաղտնաբառերը:

Գաղտնաբառը վերականգնելու համար պարզապես ջնջեք ամեն ինչ կրկնակի երկու կետի միջև: Հիշո՞ւմ եք, ամեն ինչ կոդավորված է: Ահա թե ինչու գաղտնաբառերը այդքան տարօրինակ տեսք ունեն:

# vi / temp/etc/shadow

Հաջորդը, անցեք աշխատանքային գրացուցակ:

# cd / temp

Այժմ ավելացրեք «ստվերը» նորից արխիվ:

# tar -czf local.tgz և այլն

Տեղափոխեք նոր արխիվը նախնական գրացուցակ:

# mv state.tgz /mnt/sda5/

Ապամոնտաժեք /sda5 սկավառակը ստորև նշված cmdlet-ով.

# umount /mnt/sda5

Եվ, ի վերջո, վերագործարկեք հյուրընկալողը:

# վերաբեռնում

Դե, վերևում գրածս ավելի ընթերցողին ավելի հարմար դարձնելու համար, ահա բոլոր հրամանները, որոնք դուք պետք է քայլ առ քայլ տեղադրեք:

Դե, դուք գրեթե այնտեղ եք: Վերագործարկեք սերվերը հիմա և փորձեք մուտք գործել հոսթ առանց որևէ գաղտնաբառի: Դե, ստուգեք, թե ինչ ունեմ:

Այժմ ընտրեք Կարգավորել գաղտնաբառը, և մուտքագրեք նոր գաղտնաբառ նույն վերնագրով դաշտում:

Լավ, այս անգամ խնդրում եմ գրեք արմատային գաղտնաբառը, կամ պարզապես փորձեք չմոռանալ այն:

Մի «ստվերը» փոխարինիր մյուսով

ESXi արմատային գաղտնաբառը վերականգնելու ևս մեկ եղանակ կա՝ օգտագործելով «ստվերը»: Իրականում, դա ոչ այլ ինչ է, քան վերը նկարագրածս մեթոդի փոփոխություն:

Այսպիսով, մեկ այլ բան, որ դուք կարող եք անել ESXi գաղտնաբառը վերականգնելու համար, պարզապես օգտագործել մեկ այլ հյուրընկալող «ստվերային» ֆայլ: Այո, դուք պարզապես կարող եք պատճենել «ստվերային» ֆայլը մեկ այլ ESXi հոսթից՝ հայտնի արմատային գաղտնաբառով ևս մեկ ֆլեշ սկավառակի վրա: Մեկ այլ հոսթից գաղտնաբառերով ֆայլը ստանալու համար ձեզ անհրաժեշտ է WinSCP: Կոմունալը առկա է։ Հաճելին այն է, որ դուք կարող եք այդ ֆայլը ստանալ հյուրընկալողից հայտնի ESXi արմատային գաղտնաբառով, նույնիսկ առանց այն անջատելու:

Հաջորդը, զանգահարեք տերմինալ Ubuntu GNOME-ով և վերակայեք գաղտնաբառը:

Թարմացրեք օգտվողի արտոնությունները սկզբում արմատախիլ անելու համար: Այդ նպատակով կարող եք գործարկել հետևյալ հրամանը.

# sudo su

Հիմա տեսնենք, թե ինչ ունեք սկավառակի վրա:

# fdisk –l | grep sd

Դրանից հետո ստեղծեք երկու ժամանակավոր հատորներ:

# mkdir /mnt/sda5

# mkdir /mnt/sdb1

Տեղադրեք ESXi սկավառակը և ֆլեշ սկավառակը, որտեղ գտնվում է «ստվերը»՝ օգտագործելով հետևյալ cmdlet-ը:

# mount /dev/sda5 /mnt/sda5

# mount /dev/sdb1 /mnt/sdb1

Այժմ ստեղծեք ժամանակավոր ծավալը արխիվների հետ հետագա աշխատանքի համար:

# mkdir / ջերմաստիճան

Ստեղծեք այն հատորը, որտեղ դուք պատրաստվում եք պահել state.tgz-ի պատճենը, եթե ինչ-որ բան սխալ լինի:

# mkdir /mnt/sdb1/save

Գտեք անհրաժեշտ ֆայլը արխիվում:

# ls -l /mnt/sda5/state.tgz

Պատճենել արխիվը։

# cp /mnt/sda5/state.tgz /mnt/sdb1/save

Գործարկեք հետևյալ հրամանը՝ կրկնակի ստուգելու համար, թե արդյոք ֆայլը պատճենված է.

# ls -l /mnt/sdb1/save

Արտահանեք state.tgz-ը՝ օգտագործելով ստորև բերված cmdlet-ը.

# tar -xf /mnt/sda5/state.tgz –C /temp/

Գտեք ժամանակային ֆայլը:

# ls –l / temp

Extract local.tgz.

# tar -xf /temp/local.tgz –C /temp/

Համոզվեք, որ դուք հանել եք /etc գրացուցակը:

# ls –l / temp

Այժմ ջնջեք local.tgz ծավալը, որպեսզի համոզվեք, որ այն պատահաբար չի ներառվի նոր արխիվում:

# rm /temp/local.tgz

Գտեք «ստվերը» /etc գրացուցակում:

# ls -l / ջերմաստիճան / և այլն

Փոխարինեք սկզբնական «ստվերը» հյուրընկալողի կողմից հայտնի արմատային գաղտնաբառով: Մուտքագրեք հետևյալ cmdlet-ը.

# cp /mnt/sdb1/shadow /temp/etc

Այժմ գործադրեք հետևյալ հրամանը՝ ֆայլը բացելու և պահպանված հավատարմագրերը դիտելու համար:

# vi / temp/etc/shadow

Եթե դուք չեք ցանկանում, որ որոշ օգտվողներ մուտք գործեն հոսթ, առաջ գնացեք և պարզապես հեռացրեք նրանց ցուցակից: Այստեղ ես հեռացրել եմ Test-ը այն օգտվողներից, որոնք կարող են մուտք գործել հոսթ: Սպասեք, ինչո՞ւ եմ ջնջել միայն թեստը։ Այս պահին ես կցանկանայի զգուշացնել ձեզ չջնջել այն օգտվողներին, որոնց ծանոթ չեք: Իմ դեպքում, բոլոր օգտվողները, բացի Test-ից, համակարգային են: Եթե ջնջեք այդ տղաներից որևէ մեկին, կարող եք ապակայունացնել ՕՀ-ը:

Ահա թե ինչպես է «ստվերը»՝ ֆայլը կարծես անհարկի օգտագործողին:

Ստուգեք, արդյոք բոլոր փոփոխությունները կիրառվել են:

# vi / temp/etc/shadow

Մուտքագրեք հետևյալ տողը /temp գրացուցակ նավարկելու համար:

# cd / temp

Արխիվացրեք /etc գրացուցակը:

# tar -czf local.tgz և այլն

Ստուգեք, արդյոք արխիվացումը սահուն է ընթանում:

# ls -l /ջերմաստիճան/

Այժմ ստեղծեք state.tgz ծավալը:

# tar -czf state.tgz local.tgz

Կրկին ստուգեք, թե արդյոք ծավալը ստեղծվել է:

# ls -l /ջերմաստիճան/

Տեղափոխեք արխիվը աշխատող ESXi գրացուցակ:

# mv state.tgz /mnt/sda5/

Ստուգեք արդյունքը ևս մեկ անգամ:

# ls -l /mnt/sda5/

Ապամոնտաժեք sda5 գրացուցակը:

# umount /mnt/sda5

Ի վերջո, վերագործարկեք հյուրընկալողը:

# վերաբեռնում

Վայելե՛ք։Եթե ամեն ինչ ճիշտ է արված, դուք կարող եք մուտք գործել հոսթ հայտնի գաղտնաբառով: Դե, ամեն ինչ քիչ թե շատ հարմար դարձնելու համար ահա այս մեթոդի համար օգտագործած հրամանների ամբողջ փաթեթը:

Եթե հաղորդավարը սկսում է տարօրինակ գործել վերագործարկումից հետո, դեռ կա նախնական state.tgz-ի պատճենը: Դե, դա պետք է լինի: Դուք կարող եք տեղադրել և՛ /sda5, և՛ /sdb1, և ստանալ սկզբնական state.tgz-ը՝ օգտագործելով հետևյալ cmdlet-ը… և նորից փորձեք:

# cp /mnt/sdb1/save/state.tgz /mnt/sda5/

Եզրակացություն

Այսօր ես քննարկեցի ESXi հյուրընկալող արմատային գաղտնաբառը վերականգնելու չորս եղանակ: Առաջին մեթոդը ամենահեշտն է և հիանալի է աշխատում, եթե տեղադրել եք vCenter-ը: Եթե չկա vCenter, դուք դեռ կարող եք վերականգնել գաղտնաբառը, բայց բանն այն է, որ այստեղ նկարագրված վերջին երկու մեթոդները մի փոքր ռիսկային են: Հատկապես վերջինի հետ պետք է իսկապես զգույշ լինել։ Եթե համակարգի օգտատերերից որևէ մեկը ջնջվի, դուք կխաթարեք ՕՀ-ը: Այսպիսով, եղեք խելացի և մի ջնջեք օգտվողներին, որոնց չեք ճանաչում:

Ինչպես սովորաբար տեղի է ունենում գաղտնաբառերի դեպքում, դուք կարող եք կորցնել կամ մոռանալ ձեր գաղտնաբառը, աշխատանքից հեռացնել միակ աշխատակցին, ով գիտեր դա և շատ ավելին: Ի՞նչ անել, եթե դա եղել է VMware ESX սերվերի արմատային գաղտնաբառը: Ինչպե՞ս կարող եմ վերականգնել այն: Կարդացեք հոդվածը և կիմանաք, թե ինչ կարող եք անել:

1. Վերագործարկեք VMware ESX սերվերը

Եթե չգիտեք ձեր VMware ESX սերվերի արմատային գաղտնաբառը և չունեք համարժեք արմատային գաղտնաբառեր հաշիվներ, ապա առաջին բանը, որ դուք պետք է անեք, VMware ESX սերվերը վերագործարկեք:

2. Սեղմեք «a»՝ միջուկի բեռնախցիկը փոփոխելու համար

Երբ GRUB մենյուն հայտնվի, սեղմեք «a»՝ բեռնումը փոփոխելու համար.

3. Մուտք գործեք մեկ օգտագործողի ռեժիմ

Միջուկի փաստարկների տողի վերջում մուտքագրեք «single» և սեղմեք Enter:

4. Փոխեք գաղտնաբառը

Այժմ մենք կարող ենք փոխել արմատային գաղտնաբառը՝ օգտագործելով passwd հրամանը.

Դուք պետք է երկու անգամ մուտքագրեք նոր գաղտնաբառը:

5. Վերագործարկեք ESX սերվերը

Գաղտնաբառը փոխելուց հետո վերագործարկեք սերվերը՝ բազմաֆունկցիոնալ ռեժիմ վերադառնալու համար:

Եթե մոռանաք կամ կորցնեք ESXi հոսթի արմատային գաղտնաբառը, դուք կարող եք կորցնել դրա վերահսկողությունը և չկարողանաք մուտք գործել դրա վահանակ, եթե խնդիրներ ունեք օպերացիոն համակարգի հետ կամ անհրաժեշտ է ախտորոշում իրականացնել հոսթի վրա: Այս հոդվածում ես ցույց կտամ զրոյացման 4 տարբեր եղանակներ մոռացված գաղտնաբառըարմատը VMware ESXi հոսթի 6.7 տարբերակի վրա: Գաղտնաբառի վերակայման մեթոդը կիրառելի է նաև ESXi 6.x և 5.x տարբերակների համար ():

VMWare-ի տեսանկյունից միակը ճիշտ ճանապարհը ESXi հոսթի վրա արմատային գաղտնաբառի վերակայում - ՕՀ-ի վերատեղադրում (բայց դա հանգեցնում է տեղական սկավառակների կոնֆիգուրացիայի և տվյալների կորստի): Բոլոր մյուս մեթոդները կարող են հանգեցնել հոսթի ձախողման կամ համակարգը փոխանցվել չաջակցվող կոնֆիգուրացիայի, քանի որ ESXi-ն չունի սպասարկման վահանակ, և դուք չեք կարող վերականգնել գաղտնաբառը միայնակ օգտագործողի ռեժիմով, ինչպես Linux-ում:

Ենթադրենք, դուք մոռացել եք ձեր ESXi հոսթներից մեկի արմատային գաղտնաբառը: Այս դեպքում հնարավոր է 2 սցենար.

- ձեր հոսթն ավելացվել է vCenter-ին, և դուք դեռ կարող եք կառավարվել դրա կողմից

- դուք մոռացել եք ինքնուրույն ESXi հոսթի գաղտնաբառը (կամ VMware-ի անվճար հրատարակությունը)

Վերականգնել ESXi գաղտնաբառը՝ օգտագործելով VMware Host Profile-ը

Խոշոր ընկերություններում ESXi հոստերի մեծ մասը կառավարվում է vCenter Server-ի միջոցով: Նույնիսկ եթե մոռացել եք ձեր արմատային գաղտնաբառը, vCenter-ը կարող է հեշտությամբ կառավարել հոսթի կարգավորումները, քանի որ... դուք արդեն կապել եք հոսթինգը vCenter-ին, և դուք պարզապես կարիք չունեք արմատային գաղտնաբառը: Եթե դուք հեռացնում եք հոսթին vCenter-ից (ավելի լավ է դա չանել) և նորից փորձեք այն ավելացնել, ապա ձեզ հարկավոր է նշել արմատային գաղտնաբառը: Հետևաբար, մինչ ձեր հոսթինգը կառավարվում է vCenter-ի կողմից, դուք կարող եք վերականգնել արմատային գաղտնաբառը՝ օգտագործելով VMware Host Profile-ը:

Հյուրընկալող պրոֆիլը ESXi պարամետրերի մի շարք է, որը դուք սահմանում եք, որը կարող է կիրառվել ցանկացած հոսթի համար դրա համար արագ կարգավորում. Սովորաբար հյուրընկալող պրոֆիլը ստեղծվում է ընդհանուր ESXi հոսթի կազմաձևումից և դրա կոնֆիգուրացիան Host պրոֆիլ արտահանելուց հետո: Ադմինիստրատորը կարող է կիրառել այս պրոֆիլը ցանկացած այլ հոսթի վրա:

- Գործարկեք vSphere Web Client-ը և մուտք գործեք vCenter:

- Միացված է գլխավոր էջընտրեք Հյուրընկալող պրոֆիլը

- Սեղմեք կոճակի վրա Քաղեք պրոֆիլը հյուրընկալողից դեպիհանեք ESXi հյուրընկալողի պրոֆիլը ձեր իմացած արմատային գաղտնաբառով:

- Ընտրեք ESXi հոսթինգը և սեղմեք Հաջորդը:

- Նշեք պրոֆիլի անունը (ցանկալի է ներառել դրա նկարագրությունը):

- հետո նոր պրոֆիլստեղծել, խմբագրել այն։

- Օգտագործելով ներկառուցված որոնումը, գտեք արմատ անունով պարամետրը (գտնվում է Անվտանգություն և ծառայություններ -> Անվտանգության կարգավորումներ -> Անվտանգություն -> Օգտվողի կազմաձևում -> Արմատ բաժնում): Ընտրեք տարբերակ «Հաստատված գաղտնաբառի կազմաձևում»և տրամադրեք նոր արմատային գաղտնաբառ:

- Պրոֆիլի մյուս բոլոր կարգավորումները պետք է անջատված լինեն: Սեղմեք Ավարտել:

- Այժմ դուք պետք է կապեք այս պրոֆիլը ձեր ESXi հոսթին, որի վրա պետք է վերականգնել գաղտնաբառը: Գործողությունների ցանկից ընտրեք Կցել/Անջատել հոսթները:

- Ընտրեք ձեր ESXi հոսթը (որի վրա պետք է վերականգնել գաղտնաբառը) և սեղմեք կոճակը Կցել.

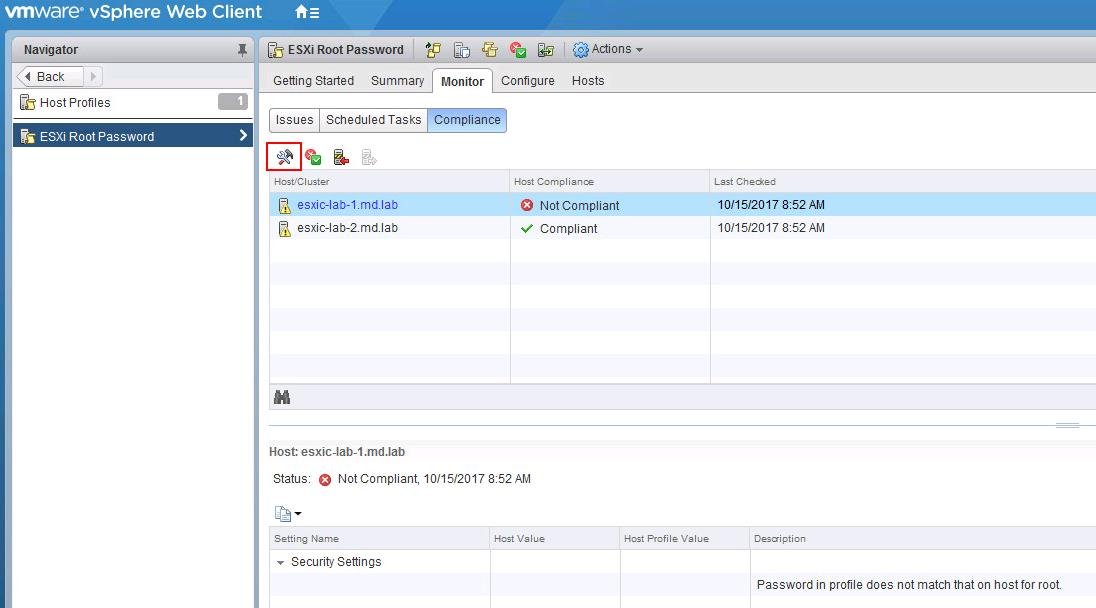

- Գնացեք ներդիր Հյուրընկալող պրոֆիլ -> Մոնիտոր -> Համապատասխանությունև սեղմեք կոճակը Վերականգնել.

- Ստուգումն ավարտվելուց հետո նոր կարգավորումները կկիրառվեն հոսթի վրա, և այն կունենա Բողոքի կարգավիճակ (այսինքն՝ հոսթի կոնֆիգուրացիան համապատասխանում է նշանակված պրոֆիլին): IN նախորդ տարբերակները ESXi, պրոֆիլը հոսթինգի վրա կիրառելու համար այն պետք է մտցվի Maintenance Mode, և հոսթինգը նույնպես պետք է վերագործարկվի:

- Այսքանը, հոսթի արմատային գաղտնաբառը փոխվել է: Մի մոռացեք անջատել պրոֆիլը հյուրընկալողից:

Արմատային գաղտնաբառի վերականգնում Active Directory-ի և vCenter-ի միջոցով

Դուք կարող եք նաև վերականգնել արմատային գաղտնաբառը ESXi հոսթի վրա, եթե ունեք օգտագործելով vCenter-ըավելացնել ձեր հյուրընկալողը Ակտիվ տիրույթտեղեկատու. Երբ դուք միանում եք ESXi-ին ձեր տիրույթին, կարող եք մուտք գործել այն՝ օգտագործելով ձեր տիրույթի հաշիվը և վերականգնել ձեր գաղտնաբառը տեղական օգտվողարմատ.

Գործարկեք snap-in-ը Active Directory օգտվողներ և համակարգիչներև ստեղծել նորը ESX Admins անունով (սա խմբի անունն է): օգտվողի հաշիվ, որի գաղտնաբառը դուք գիտեք:

Այժմ դուք պետք է ավելացնեք հոստը տիրույթում: vCenter վահանակում ընտրեք հոսթին, գնացեք Կարգավորել -> Նույնականացման ծառայություններ -> Միանալ տիրույթին: Նշեք տիրույթի անունը և հաշիվը՝ տիրույթում համակարգիչներ ավելացնելու իրավունքով:

Այժմ բացեք ձեր ESXi հոսթի վեբ ինտերֆեյսը և մուտք գործեք այն՝ օգտագործելով ձեր ավելացրած հաշիվը (հաշվի անունը պետք է նշվի User@Domain կամ Domain\User ձևաչափով):

Դրանից հետո դուք կարող եք բացառել ESXi-ն Leave Domain-ից:

Փոփոխությունները կիրառելու համար վերաբեռնեք հոսթը:

Արմատային գաղտնաբառի վերականգնում ինքնուրույն ESXi հյուրընկալողի վրա

Այս բաժնում մենք ցույց կտանք, թե ինչպես վերականգնել արմատային գաղտնաբառը ինքնուրույն ESXi սերվերի վրա, որը ավելացված չէ vCenter-ում: Գաղտնաբառի վերակայման այս մեթոդը կպահանջի վերաբեռնել հոսթը և անջատել այն ամենը, ինչ աշխատում է դրա վրա: վիրտուալ մեքենաներ. Վերակայելու համար ձեզ հարկավոր կլինի բեռնման սկավառակ, օրինակ, Ubuntu GNOME-ի iso պատկերը: Այս պատկերըդուք պետք է այն գրեք USB ֆլեշ կրիչում, ինչը կարող եք անել:

Այնուհետև դուք պետք է բեռնեք ESXi-ն այս ֆլեշ կրիչից, միացնեք տեղական պահեստը ESXi հոսթից, բացեք արխիվը և փոխեք գաղտնաբառի ֆայլը: Այնուհետև դուք պետք է փոխարինեք ֆայլը, վերագործարկեք հոսթը և փորձեք մուտք գործել ESXi՝ օգտագործելով root հաշիվը դատարկ գաղտնաբառով:

ESXi գաղտնաբառի վերակայում ստվերային ֆայլում

Անվտանգության նկատառումներից ելնելով, ESXi հոսթը պահպանում է ստվերում ծածկագրված գաղտնաբառը: Մենք պետք է փոխենք արմատային գաղտնաբառը այս ֆայլում: ESXi հոսթի բոլոր բաժիններից մեզ անհրաժեշտ է միայն /dev/sda5 (/bootbank): Սկավառակի այս բաժանման մեջ է, որ պահվում է ՕՀ-ի պատկերը և կոնֆիգուրացիան:

Բեռնվող USB ֆլեշ կրիչից բեռնվելուց հետո գործարկեք հրամանը.

Եկեք ցուցադրենք սկավառակների ցանկը.

# fdisk –l | grep /dev/sda*

Մեզ անհրաժեշտ է /dev/sda5 բաժին՝ 250 ՄԲ չափով: Ստեղծեք տեղադրման կետ.

# mkdir /mnt/sda5

Ստեղծեք ժամանակավոր գրացուցակ.

Տեղադրեք /dev/sda5 բաժինը.

# mount /dev/sda5 /mnt/sda5

Մեզ պետք է անունով արխիվային ֆայլ պետություն.tgz(դրա ներսում մեզ անհրաժեշտ local.tgz ֆայլն է):

# ls -l /mnt/sda5/state.tgz

Unzip ֆայլերը պետություն.tgzԵվ local.tgz:

Արխիվային ֆայլերը այժմ կարող են ջնջվել.

# rm /temp/.tgz

Ստվերային ֆայլը պետք է հայտնվի ժամանակավոր գրացուցակում: Բացեք ֆայլը ցանկացածով տեքստի խմբագիր:

# vi / temp/etc/shadow

Ահա թե ինչ տեսք ունի ստվերային ֆայլերի բովանդակությունը: Ինչպես տեսնում եք, այն պարունակում է բոլոր տեղական հաշիվները և դրանց գաղտնաբառերը (գաղտնագրված).

Արմատային գաղտնաբառը դատարկի վերակայելու համար պարզապես ջնջեք ամեն ինչ առաջին երկու կետի միջև և պահեք ֆայլը:

Փոխել գրացուցակին` # cd /temp

Այժմ դուք պետք է փաթեթավորեք ստվերային ֆայլը հակառակ հերթականությամբ.

# tar -czf local.tgz և այլն

Այժմ տեղափոխեք նոր արխիվը բնօրինակ ESXi պատկերի գրացուցակ.

# mv state.tgz /mnt/sda5/

Ապամոնտաժել բաժանումը.

# umount /mnt/sda5

Այժմ դուք կարող եք վերաբեռնել հյուրընկալողը.

Երբ ESXi-ն գործարկվի, այն կբացի local.tgz արխիվը և կպատճի կազմաձևման ֆայլերը (ներառյալ ստվերը) /etc/ գրացուցակում: Փորձեք մուտք գործել սերվեր DCUI-ի միջոցով առանց գաղտնաբառի: Համակարգը ցույց կտա, որ արմատային գաղտնաբառը չի սահմանվել, և անվտանգության նկատառումներից ելնելով այն պետք է փոխվի:

Ընտրեք ընտրացանկի տարրը Կարգավորել գաղտնաբառըև մուտքագրեք նոր գաղտնաբառ:

Գաղտնաբառի փոխարինում ստվերային ֆայլում

Որպես վերևում քննարկված ESXi հոսթի գաղտնաբառի վերակայման տարբերակներից մեկը, դուք չեք կարող վերականգնել, այլ փոխարինել ստվերային ֆայլը մեկ այլ ESXi հոսթի ֆայլով (հայտնի գաղտնաբառով): Դուք կարող եք ստվերել մեկ այլ ESXi հյուրընկալողից ձեր bootable USB ֆլեշ կրիչի վրա:

Բեռնեք ձեր ESXi հոսթը ձերից bootable USBսկավառակ (իմ օրինակում սա Ubuntu GNOME-ն է): Եվ գործարկեք հետևյալ հրամանները.

Եկեք ցուցադրենք սկավառակների ցանկը.

# fdisk –l | grep sd

Եկեք ստեղծենք երկու ժամանակավոր թղթապանակ:

# mkdir /mnt/sda5

# mkdir /mnt/sdb1

Տեղադրեք բաժանումը ESXi պատկերով և ձեր USB սկավառակով, որի վրա գտնվում է մեկ այլ հոսթից պատճենված ստվերային ֆայլը.

# mount /dev/sda5 /mnt/sda5

# mount /dev/sdb1 /mnt/sdb1

Ստեղծեք ժամանակավոր գրացուցակներ.

# mkdir / ջերմաստիճան

# mkdir /mnt/sdb1/save

Գտեք անհրաժեշտ ֆայլը արխիվում.

# ls -l /mnt/sda5/state.tgz

Պատճենել արխիվը.

# cp /mnt/sda5/state.tgz /mnt/sdb1/save

Բացեք արխիվները.

# tar -xf /mnt/sda5/state.tgz –C /temp/

# tar -xf /temp/local.tgz –C /temp/

Համոզվեք, որ unzip /etc գրացուցակը:

Ջնջել local.tgz արխիվը:

# rm /temp/local.tgz

Փոխարինել բնօրինակ ֆայլստվեր այն մեկի վրա, որը պատճենել եք մեկ այլ հաղորդավարից.

# cp /mnt/sdb1/shadow /temp/etc

Դուք կարող եք դիտել ֆայլի ստվերի բովանդակությունը:

# vi / temp/etc/shadow

Հեռացրեք ավելորդ հաշիվները, որոնք ձեզ պետք չեն (բացառությամբ ստանդարտ հաշիվների): Իմ օրինակում ես կջնջեմ Test օգտվողին: Պահպանեք ֆայլի ստվերը:

Եկեք փաթեթավորենք /etc գրացուցակի բովանդակությունը:

# tar -czf local.tgz և այլն

# tar -czf state.tgz local.tgz

Պատճենեք state.tgz արխիվը ESXi պատկերով բաժանման վրա.

# mv state.tgz /mnt/sda5/

Ապամոնտաժեք sda5 բաժինը.

# umount /mnt/sda5

Վերագործարկեք հյուրընկալողը.

30/05/2011fdisk -l(նայեք համապատասխան FAT16 միջնորմներին, որտեղ մենք ունենք bootloader)

ls -l /mnt/sda5/(հիմնական, տեղադրված է որպես /bootbank boot-ում)

ls -l /mnt/sda6/(կրկնօրինակ, տեղադրված է որպես /altbootbank boot-ում)

Դեպքում մաքուր տեղադրում ESXi, պատկերն այսպիսին կլինի.

Մեզ հետաքրքրում է ֆայլը պետություն.tgz- Այն ամենը, ինչ մեզ անհրաժեշտ է, կա: Եթե ունեք ESXi Embedded, ապա ձեզ անհրաժեշտ է ֆայլը տեղական.tgz(որն առաջին դեպքում ներսում է պետություն.tgz).

Եկեք նախ հանենք փաթեթավորումը պետություն.tgz, իսկ հետո տեղական.tgzօգտագործելով gzip և tar հրամանները ժամանակավոր գրացուցակում: Հաջորդը, գնացեք դրա մեջ գտնվող թղթապանակը / և այլնև բացիր դրա մեջ գտնվող ֆայլը ստվերհրաման.

vi ստվեր

Դուք կտեսնեք նման բան.

Այժմ նայեք ստորև ներկայացված պատկերին, մենք այս ֆայլից հեռացնում ենք գաղտնաբառի հեշը.

Այսինքն՝ մենք հեռացնում ենք ամեն ինչ երկու հաստակետերի միջև։ Դուրս եկեք ֆայլից և պահպանեք:

Այժմ մենք փաթեթավորում ենք այն ամենը, ինչի համար ժամանակավոր թղթապանակում կատարում ենք հետևյալ հրամանը (դուք պետք է այնտեղ գնաք /etc-ից) (թարմացրեք արխիվը փոխված թղթապանակով).

tar -czvf local.tgz և այլն

Եթե դուք օգտագործում եք ESXi Embedded, տեղադրեք local.tgz ֆայլը այն տեղում, որտեղից այն վերցրել եք: Եթե դա սովորական ESXi է, նորից թարմացրեք արխիվը.

tar -czvf պետական.tgz տեղական.tgz

Եվ նաև պատճենեք այն այնտեղ, որտեղ այն գտնվում է.

Մենք վերագործարկում ենք սերվերը և բեռնում ենք VMware ESXi: Մենք տեսնում ենք այս նկարը.

Սա նշանակում է, որ ամեն ինչ ստացվել է: Այժմ մենք կարող ենք մուտք գործել վահանակ որպես root դատարկ գաղտնաբառով: Ահա VMware ESXi հոսթինգի գաղտնաբառը վերականգնելու պարզ միջոց:

Խնդրում ենք միացնել JavaScript-ը՝ դիտելու համար