Невидимый в сети wi fi для андроид. Как узнать имя скрытой сети Wi-Fi

Доброго времени суток!

А вы никогда не задумывались, что имя вашей созданной Wi-Fi сети могут видеть все соседи в округе? Причем, не только видеть, но и попробовать подключиться к ней, пытаясь угадать пароль (и им для этого даже ненужно обладать никакими спец. программами). Согласитесь, такая открытость не всегда хорошо сказывается на безопасности...

Но есть выход. Многие современные роутеры и др. устройства поддерживают режим работы Wi-Fi, при котором название вашей сети будет скрыто. Т.е. для подключения к ней нужно будет знать не только пароль, но и ее имя (тем самым, повышаем еще и приватность: большинство людей не будет знать, что вы создали Wi-Fi сеть).

В этой статье как раз хотел показать, как можно скрыть имя сети, и как в последствии подключиться к ней (в общем-то, как всегда и везде есть свои нюансы). Надеюсь, найдете что-то полезное для себя ...

Краткий ликбез о скрытии

При настройке беспроводного подключения, в веб-интерфейсе роутера вы задаете имя беспроводной сети (или его еще называют SSID ). Во время работы роутера, он сообщает всем устройствам в радиусе действия Wi-Fi сети ее идентификатор SSID . Разумеется, в радиус действия сети могут попадать не только ваши устройства, но и, например, ваших соседей. Т.е. они могут легко ее увидеть, и попробовать подключиться (а учитывая, что многие задают очень простой пароль, могут и угадать его...) .

Но во многих современных роутерах (как уже сказал выше) есть опция, которая позволяет скрыть этот идентификатор SSID (в англ. версии прошивки роутера эта функция будет называться что-то вроде "Hide SSID"). Если задействовать эту функцию, то роутер перестанет рассылать имя сети, и она перестанет отображаться в списке доступных для подключения. В теории, подключиться к ней можно будет только в том случае, если вы знаете ее имя (SSID), тип шифрования, и пароль* (логично, что эту информацию может знать только тот человек, который имеет доступ к настройкам роутера, т.е. "хозяин" сети) .

Отмечу, что после скрытия SSID, у вас могут наблюдаться небольшие "проблемы": некоторые устройства не смогут автоматически соединяться с сетью, плюс на тех, что уже были подключены к сети, необходимо будет настроить подключение заново. В некоторой степени это неудобно, но за повышение безопасность всегда приходится платить...

* PS

Даже если в настройках задается скрытие SSID, все равно, при работе роутера транслируется другой идентификатор - BSSID (Basic Service Set Identifier, формируется с MAC-адресом). И благодаря некоторым программам (их называют сканерами), такая сеть может быть обнаружена (все тайное - становится явным) ...

Как скрыть Wi-Fi (через веб-интерфейс роутера)

В большинстве моделей роутеров делается все достаточно просто: в их веб-интерфейсе достаточно открыть вкладку параметров беспроводной сети, и поставить галочку напротив пункта "Скрыть беспроводную сеть" (если у вас англ. прошивка - то ищите что-то вроде "HIDE SSID"). В качестве примера ниже приведен скриншот настроек роутера Tenda.

В роутерах D-Link эта опция называется аналогично "Скрыть точку доступа" (вкладка Wi-Fi). См. пример ниже.

В некоторых роутерах (например, TP-Link WR740N) опция называется несколько иначе. Чтобы скрыть Wi-Fi сеть - нужно снять галочку с пункта "Включить широковещание SSID".

Обращаю внимание!

После того, как вы поставите галочку скрытия сети и сохраните настройки, на некоторых устройствах (ноутбуке, смартфоне и пр.) будет необходимо переподключиться к этой Wi-Fi сети. О том, как это сделать, см. ниже в статье.

Как подключиться к скрытой Wi-Fi сети

Windows 10

Если вы нажмете по значку сети в трее Windows - то свою скрытую Wi-Fi сеть вы не увидите (*возможно новая Windows 10 найдет ее и даст имя что-то вроде "Скрытая сеть") . Пример ниже на скрине: моей сети "Asus_wifi" в списке нет (но она транслируется!).

Чтобы подключиться к ней, необходимо открыть параметры Windows (используйте для этого сочетание кнопок Win+i , либо через меню ПУСК).

Затем необходимо указать:

- имя сети;

- тип безопасности;

- ключ безопасности (все эти 3 поля заполняются исходя из заданных настроек в веб-интерфейсе роутера);

- рекомендую поставить галочку напротив пункта "автоматического подключения".

Обращаю внимание, что пароль и имя сети необходимо задавать точь-в-точь как в настройках роутера (вплоть до регистра каждой буквы!). Кстати, если у вас пароль или имя сети задано на кириллице - то могут наблюдаться проблемы с подключением (рекомендую использовать только латиницу и цифры).

При верных введенных данных - в трее увидите сообщение о том, что сеть подключена (см. пример ниже).

Android

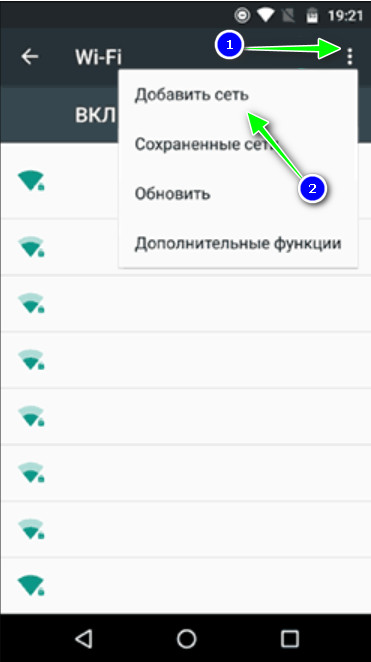

На Андроиде, в принципе, подключение к скрытой беспроводной сети происходит аналогично. Необходимо зайти в настройки Wi-Fi, кликнуть в правом верхнем углу на "три точки" (вызвать доп. меню), и во всплывшем окне выбрать "Добавить сеть".

После необходимо также ввести имя сети и пароль (аналогично как при подключении в Windows).

Какие настройки роутера задать, чтобы повысить безопасность

Сразу скажу, что безопасность Wi-Fi подключения на сегодняшний день (даже при использовании WPA2 с шифрованием AES) оставляет желать не лучшего, а наилучшайшего! Слишком много "дыр" в этом типе связи...

Тем не менее, соблюдая хотя бы основные меры безопасности, вы существенно повысите надежность своей сети, и защитите ее от множества начинающих взломщиков.

- пароль длиной не менее 8 символов, в котором используются цифры и буквы латинского алфавита (без общеупотребительных слов);

- ставьте стандарт безопасности: "WPA2 с шифрованием AES";

- скрывайте свою Wi-Fi сеть;

- отключите UPnP, WPS (эти функции достаточно "дырявые", и многие, даже начинающие взломщики, используют их уязвимости);

- в настройках роутера разрешите подключение только устройствам с определенными (не все роутеры поддерживают это);

- если у вас старая модель роутера, не поддерживающая какие-то новые стандарты безопасности: приобретите новое устройство.

За дополнения по теме - заранее мерси!

Обычно, защиту беспроводной сети – активируют в роутере при его настройке. Как правило, используется WPA или более современный метод WPA2. Затем, пользователь может выяснить, что сеть намного быстрее работает без шифрования, а для безопасности – достаточно использовать скрытое имя. Но как взломать роутер, работающий «на скрытом имени», знают даже начинающие хакеры. В доказательство самой возможности, рассмотрим метод чтения имени подробнее.

Схема построения беспроводной сети

Можно «прочитать» значение имени Wi-Fi-сети, даже если оно скрыто. Мы не будем приводить примеры скриптов, но они – действительно существуют, в частности, для BackTrack 5 R2. Целью обзора является доказательство факта: использование скрытого имени, как, впрочем, и фильтрация по MAC – не обеспечивает должного уровня защиты беспроводной сети. К сожалению, из этого можно сделать вывод, что единственным способом защитить беспроводную сеть остается использование шифрования.

Механизм работы сети, использующей скрытое имя

Информация, поступающая от точки доступа

Если в настройках роутера – установлена галочка «скрыть имя сети», это означает только одно. Точка доступа ни при каких обстоятельствах не будет посылать пакет, содержащий значение имени.

Тем не менее, через определенный период – роутер рассылает пакеты, содержащие информационный кадр beacon. Информация этого кадра доступна любому. В таком кадре вместо имени Wi-Fi-сети – может находиться последовательность пробелов, либо, содержаться поле длины «0».

Результат сканирования эфира

После выполнения команды сканирования вместо имени скрытой сети – будет отображаться надпись «length: 0». То есть, о наличии такой сети становится известно.

Информация, поступающая от абонента

Устройство пользователя перед началом работы – должно подключиться к Wi-Fi-сети. Абонент передает информацию точке доступа, причем, в открытом виде. Выполняя подключение, он передает значение имени.

Взлом роутера подразумевает, что хотя бы один легальный абонент – есть в сети, либо, он собирается к ней подключиться. Рассмотрим последовательность действий, которыми можно «заставить» абонентское устройство передать в эфир имя сети (SSID).

Алгоритм взлома скрытого имени

Последовательность действий, выполняемых хакером

Переведя абонентское устройство в режим сканера (или монитора), можно получить следующий отклик:

Вывод консоли

Видим одну точку доступа, работающую на скрытом значении SSID (length=0). Заметьте, что здесь отображен и MAC-адрес любой точки доступа.

Дальше будет выполнена последовательность действий:

- Можно получить дополнительную информацию о сети, выполнив определенную команду (с использованием целевого адреса MAC)

- Вывод предыдущей команды – покажет MAC-адреса всех подключенных абонентов

- Пользователю от имени целевой точки доступа – посылают пакет на деаутентификацию (используется значение MAC точки доступа и абонента)

- Абонентское устройство начнет проходить аутентификацию, при этом, отправит в эфир значение SSID (которое будет прочитано)

Как видим, взломать скрытое имя сети есть возможность в большинстве случаев. Достаточно, чтобы был обеспечен доступ к физическому уровню Wi-Fi.

Важно знать, что похожим способом – злоумышленник обойдет и «фильтрацию MAC». У него появится возможность отсылать IP-пакеты с вполне «легальным» MAC-адресом.

Что может помешать взломщику

Если криптографические методы являются неприемлемыми, можно только рекомендовать защиту на физическом уровне.

Есть возможность, например, использовать не штыревую, а секториальную антенну. Нетрудно понять: антенна с «охватом» 90 градусов (или 180) – сузит пространство доступа. Параллельно с установкой такой антенны, лучше снизить мощность передатчика в роутере (на 3 ДБ для 180 градусов или на 6 для 90).

Диаграмма направленности секториальной антенны

Все же, использование секториальных антенн не обеспечивает 100-процентной защиты. В реальных условиях, имеет наличие отражение волн. А снижать мощность, насколько возможно – тоже нельзя, так как получим меньшую зону охвата.

Делаем вывод: физический метод защиты в реальных условиях – не обеспечивает безопасность всегда. Исключением будет использование параболических антенн (что, разумеется, неприменимо на практике). Ну а включать шифрование или нет – каждый выберет сам.

Здесь – взломали сеть, пользуясь обычной сборкой Ubuntu (есть, о чем задуматься):

Владельцы некоторых беспроводных точек доступа настраивают их так, что те не транслируют своё имя (ESSID). Это считается, по их мнению, дополнительной защитой (наряду с паролем) ТД.

Проще говоря, скрытая сеть Wi-Fi (hidden), это сеть, которую не видно в списке доступных сетей. Чтобы к ней подключиться необходимо ввести её имя вручную.

На самом деле этот способ защиты является несостоятельным хотя бы потому, что в определённые моменты имя беспроводной сети (ESSID) всё равно транслируется в отрытом виде.

Есть целый комплекс рекомендаций, как защитить свой беспроводной роутер. Но этот вид защиты (сокрытие имени Wi-Fi), а также , не рекомендуются к применению, поскольку доставляют определённые трудности легитимным пользователям и не обеспечивают никакой защиты.

Данный материал показывает несостоятельность защиты сокрытием сети. Следующая часть покажет простоту .

Как увидеть скрытые сети Wi-Fi

Начнём с того, что скрытые сети не такие уж и скрытые. Их очень легко увидеть с помощью Airodump-ng . Для этого переводим нашу беспроводную карту в :

Ifconfig wlan0 down && iwconfig wlan0 mode monitor && ifconfig wlan0 up

И запускаем Airodump-ng:

Airodump-ng wlan0

Обратите внимание на строку

Это и есть «скрытая» Wi-Fi сеть. Все данные, кроме ESSID, доступны наравне с другими точками доступа. Да и об ESSID мы уже кое-что знаем:

Имя этой ТД мы узнаем выполнив брутфорс с помощью программы mdk3 . А пока перейдём к другой скрытой Wi-Fi сети и узнаем её имя при помощи Airodump-ng.

Получение имени скрытой сети Wi-Fi с помощью Airodump-ng

Имя сети (ESSID) передаётся в вещании в открытом виде и может быть перехвачено во время подключения клиента. Можно дождаться подключения клиента естественным образом, а можно ускорить процесс, если «выбить» () от точки доступа. После этого он сразу начнёт переподключаться, имя сети появиться в вещании в открытом виде, а мы, в свою очередь, его перехватим. Последовательность действий в точности соответствует тому, который описан в статье « ». Поэтому если вы с ней уже знакомы, то вам будет совсем просто.

Смотрим доступные для атаки точки доступа

Airodump-ng wlan0

Сеть со скрытым именем:

20:25:64:16:58:8C -42 1856 0 0 1 54e WPA2 CCMP PSK

Её ВSSID — 20:25:64:16:58:8C, длина её имени - 11 символов, она работает на на канале 1. Поэтому я запускаю airodump-ng на первом канале:

Airodump-ng wlan0 --channel 1

Если вы помните, при захвате рукопожатия я также указывал ключ -w после которого следовал префикс имени файла. Это можно сделать и сейчас — поскольку захват рукопожатия не мешает выявлению имени скрытой ТД. При этом вы убьёте сразу двух зайцев одним выстрелом.

Можно ничего не делать — достаточно просто ждать, когда кто-то подключится или переподключится естественным образом. Если вы торопитесь, то можно форсировать процесс использованием .

Для этого мы открываем новое окно терминала и набираем там команду:

Aireplay-ng -0 3 -a 20:25:64:16:58:8C wlan0

Здесь -0 означает деаутентификация, 3 означает количество отправленных пакетов, -a 20:25:64:16:58:8C это ВSSID целевой ТД, а wlan0 — сетевой интерфейс в режиме монитора.

Результат получен практически мгновенно:

Интересующая нас строка:

20:25:64:16:58:8C -34 100 1270 601 0 1 54e WPA2 CCMP PSK SecondaryAP

Т.е. имя "скрытой" сети - это SecondaryAP .

Плюсы использования Airodump-ng:

- Значительно быстрее перебора с mdk3 (при использовании )

- Если не использовать атаку деаутентификация, то вы остаётесь невидимым для систем мониторинга беспроводных сетей

Минусы использования Airodump-ng:

- Если нет клиентов, то данная программа бессильная для раскрытия спрятанной сети Wi-Fi

- Если использовать атаку деаутентификация, то вы демаскируете себя.

- Если не использовать эту атаку, то время раскрытия имени сети значительно увеличивается.

Получение имени скрытой сети Wi-Fi без подключённых клиентов (использование mdk3)

Плюсы использования mdk3:

- Работает в ситуациях, когда Airodump-ng бессильна.

- Для нахождения имени скрытой Wi-Fi не нужны клиенты ТД.

Минусы использования mdk3:

- Подбор может затянуться на длительное время, особенно для длинных имён точек доступа Wi-Fi.

- Вы всегда демаскируете себя, ваша активность для мониторов беспроводной сети выглядит крайне подозрительной.

Помните нашу первую скрытую ТД

20:02:AF:32:D2:61 -40 108 3 0 6 54e WPA2 CCMP PSK

К сожалению, у этой ТД нет клиентов, поэтому мы не можем воспользоваться магией Airodump-ng . Вместо этого мы воспользуемся брутфорсом mdk3.

Моя команда имеет вид:

Mdk3 wlan0 p -t 20:02:AF:32:D2:61 -f /root/essid.txt

Здесь mdk3 - это имя программы, wlan0 - имя беспроводного сетевого интерфейса, p — означает базовое зондирование и режим брутфорса ESSID, -t 20:02:AF:32:D2:61 - это BSSID интересующей нас ТД, -f /root/essid.txt указывает на файл, в котором содержится список имён для брутфорса ESSID (имени сети Wi-Fi).

Результат работы программы:

Root@HackWare:~# mdk3 wlan0 p -t 20:02:AF:32:D2:61 -f /root/essid.txt SSID Wordlist Mode activated! Waiting for beacon frame from target... Sniffer thread started SSID is hidden. SSID Length is: 3. Trying SSID: Packets sent: 1 - Speed: 1 packets/sec Got response from 20:02:AF:32:D2:61, SSID: "web" Last try was: (null) End of SSID list reached.

Т.е. имя сети подобрано, им оказалось web .

Выше показана атака по словарю. Но имена беспроводных сетей можно добывать с помощью обычного перебора. Моя команда приобретает вид:

Mdk3 wlan0 p -t 20:02:AF:32:D2:61 -с 6 -b l

Большинство опций нам уже знакомы, кроме двух новых: -с 6 означает шестой канал, -b l означает набор символов, при этом l означает нижний регистр.

Наборы символов:

- все печатные (a )

- нижний регистр (l )

- верхний регистр (u )

- цифры (n )

- нижний и верхний регистр (c )

- нижний и верхний регистр плюс цифры (m )

Как видим, программа просто прекрасно (и быстро!) отработала. Результат получен: Got response from 20:02:AF:32:D2:61, SSID: "web" .

Подытожим. Защита Wi-Fi путём сокрытия имени сети (наряду с фильтрацией по MAC адресу - об этом смотрите статью " ") являются негодными средствами безопасности. Никто не запрещает их использовать — они не ослабляют защиту. Но они и не увеличивают её. При этом приходится мириться с неудобствами, которые они причиняют легитимным пользователям. Если мы говорим о фильтрации по MAC адресу, то при любом добавлении нового клиента, кто-то должен получать административные права для роутера и поменять его конфигурацию. Это может быть не всегда приемлемо.

Вы уже знаете о факультете информационной безопасности от GeekBrains? Комплексная годовая программа практического обучения с охватом всех основных тем, а также с дополнительными курсами в подарок . По итогам обучения выдаётся свидетельство установленного образца и сертификат . По специальная скидка на любые факультеты и курсы!

Большинство беспроводных сетей вещают своё имя в эфир. Это название можно увидеть в радиусе нескольких десятков метров от вашего роутера, если речь о Wi-Fi 2.4 ГГц. Поэтому, имя вашего Wi-Fi видят соседи на пару этажей вниз и вверх, а если вы живете не очень высоко — то и люди на улице тоже. Иногда мы сталкиваемся с необходимостью скрыть SSID в целях безопасности, о чем в одной из наших статей. В это статье мы рассмотрим 2 способа подключения к скрытому Wi-Fi на ноутбуке или ПК с Windows.

Как подключиться к скрытой wi-fi сети в Windows 10, 8 и 7

Первый способ . Через диспетчер сетевых подключений

Для отображения диспетчера сетевых подключений кликните по иконке Wi-Fi в панели задач возле часов:

Если ноутбук находится в радиусе действия Wi-Fi роутера или точки доступа со скрытым SSID, то в списке доступных подключений отобразится пункт Другие сети . Нажмите на него левой кнопкой мыши:

Кликните мышью по кнопке Подключение :

В следующем окне введите имя Wi-Fi (предполагается, что вы должны его знать заранее) и нажмите ОК :

Теперь введите ключ безопасности и кликайте ОК :

Идёт подключение…

Если вы верно ввели SSID и ключ безопасности, то вы увидите это же название в списке с надписью Подключено напротив:

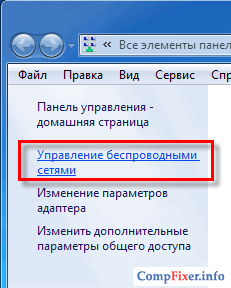

Второй способ. Через Управление беспроводными сетями в Windows

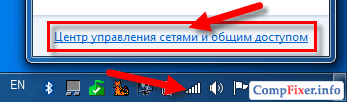

Нажмите на значок Wi-Fi в системной панели возле часов и выберите Центр управления сетями и общим доступом :

Нажмите кнопку Добавить :

Выберите пункт Создать профиль сети вручную :

Правильно укажите реквизиты вашего Wi-Fi хотспота:

- имя (SSID);

- тип безопасности;

- тип шифрования;

- ключ безопасности.

Установите галку Подключаться, даже если сеть не производит широковещательную передачу .

В следующем окне нажмите Закрыть :

После подключения к Wi-Fi со скрытым SSID, в диспетчере подключений на вашем компьютере она будет выглядеть точно также, как и Wi-Fi с нескрытым SSID. А если вы удалите её SSID и ключ безопасности с компьютера, она снова будет отображаться как Другие сети .

Программы сканеры скрытых сетей.

Подавляющее большинство роутеров на сегодняшний день приходят к пользователю с неплохим набором настроек в области защиты, как то:

- WPA–шифрование;

- Фильтрация MAC-адресов;

- Возможность работать на пониженных мощностях передаваемого клиентам сигнала;

- Возможность отключения DHCP и использование статического IP-адреса;

- Возможность спрятать имя беспроводной ТД (SSID).

Все эти настройки понижают шансы хакера не только на взлом беспроводного доступа, но и на поиск самой точки. Понижают, но предотвратить не могут. В очередной статье Компьютер76 мы поговорим как раз о последней из указанных мною настроек – SSID.

Любой, кто сталкивался с настройкой роутера, знает, что имя сети – опция, по умолчанию открытая. Новички придают ей имя, задумываясь лишь о том, как сделать свою точку неповторимой среди других. Профи – прячут имя сети куда подальше.

Почему имя сети фигурирует в настройках как открытая настройка? Да всё просто – нашёл сеть среди остальных, ввёл пароль – и в интернете. Через «пару-тройку проблем» с сетью юзер начинает осознавать, что так же просто это может сделать с его сетью и поднаторевший в Кали Линукс сосед. Сеть с транслируемым именем – минус одна серьёзная преграда для хакера.

Спрячем имя сети и делу конец? Как бы не так.

Чтобы найти спрятанную сеть, уже не нужно быть гуру хакинга. Программный рынок представляет достаточное количество утилит и программ, которые хорошо «справятся» с вашей скрытой сетью. Список обнаруженных сетей, конечно, будет зависеть от выбранной модели модема. Далее. Эти программы не смогут “выцепить” имя безымянных SSID сетей. Некоторые из программ показывают пустое поле вместо имени, некоторые определяют сеть как Non-Broadcasted.

Для того, чтобы почувствовать разницу, предлагаю вам сначала воспользоваться встроенным в windows средством поиска. Откройте консоль команд и наберите:

Как видите, хоть команда и существует, с её помощью особенно не разживёшься. Переходим к сторонним утилитам.

Самая простая и, пожалуй, популярная из них – WirelessNetView . Если вы занимаетесь тестированием безопасности, то точно пригодится в меню Options возможность выбора сканирования с помощью определённой карты-модема. Есть подача звукового сигнала при обнаружении новой ТД. Установки она не потребует.

Безымянную сеть видно сразу: она … без имени. Плюсом можно отменить и более активную работу встроенного или подключённого транслятора. Если же вы обнаружили с помощью WirelessNetView открытую сеть, к ней можно подключиться прямо из меню опций. Никаких, конечно, соцсетей и он-лайн оплат.

Сканеры скрытых сетей

Следующая программа имеет более красивое оформление. Утилита inSSIDer позволит сканировать на двух частотах одновременно или отдельно по каждой. Доступны и другие фильтры. Но самое главное – скрытые сети показываются безошибочно. Программа работает на всех версиях Windows.

Сканеры скрытых сетей

Следующая программа NetSurveyor при запуске также предложит выбрать вам wifi приёмник и сразу начнёт непрерывное сканирование близлежащих сетей. Очень информативное окно, впрочем, по функциональности не отличается от предыдущих программ:

Сканеры скрытых сетей

По сравнению с остальными программами подобного рода, эта – – весит более всего – за 20 Мб. Она потребует установки. Интерфейс красочный, но вся информация и настройки в одной вкладке… В части окна программы изображён анимированный радар, на котором изображаются ближайшие точки доступа:

скачать сканер скрытых сетей

Наконец, Aircrack-ng . Самая результативная из подобных в таком роде? работает со всеми версиями операционных систем. Особенно прижилась в . Это уже профессиональная утилита, которая замкнёт наш список, и с которой хакеры очень хорошо знакомы. Если она для вас в диковинку – обязательно с ней познакомьтесь. Прямой ссылки для скачивания не даю – Google её заблокирует, качайте с сайта разработчика. Оттуда тоже качается не без проблем – срабатывает блокировка типа “подозрительный сайт”. Однако с помощью этой программы можно не только вскрыть скрытые сети, но основательно поработать над ними.