Documentație în limba rusă pentru Ubuntu. Utilizarea KVM pentru a crea mașini virtuale pe un server Instalare de virtualizare Kvm

Astăzi, multe sarcini care în mod tradițional necesitau mai multe servere fizice sunt mutate în medii virtuale. Tehnologiile de virtualizare sunt, de asemenea, solicitate de dezvoltatorii de software, deoarece permit testarea cuprinzătoare a aplicațiilor în diferite sisteme de operare. În același timp, deși simplifică multe probleme, sistemele de virtualizare în sine trebuie gestionate, iar acest lucru nu se poate face fără soluții speciale.

Vagabond

Virtual mașină VirtualBox se bucură pe măsură de popularitate în rândul administratorilor și dezvoltatorilor, permițându-vă să creați rapid mediile dorite folosind GUI sau interfață linie de comandă. Dacă numărul de VM nu depășește trei, nu apar dificultăți în implementare și management, dar proiectele moderne tind să devină supraîncărcate de configurații, iar rezultatul este o infrastructură foarte complexă, care devine greu de făcut față. Aceasta este problema pe care managerul de mediu virtual Vagrant este conceput să o rezolve, permițându-vă să creați copii mașini virtuale cu o configurație predefinită și redistribuiți dinamic resursele VM (provizionare) după cum este necesar. În pachetul de bază, Vagrant funcționează cu VirtualBox, dar sistemul de pluginuri vă permite să conectați un alt sistem de virtualizare. Astăzi, codul pentru pluginuri pentru AWS și Rackspace Cloud este deschis un plugin pentru Suport VMware Fusion/stație de lucru.

Vagrant nu creează o mașină virtuală de la zero. Pentru comoditate, proiectul oferă mai multe imagini de bază (cutii), care sunt importate și utilizate ulterior pentru desfășurare rapidă sistem, un sistem de operare invitat cu configurația necesară este asamblat pe baza de casete.

Pentru a simplifica implementarea aplicației, cutiile vin preinstalate cu Chef și Puppet. In plus, setările necesare poate fi setat folosind shell. Mediile includ un set complet pentru rularea și dezvoltarea aplicațiilor în Ruby. SSH este utilizat pentru a accesa VM-ul prin intermediul unui director partajat este posibil.

Vagrant este scris folosind Ruby și poate fi instalat pe orice platformă care are componente VirtualBox și Ruby. Pachetele pentru Windows, Linux (deb și rpm) și OS X sunt disponibile pe pagina de descărcare.

Procesul de instalare și utilizare pe Ubuntu este simplu. Descărcați pachetele VirtualBox și Vagrant și instalați:

$ sudo dpkg -i virtualbox-4.2.10_amd64.deb $ sudo dpkg -i vagrant_1.2.2_x86_64.deb

La momentul scrierii acestui articol, cel mai recent versiunea curentă VirtualBox 4.2.14 a avut probleme la rularea Vagrant, așa că deocamdată este mai bine să folosiți 4.2.12 sau testul 4.2.15. Alternativ, puteți face:

$ cd ~/.vagrant.d/boxes/BoxName/virtualbox $ openssl sha1 *.vmdk *.ovf > box.mf

te aduc eu varianta alternativa Instalări Vagrant - folosind Ruby:

$ sudo apt-get install ruby1.8 ruby1.8-dev rubygems1.8 $ sudo gem install vagrant

Toate setările proiectului sunt realizate în dosar special Vagrantfile. Pentru a evita crearea manuală a șablonului, îl puteți genera după cum urmează:

$ proiect mkdir $ proiect cd $ vagrant init

Acum puteți căuta în fișierul de setări creat și completați: Setări VM (config.vm. ), opțiuni de conexiune SSH (config.ssh.), parametrii lui Vagrant însuși (config.vagrant). Toate sunt bine documentate, semnificația unora este clară fără explicații.

De fapt, la pornire sunt folosite mai multe astfel de fișiere, fiecare ulterioar suprascriind pe cel precedent: încorporat în Vagrant (nu poate fi schimbat), furnizat cu casete (ambalate folosind comutatorul „--vagrantfile”), situate în ~/.vagrant .d și fișierul de proiect . Această abordare vă permite să utilizați setările implicite, suprascriind doar ceea ce este necesar într-un anumit proiect.

Toate instalările sunt efectuate folosind comanda vagrant; lista cheilor disponibile poate fi vizualizată folosind „-h”. După instalare, nu avem o singură imagine, se va afișa lista de casete vagabonde care rulează lista goala. Caseta terminată poate fi localizată în sistemul de fișiere local sau pe un server la distanță numele său este setat ca parametru, prin care ne vom referi în proiecte. De exemplu, folosim Box Ubuntu 12.04 LTS oficial, oferit de dezvoltatorii Vagrant.

$ vagrant box adauga precise64 http://files.vagrantup.com/precise64.box

Acum poate fi accesat din Vagrantfile:

Config.vm.box = „precise64”

Deși este mai ușor să îl specificați imediat când inițializați proiectul:

$vagrant init precise64

Cea mai ușoară modalitate, care nu necesită învățarea Chef și Puppet, este să utilizați comenzi standard de shell pentru a configura VM, care pot fi scrise direct în Vagrantfile sau, și mai bine, combinate într-un script care este conectat astfel:

Vagrant.configure("2") face |config|

Acum toate comenzile specificate în script.sh vor fi executate la pornirea VM-ului. Când proiectul începe, se creează un fișier ovf, setările acestuia pot fi vizualizate folosind interfața grafică VirtualBox sau comanda VBoxManage:

$ VBoxManage import /home/user/.vagrant.d/boxes/precise64/virtualbox/box.ovf Sistem virtual 0: 0: Tip de sistem de operare sugerat: „Ubuntu_64” (schimbat cu „--vsys 0 --ostype

Ele nu îndeplinesc întotdeauna condițiile specificate, dar folosind setările furnizorului, puteți modifica cu ușurință setările unui anumit VM (consultați sfaturile „schimbați cu...”):

Config.vm.provider:virtualbox face |vb|

vb.customize ["modifyvm", :id, "--memory", "1024"] end

Lansați și conectați-vă la sistem prin SSH:

$vagrant sus $vagrant ssh

Pentru a opri VM, utilizați parametrul stop sau destroy (al doilea - cu ștergerea tuturor fișierelor, data viitoare toate operațiunile vor fi efectuate de la început), dacă trebuie să îl trimiteți în hibernare - vagrant suspend , return - vagrant resume . Pentru un exemplu de lucru cu Chef, puteți utiliza o rețetă gata făcută pentru a configura APT și Apache2:

Config.vm.provision:chef_solo face |chef|

chef.recipe_url = "http://files.vagrantup.com/getting_started/cookbooks.tar.gz" chef.add_recipe("vagrant_main") end

Pentru a accesa VM „din exterior”, va trebui să configurați redirecționarea portului. În mod implicit, redirecționarea este 22 -> 2222, permițându-vă să vă conectați prin SSH. Adăugați la Vagrantfile:

Vagrant::Config.run do |config|

config.vm.forward_port 80, 1111 end

Serverul web poate fi acum accesat accesând http://127.0.0.1:1111/. Pentru a nu configura mediul de fiecare dată, este mai bine să asamblați un pachet gata făcut pe baza acestuia.

$ pachet vagrant --vagrantfile Vagrantfile --output project.box Acum fișierul project.box poate fi distribuit altor administratori, dezvoltatori sau utilizatori obișnuiți care îl vor conecta folosind comanda vagrant box add project.box.: pornirea, oprirea, crearea de instantanee, controlul și redistribuirea resurselor, conectarea la o VM prin VNC, automatizarea sarcinilor de administrare. Tehnologia Ajax face interfața interactivă și similară cu o aplicație desktop. De exemplu, puteți pur și simplu să glisați și să plasați o VM de la un server la altul. Interfața nu este localizată, dar comenzile sunt intuitive.

Punerea în comun a serverelor face posibilă configurarea și controlul mașinilor și resurselor virtuale la nivel de pool de servere, mai degrabă decât la nivel de server individual. Nu sunt instalați agenți pe sistemele virtuale, doar pachetul convirt-tool este necesar pe serverul fizic. Acest lucru simplifică administrarea și implementarea.

Odată ce este adăugat un nou server, ConVirt își va colecta automat datele de configurare și performanță, oferind informații rezumative la mai multe niveluri - de la mașina virtuală individuală, serverul fizic, până la întregul pool. Datele colectate sunt folosite pentru a găzdui automat noi oaspeți. Aceste informații sunt afișate și sub formă de grafice vizuale.

Pentru a crea mașini virtuale, se folosesc șabloane - descrieri ale setărilor mașinii virtuale, care conțin date despre resursele alocate, calea către fișierele OS și setări suplimentare. După instalare sunt mai multe disponibile șabloane gata făcute, dar dacă este necesar, sunt ușor de creat singur.

Toate tehnologiile sunt acceptate: echilibrarea încărcăturii, migrarea la cald, discuri virtuale cu o capacitate în creștere, permițându-vă să utilizați resursele după cum este necesar și multe alte caracteristici implementate în Xen și KVM. VM-ul nu trebuie oprit pentru a realoca resurse.

A implementat capacitatea de a gestiona un mediu virtual pentru mai mulți administratori cu capacitatea de a audita și controla acțiunile acestora.

ConVirt este dezvoltat de compania Convirture și folosește conceptul de bază deschis, când doar un set de bază de funcții este distribuit gratuit împreună cu codul sursă, restul este disponibil într-o versiune comercială. Versiunea open source nu are suport pentru High Availability, integrare VLAN, backup și recuperare, management al liniei de comandă, notificări și suport oficial.

În timpul dezvoltării, s-au folosit cadrul TurboGears2, bibliotecile ExtJs și FLOT, MySQL a fost folosit pentru stocarea informațiilor, dnsmasq a fost folosit ca server DHCP și DNS. Pachet obligatoriu poate fi găsit în depozitele distribuțiilor populare Linux.

Karesansui

Sunt implementate toate caracteristicile pentru gestionarea mediilor virtuale: instalarea sistemului de operare, crearea configurațiilor subsistemului de disc și a plăcilor de rețea virtuală, gestionarea cotelor, replicare, înghețarea mașinilor virtuale, crearea de instantanee, vizualizarea statistici detaliateși date de jurnal, monitorizare descărcare. De la o singură consolă puteți gestiona mai multe servere fizice și mașini virtuale găzduite pe acestea. Este posibilă lucrul cu mai mulți utilizatori cu drepturi partajate. Drept urmare, dezvoltatorii au reușit să implementeze un mediu virtual în browser care le permite să gestioneze pe deplin sistemele.

Postat de Karesansui pe Limbajul Python, SQLite este folosit ca SGBD pentru un sistem cu un singur nod. Dacă intenționați să gestionați instalațiile Karesansui situate pe mai multe servere fizice, ar trebui să utilizați MySQL sau PostgreSQL.

Puteți implementa Karesansui pe orice Linux. Dezvoltatorii înșiși preferă CentOS (pentru care site-ul are instrucțiuni detaliate), deși Karesansui funcționează bine atât pe Debian, cât și pe Ubuntu. Înainte de instalare, trebuie să completați toate dependențele specificate în documentație. Apoi, scriptul de instalare este lansat și baza de date este inițializată. Dacă se utilizează o configurație multi-server, atunci trebuie doar să specificați baza de date externă.

Lucrările ulterioare vor compensa pe deplin inconvenientul instalării. Toate setările sunt împărțite în șapte file, al căror scop este clar din nume: Guest, Settings, Job, Network, Storage, Report and Log. În funcție de rolul utilizatorului, nu toate îi vor fi disponibile.

Puteți crea un nou VM dintr-un fișier ISO local sau specificând o resursă HTTP/FTP cu imagini de instalare. De asemenea, va trebui să setați alte atribute: numele sistemului care va fi afișat în listă, numele rețelei (nume gazdă), tehnologia de virtualizare (Xen sau KVM), dimensiunea RAM și hard disk(Mărimea memoriei și dimensiunea discului) - și selectați o imagine care va corespunde sistemului de operare virtual, simplificând selecția vizuală rapidă a acestuia în consolă.

WebVirtMgr

Capacitățile soluțiilor descrise sunt adesea redundante, iar instalarea lor nu este întotdeauna clară pentru un administrator cu puțină experiență. Dar există și o cale de ieșire aici. Serviciul de gestionare centralizată a mașinilor virtuale WebVirtMgr a fost creat ca un simplu înlocuitor pentru virt-manager, care va oferi o muncă confortabilă cu mașinile virtuale folosind un browser cu un plug-in Java instalat. Gestionarea setărilor KVM este acceptată: crearea, instalarea, configurarea, lansarea de VM, instantanee și backup pentru mașini virtuale. Oferă gestionarea pool-ului de rețea și a pool-ului de stocare, lucrul cu ISO, clonarea imaginilor, vizualizarea încărcării CPU și RAM. Mașina virtuală este accesată prin VNC. Toate tranzacțiile sunt înregistrate în jurnal. Puteți gestiona mai multe servere KVM cu o singură instalare a WebVirtMgr. Pentru a vă conecta la ele, utilizați RPC libvirt (TCP/16509) sau SSH.

Interfața este scrisă în Python/Django. Pentru instalare veți avea nevoie de un server sub control Linux. Distribuit în cod sursă și pachete RPM pentru CentOS, RHEL, Fedora și Oracle Linux 6. Procesul de implementare în sine este simplu și bine descris în documentația proiectului (în rusă), trebuie doar să configurați libvirt și să instalați webvirtmgr. Întregul proces durează cinci minute. După conectarea la Dashboard, selectați Add Connection și specificați parametrii nodului, apoi putem configura VM-ul.

Să scriem scripturi pentru crearea unui VM

Cel mai simplu script pentru crearea și lansarea unei mașini virtuale folosind VirtualBox:

#!/bin/bash vmname="debian01" VBoxManage createvm --name $(vmname) --ostype "Debian" --register VBoxManage modifyvm $(vmname) --memory 512 --acpi pe --boot1 dvd VBoxManage createhd - -filename "$(vmname).vdi" --size 10000 --variant Fixed VBoxManage storagectl $(vmname) --name "IDE Controller" --add ide --controller PIIX4 VBoxManage storageattach $(vmname) --storagectl "IDE Controller" --port 0 --device 0 --type hdd --medium "$(vmname).vdi" VBoxManage storageattach $(vmname) --storagectl "IDE Controller" --port 0 --device 1 --type dvddrive --medium /iso/debian-7.1.0-i386-netinst.iso VBoxManage modifyvm $(vmname) --nic1 bridged --bridgeadapter1 eth0 --cableconnected1 pe VBoxManage modifyvm $(vmname) --vrde pe ecran VBoxHeadless --startvm $(vmname)

Proxmox VE

Soluțiile anterioare sunt bune pentru situațiile în care există deja o anumită infrastructură. Dar dacă trebuie doar să-l implementați, merită să vă gândiți la platformele specializate care vă permit să obțineți rapid rezultatul dorit. Un exemplu aici este Proxmox Virtual Environment, care este o distribuție Linux (bazată pe Debian 7.0 Wheezy) care vă permite să construiți rapid o infrastructură servere virtuale folosind OpenVZ și KVM și practic nu este inferioară unor produse precum VMware vSphere, MS Hyper-V și Citrix XenServer.

De fapt, sistemul trebuie doar instalat (câțiva pași simpli), totul funcționează deja din cutie. Puteți crea apoi un VM folosind interfața web. În acest scop, cel mai simplu mod este să utilizați șabloane și containere OpenVZ, care sunt încărcate din resurse externe direct din interfață cu un singur clic (dacă este manual, copiați în directorul /var/lib/vz/template). Dar șabloanele pot fi create și prin clonarea sistemelor deja create în modul de conectare. Această opțiune vă permite să salvați spațiu pe disc, deoarece toate mediile asociate folosesc o singură copie comună a datelor șablonului de referință fără a duplica informații. Interfața este localizată și ușor de înțeles, nu întâmpinați niciun inconvenient când lucrați cu ea.

Există suport pentru clustere, instrumente pentru backup medii virtuale, este posibilă migrarea VM-urilor între noduri fără a opri munca. Controlul accesului la obiectele existente (VM, stocare, noduri) este implementat pe baza unor roluri, sunt acceptate diverse mecanisme de autentificare (AD, LDAP, Linux PAM, Proxmox VE încorporat). Interfața web vă permite să accesați VM folosind console VNC și SSH, puteți vizualiza starea jobului, jurnalele, datele de monitorizare și multe altele. Adevărat, unele operațiuni specifice sistemelor HA vor trebui în continuare efectuate în mod vechi în consolă, de exemplu, crearea unei conexiuni iSCSI autorizate, crearea unui cluster, crearea unei căi multiple și alte operațiuni.

Cerințele de sistem sunt mici: CPU x64 (de preferință cu Intel VT/AMD-V), 1+ GB RAM. Proiectul oferă o imagine ISO gata făcută și un depozit pentru Debian.

Concluzie

Toate soluțiile descrise sunt bune în felul lor și fac față bine sarcinilor atribuite. Trebuie doar să-l alegi pe cel care se potrivește cel mai bine situației tale specifice.

Cred că mulți oameni au întâlnit comutatoare KVM obișnuite. Abrevierea „KVM” înseamnă „Keyboard Video Mouse”. Un dispozitiv KVM vă permite, având un singur set de tastatură+monitor+mouse (K.M.M.), să controlați mai multe computere ( unități de sistem). Cu alte cuvinte, luăm N unități de sistem, le conectăm ieșirile de la K.M.M. într-un dispozitiv KVM, iar la dispozitivul însuși conectăm un monitor, tastatură și mouse real. Trecerea de la folosind KVMîntre computere, putem vedea ce se întâmplă pe ecranul computerului selectat, precum și să-l controlăm ca și cum am fi conectați direct la el.

Acest lucru este convenabil dacă avem nevoie de mai multe mașini pentru lucru, dar accesul la ele în același timp nu este necesar. În plus, economisește mult spațiu - monitoarele, chiar și cele LCD, ocupă destul de mult spațiu pe masă. Da, și costă destul de mult. Și într-o grămadă de tastaturi și șoareci de pe masă te poți încurca rapid...

Cititorii avansați vor obiecta - de ce această complexitate dacă computerele sunt cel mai probabil conectate la unul retea localași puteți utiliza programe încorporate în sistemul de operare (sau extern) acces la distanță, de exemplu Terminal Services sau Radmin sub Windows, VNC, ssh sub sisteme de operare *nix-like. Totul este corect, dar ce ar trebui să faceți dacă aveți nevoie, de exemplu, să intrați în BIOS-ul computerului sau sistem de operare am oprit încărcarea pentru că am instalat ceva șofer greșit sau program? Sau avem mai multe sisteme de operare instalate pe computerul nostru și a trebuit să alegem unul diferit de cel care pornește implicit? În general, toate aceste programe sunt foarte bune, dar până la anumite limite - atâta timp cât sistemul de operare al computerului este funcțional și avem nevoie de acces la computer doar după ce acest sistem de operare pornește.

De exemplu, să ne uităm la câteva comutatoare KVM tipice care folosesc dispozitive fabricate de companie ca exemplu.

Specificațiile dispozitivului

CN-6000 acceptă împărțirea puterilor între utilizatori și vă permite să creați până la 64 de conturi administrative sau de utilizator, dintre care până la 16 conturi pot funcționa cu dispozitivul simultan. Dispozitivul are o interfață de administrare WEB încorporată, iar dimensiunea sa mică vă permite să-l așezați pe o masă sau să-l montați (folosind un suport special inclus în kit) pe suportul lateral al unui rack (montabil în rack 0U). CN-6000 acceptă actualizări de firmware printr-o conexiune Ethernet (de la interfața web sau utilitarul nativ). Rezoluția video maximă pe care o acceptă dispozitivul este de 1600x1200 pixeli.

Tabel rezumat al specificațiilor:

| Cerințe hardware (client la distanță) | Pentium III 1Ghz | ||

| Interfețe | Consolă locală | Tastatura | 1 × Mini-DIN-6 F (violet) |

| Video | 1 × HDB-15 F (albastru) | ||

| Mouse | 1 × HDB-15 F (verde) | ||

| Sistem (KVM) | 1 × SPHD-15 F (galben) | ||

| Port LAN | 1 × RJ-45(F) | ||

| Alimentare pe net (rezervat) | 1 x DB9(M) | ||

| Interfață de alimentare | 1 | ||

| Butoane/întrerupătoare | Resetare KVM | 1 × semi-ascuns, față | |

| Indicatori | nutriţie | 1 x portocaliu | |

| conexiune utilizator de la distanță | 1 x verde | ||

| LAN 10/100 Mbps | 1 x verde/portocaliu | ||

| Protocoale acceptate | 10baseT Ethernet și 100baseTX Fast Ethernet. TCP/IP | ||

| Rezoluții video | Până la 1600×1200 60Hz | ||

| Cadru | metal | ||

| Dimensiuni (lungime × latime × inaltime) | 200 × 80 × 25 mm | ||

Să trecem la teste.

Pe CD-ul inclus puteți găsi patru utilitare:

- CN6000 Client este un program client pentru Windows cu care vă puteți conecta computer la distanță

- un program client similar scris în Java (în format jar)

- CN6000 Admin Tool - manager de configurare a dispozitivului (pentru Windows)

- server de jurnal - un program care poate fi configurat pentru a primi și stoca fișiere jurnal de la CN-6000

În plus, comutatorul KVM are un server WEB încorporat, astfel încât dispozitivul poate fi accesat printr-un browser WEB. Dar vom reveni la interfața web puțin mai târziu, mai întâi ne vom uita la utilitățile individuale.

Configurarea CN-6000 prin utilitarul Admin Tool.

Programul este conceput pentru a configura dispozitivul, a seta parole de acces, securitate etc.

Când a fost lansat, a fost un lucru amuzant:

Prima dată când lansați toate utilitarele de pe discul furnizat, trebuie să intrați număr de serie. În documentație (chiar ultima versiune, care se află pe site-ul producătorului) se spune că numărul de serie este tipărit în partea de jos a carcasei CN-6000. Și există într-adevăr un fel de număr de serie tipărit acolo, doar că este mult mai scurt decât ceea ce necesită programele. În general, după ce am suferit puțin, am introdus într-un fel și în altul numărul de serie găsit, i-am adăugat zerouri sau spații și nu am reușit nimic mai mult decât fereastra „Număr de serie invalid”, deja am vrut să termin de testat dispozitivul în acea zi. După ce am scos CD-ul de pe CD-ROM (am introdus mai întâi în unitatea CD - a trebuit să instalez software-ul), am descoperit un autocolant ciudat pe disc - acesta s-a dovedit a fi numărul de serie prețuit.

Desigur, teoretic, o persoană poate fi atentă la ceea ce este scris sau lipit pe un CD atunci când îl introduce în unitate. Dar câți oameni acordă imediat atenție acestui lucru? :) Și, s-ar putea întreba, de ce a fost necesar să scrieți informații în mod deliberat false în documentație? Repet - sunt mai multe pe site noua versiune documentație și această „greșeală” nu este corectată acolo. Observ că aceasta nu este ultima inexactitate care apare în documentație, așa că uneori trebuie să acționați conform zicalului „nu vă credeți ochilor”.

Utilitarul de administrare CN-6000 este util prin faptul că ne permite să găsim un dispozitiv în rețea, chiar dacă adresa lui IP nu aparține subrețelei în care ne aflăm, este suficient ca noi (calculatorul de pe care încercăm să acces la CN-6000) se aflau în același segment de rețea locală ca și comutatorul KVM.

După introducerea numelui de utilizator și a parolei, suntem duși la meniul de configurare a dispozitivului:

ATEN a adoptat o abordare bună a problemei securității dispozitivelor. Când intrăm prima dată în configurația dispozitivului, suntem avertizați că ar fi o idee bună să schimbăm autentificarea și parola standard...

In sectiunea Reţea adresa IP a dispozitivului este configurată, porturile sunt setate pentru accesul de la distanță la computerele controlate de CN-6000. Și aici puteți specifica și adresa MAC a mașinii pe care se află programul „Log Server”, care stochează fișierele jurnal (evenimente) trimise de la comutatorul KVM (dacă nu o specificați, jurnalele vor fi stocate pe KVM în sine și le puteți vizualiza din interfața web). Această mașină (pentru serverul Log) poate fi orice computer care rulează Windows și rulează programul în discuție. Singura problemă este că computerul trebuie să fie în același segment de rețea (în general, conectat la același comutator) ca și KVM CN-6000, deci utilitatea acestei „funcții” este discutabilă.

Marcat Securitate filtrele sunt configurate (după adrese MAC și/sau IP) pentru accesul la ecranul de la distanță al calculatoarelor administrate, precum și un filtru pentru administrarea CN-6000 în sine.

Următoarea filă specifică numele de utilizator și parolele, precum și drepturile acestora. Ceea ce este de remarcat este că puteți limita autentificarea pentru configurarea CN-6000 și utilizarea clientului JAVA. Lungimea minimă a parolei pe care o acceptă utilitarul de configurare este de opt caractere. Este păcat, desigur, că parola nu este verificată pentru „simplitate”, dar chiar și verificarea lungimii parolei indică faptul că ATEN acordă atenție securității.

Ultima filă vă permite să actualizați firmware-ul dispozitivului, să permiteți mai multor persoane să se conecteze simultan la un computer de la distanță (deși mouse-ul și tastatura sunt încă aceleași, din punctul de vedere al computerului controlat, deci unul controlează, odihnește-te de ceas... sau interferează unul cu celălalt trăgând mouse-ul în direcții diferite) . Reacția la un proces de autentificare incorect este configurată imediat, precum și includerea diferitelor moduri de „ascundere” ale CN-6000 (fără răspuns la ping și interdicția de a se afișa atunci când căutare automată dispozitive din rețeaua locală prin utilitarul client sau utilitarul de administrare).

În aceeași filă există un alt articol - Resetați la Ieșire. Aș presupune că aceasta este resetarea setărilor la implicite, dar în acest caz, aceasta implică repornirea dispozitivului la ieșirea din utilitarul de configurare. ÎN altfel(dacă nu îl reporniți), deși noile setări vor fi reținute, acestea nu vor fi aplicate (până la o repornire).

În acest moment, luarea în considerare a utilitarului de configurare poate fi considerată completă (un alt aspect va fi discutat în secțiunea despre clientul Java).

Să trecem la interfața web.

Configurare prin interfata WEB

Pentru a ajunge la interfața web a dispozitivului, trebuie doar să introduceți adresa IP care este instalată pe CN-6000 în orice browser.

Este de remarcat faptul că browserul redirecționează imediat clientul către conexiune prin HTTPS://, adică. toate lucrările ulterioare au loc printr-o conexiune SSL securizată.

După ce ați introdus datele de conectare și parola, pictogramele din stânga și de sus ale interfeței web devin active (puteți face clic pe ele).

Pictogramele de sus deschid secțiuni legate de configurarea CN-6000. În cea mai mare parte, toate opțiunile de acolo repetă opțiunile din interfața utilitarului Windows Instrument de administrare, dar există unele diferențe. De exemplu, în această fereastră (configurarea adresele de rețea) putem specifica doar adresa IP a dispozitivului, dar nu putem specifica masca de subrețea și gateway. În plus, setarea adresei IP funcționează oarecum strâmb - nu am reușit niciodată să schimb adresa IP a dispozitivului din interfața web (a fost schimbată fără probleme folosind utilitarul Instrumente de administrare).

Acesta este ceea ce puteți observa în utilitarul Admin Tool când încercați să schimbați adresa prin interfața web de la 10.0.0.9 la 192.168.0.1. Din anumite motive, masca de subrețea s-a schimbat de la standardul 255.255.255.0 la 10.0.0.9, iar dispozitivul (după o repornire) răspunde la adresa 192.168.0.1 timp de 5 secunde, apoi începe să răspundă la 10.0.0.9 (uită complet). aproximativ 192.168.0.1). Acesta poate fi un bug în versiunea actuală de firmware (1.5.141), dar această versiune, la momentul testării, era cea mai nouă care putea fi găsită pe site-ul companiei.

Nu au mai fost găsite erori legate de interfața web în timpul testării.

Capitol Securitate repetă o secțiune similară în utilitarul Admin Tool.

O situație similară cu secția Manager de utilizatori…

...si sectiunea Personalizare.

Pictogramă Jurnal, situat în partea stângă a interfeței web, vă permite să vizualizați evenimentele care au avut loc în timpul funcționării dispozitivului. În acest caz, captura de ecran reflectă jurnalele care au apărut când dispozitivul a fost testat de programul Nessus.

După cum sa menționat mai sus, jurnalele pot fi aruncate pe un server de jurnal extern (dar cu anumite restricții privind locația acestuia).

Kimchi este o interfață web bazată pe HTML5 pentru KVM. Oferă o interfață ușoară și flexibilă pentru a crea și gestiona mașinile virtuale invitate. Kimchi este instalat și rulează ca un daemon pe gazda KVM. Gestionează invitații KVM cu ajutorul libvirt. Interfața Kimchi acceptă toate cele mai recente versiuni ale browserelor cu versiunea -1, acceptă și browserele mobile.

Kimchi poate fi instalat pe cea mai recentă versiune de RHEL, Fedora, openSUSE și Ubuntu. În acest ghid, am folosit Ubuntu 14.10 ca gazdă KVM.

Înainte de a configura kimchi, trebuie să instalați următoarele pachete dependente.

$ sudo apt-get install gcc make autoconf automake gettext git python-cherrypy3 python-cheetah python-libvirt libvirt-bin python-imaging python-pam python-m2crypto python-jsonschema qemu-kvm libtool python-putilpython-ippr python-ldap python-lxml nfs-common open-iscsi lvm2 xsltproc python-parted nginx firewalld python-guestfs libguestfs-tools python-requests websockify novnc spice-html5 wget

Sistemul vă va cere următoarele detalii în timpul instalării pachetelor.

1. OK la configurarea Postfix.

2. Selectați Site Internet pe tipul general de configurație de e-mail.

3. Introduceți FQDN-ul dvs. și apoi selectați OK.

Odată instalat, descărcați cea mai recentă versiune de kimchi de pe github.

$ wget https://github.com/kimchi-project/kimchi/archive/master.zip

Dezarhivați fișierul descărcat.

$ unzip master.zip $ cd kimchi-master/

Construiți kimchi folosind următoarea comandă.

$ ./autogen.sh --system

$ make $ sudo make install # Opțional dacă rulează din arborele sursă

$ sudo kimchid --host=0.0.0.0

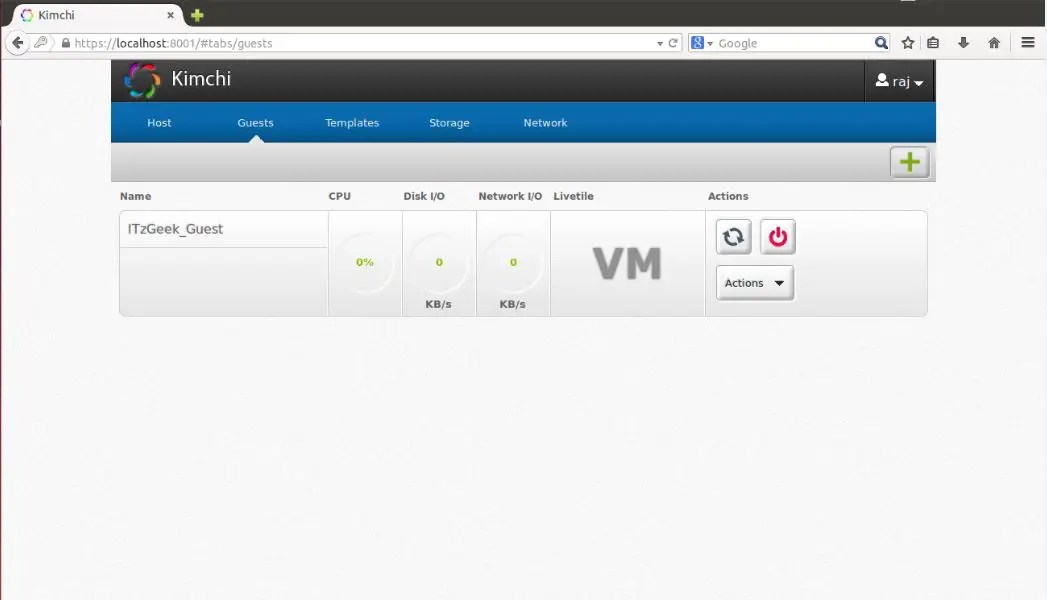

Accesați kimchi folosind browserul web, https://localhost:8001. Vi se va cere să vă autentificați, să utilizați acreditările de sistem pe care le utilizați în mod normal pentru autentificarea la sistem.

După ce te-ai autentificat, vei primi o pagină ca mai jos. Aceasta arată lista de mașini virtuale invitate care rulează pe gazda curentă, aveți butoane pentru a efectua oprirea, repornirea și conectarea la consolă făcând clic pe acțiune.

Pentru a crea o nouă mașină pentru oaspeți, faceți clic pe semnul + din colțul din dreapta. Dacă utilizați această opțiune pentru a crea o mașină, aceasta se va face prin șabloane.

Puteți gestiona șabloane vizitând meniul de șabloane. Pentru a crea un șablon nou, faceți clic pe semnul + din colțul din dreapta. Puteți crea un șablon folosind imagini ISO, puteți plasa imagini ISO pe /var/lib/kimchi/isos sau puteți utiliza unul la distanță.

Puteți gestiona pool-ul de stocare accesând meniul de stocare, acolo puteți adăuga un nou spațiu de stocare făcând clic pe semnul +. Acceptă adăugarea de stocare NFS, iSCSI și SCSI pe canal de fibră.

Rețeaua poate fi gestionată accesând meniul de rețea, puteți crea o nouă rețea cu rețea izolată, NAT și prin punte.

Scriu această notă pentru a demonstra instalare pas cu pasși configurarea unei mașini virtuale bazate pe KVM în Linux. Am scris anterior despre virtualizare, unde am folosit minunatul .

Acum mă confrunt cu o problemă de închiriere. server bun cu volum mare RAMși volumetrice hard disk. Dar nu vreau să rulez proiecte direct pe mașina gazdă, așa că le voi separa în servere virtuale mici separate care rulează containere Linux sau Docker (voi vorbi despre ele într-un alt articol).

Toate găzduirile cloud moderne funcționează pe același principiu, adică. hoster pe glandă bună ridică o grămadă de servere virtuale, pe care le numim VPS/VDS, și le distribuie utilizatorilor sau automatizează acest proces (bună ziua, DigitalOcean).

KVM (mașină virtuală bazată pe kernel) este software pentru Linux, folosind un procesor hardware compatibil x86 pentru a lucra cu tehnologia de virtualizare Intel VT/AMD SVM.

Instalarea KVM

Voi efectua toate mașinațiunile de a crea o mașină virtuală pe Ubuntu 16.04.1 LTS OS. Pentru a verifica dacă procesele dvs. acceptă virtualizarea hardware activată Bazat pe Intel VT/AMD SVM, executați:

Grep -E "(vmx|svm)" /proc/cpuinfo

Dacă terminalul nu este gol, atunci totul este în ordine și KVM poate fi instalat. Ubuntu acceptă oficial doar hypervisorul KVM (parte a kernel-ului Linux) și recomandă utilizarea bibliotecii libvirt ca instrument pentru a o gestiona, ceea ce vom face în continuare.

De asemenea, puteți verifica suportul pentru virtualizarea hardware în Ubuntu folosind comanda:

Dacă aveți succes, veți vedea ceva de genul acesta:

INFORMAȚII: /dev/kvm există Accelerația KVM poate fi utilizată

Instalați pachete pentru lucrul cu KVM:

Sudo apt-get install qemu-kvm libvirt-bin ubuntu-vm-builder bridge-utils

Dacă aveți acces la shell-ul grafic al sistemului, puteți instala managerul GUI libvirt:

Sudo apt-get install virt-manager

Utilizarea virt-manager este destul de simplă (nu mai dificilă decât VirtualBox), așa că în acest articol vom vorbi despre opțiunea de consolă pentru instalarea și configurarea unui server virtual.

Instalarea și configurarea unui server virtual

În versiunea de consolă de instalare, configurare și gestionare a sistemului, un instrument indispensabil este utilitarul virsh (un add-on la biblioteca libvirt). Ea are număr mare opțiuni și parametri, descriere detaliată se poate obtine astfel:

Omul virsh

sau apelați standardul „ajutor”:

Virsh ajutor

Întotdeauna respect următoarele reguli atunci când lucrez cu servere virtuale:

- păstrez imagini iso OS în directorul /var/lib/libvirt/boot

- Stochez imagini de mașină virtuală în directorul /var/lib/libvirt/images

- Asignez în mod explicit fiecărei noi mașini virtuale propria sa adresă IP statică prin Server DHCP hipervizor.

Să începem să instalăm prima mașină virtuală (server pe 64 de biți Ubuntu 16.04 LTS):

Cd /var/lib/libvirt/boot sudo wget http://releases.ubuntu.com/16.04/ubuntu-16.04.1-desktop-amd64.iso

După descărcarea imaginii, începeți instalarea:

Sudo virt-install \ --virt-type=kvm \ --name ubuntu1604\ --ram 1024 \ --vcpus=1 \ --os-variant=ubuntu16.04 \ --hvm \ --cdrom=/var/ lib/libvirt/boot/ubuntu-16.04.1-server-amd64.iso \ --network network=default,model=virtio \ --graphics vnc \ --disk path=/var/lib/libvirt/images/ubuntu1604. img,size=20,bus=virtio

Traducând toți acești parametri în „limbaj uman”, se dovedește că creăm o mașină virtuală cu Ubuntu 16.04 OS, 1024 MB RAM, 1 procesor, o placă de rețea standard (mașina virtuală va accesa Internetul ca și cum ar fi datorită NAT-ului). ), HDD de 20 GB.

Merită să acordați atenție parametrului --os-variant, îi spune hypervisorului la ce sistem de operare ar trebui să fie adaptate setările.

O listă a opțiunilor de SO disponibile poate fi obținută prin rularea comenzii:

Osinfo-query os

Dacă un astfel de utilitar nu este pe sistemul dvs., atunci instalați:

Sudo apt-get install libosinfo-bin

După pornirea instalării, în consolă va apărea următorul mesaj:

Instalarea domeniului este încă în curs. Vă puteți reconecta la consolă pentru a finaliza procesul de instalare.

Aceasta este o situație normală, vom continua instalarea prin VNC.

Să ne uităm la ce port a fost creat pe mașina noastră virtuală (în următorul terminal, de exemplu):

Virsh dumpxml ubuntu1604...

Portul 5900, pe adresa locală 127.0.0.1. Pentru a vă conecta la VNC, trebuie să utilizați Port Forwarding prin ssh. Înainte de a face acest lucru, asigurați-vă că redirecționarea tcp este activată în demonul ssh. Pentru a face acest lucru, accesați setările sshd:

Cat /etc/ssh/sshd_config | grep AllowTcpForwarding

Dacă nu s-a găsit nimic sau vedeți:

AllowTcpForwarding nr

Apoi edităm configurația la

AllowTcpForwarding da

și reporniți sshd.

Configurarea redirecționării portului

Executăm comanda pe mașina locală:

Ssh -fN -l autentificare -L 127.0.0.1:5900:localhost:5900 server_ip

Aici am configurat redirecționarea portului ssh de la portul local 5900 la portul server 5900. Acum vă puteți conecta la VNC folosind orice client VNC. Prefer UltraVNC datorită simplității și comoditatii sale.

După conectarea cu succes, pe ecran va fi afișată fereastra standard de bun venit pentru pornirea instalării Ubuntu:

După finalizarea instalării și repornirea obișnuită, va apărea fereastra de autentificare. După conectare, determinăm adresa IP a mașinii virtuale nou create pentru a o face ulterior statică:

Ifconfig

Ne amintim și mergem la mașina gazdă. Scoatem adresa mac a plăcii de „rețea” a mașinii virtuale:

Virsh dumpxml ubuntu1604 | grep "adresa mac"

Să ne amintim adresa noastră mac:

Editare setările de rețea hypervisor:

Sudo virsh net-edit implicit

Căutăm DHCP și adăugăm asta:

Ar trebui să arate cam așa:

Pentru ca setările să aibă efect, trebuie să reporniți serverul DHCP al hypervisorului:

Sudo virsh net-destroy implicit sudo virsh net-start serviciu sudo implicit libvirt-bin restart

După aceasta, repornim mașina virtuală, acum va avea întotdeauna adresa IP atribuită - 192.168.122.131.

Există și alte modalități de a seta un IP static pentru o mașină virtuală, de exemplu, prin editarea directă a setărilor de rețea în interiorul sistemului invitat, dar aici este orice dorește inima ta. Tocmai am arătat opțiunea pe care prefer să o folosesc.

Pentru a vă conecta la terminalul mașinii virtuale, rulați:

Ssh 192.168.122.131

Mașina este gata de luptă.

Virsh: lista de comenzi

Să văd alergând gazde virtuale(toate cele disponibile pot fi obținute adăugând --all):

Sudo virsh list

Puteți reporni gazda:

Sudo virsh reporniți $VM_NAME

Opriți o mașină virtuală:

Sudo virsh stop $VM_NAME

Executați oprirea:

Sudo virsh distruge $VM_NAME

Sudo virsh start $VM_NAME

Dezactivați:

Închiderea Sudo virsh $VM_NAME

Adăugați la rulare automată:

Sudo virsh pornire automată $VM_NAME

De foarte multe ori este necesară clonarea unui sistem pentru a-l utiliza pe viitor ca cadru pentru alte sisteme de operare virtuale pentru aceasta, se folosește utilitarul virt-clone.

Virt-clone --ajutor

Clonează o mașină virtuală existentă și modifică datele sensibile la gazdă, de exemplu, adresa mac. Parolele, fișierele și alte informații specifice utilizatorului din clonă rămân aceleași. Dacă adresa IP de pe mașina virtuală clonată a fost înregistrată manual, atunci pot apărea probleme cu accesul SSH la clonă din cauza unui conflict (2 gazde cu același IP).

Pe lângă instalarea unei mașini virtuale prin VNC, este posibil să utilizați X11Forwarding și prin utilitarul virt-manager. Pe Windows, de exemplu, puteți folosi Xming și PuTTY pentru asta.